云侧IPSec VPN实例暂时只支持IKEv2协议。

云侧IPSec VPN实例支持的算法

云侧IPSec VPN实例支持的算法如下表所示:

加密算法 非AEAD加密算法 AEAD加密算法

aes128 aes128gcm16

aes192 aes192gcm16

aes256 aes256gcm16

integrity完整性算法 sha1

sha256

sha384

sha512

prf算法 prfsha1

prfsha256

prfsha384

prfsha512

DH Group算法 modp1024

modp2048

modp3072

modp4096

modp6144

modp8192

常用IKE与ESP算法组合

IKEv2协议IKE与ESP配置规范:

ike=encryption-integrity[-prf]-dhgroup

当加密算法配置为AEAD时,integrity算法必须用prf替换。

esp=encryption-integrity-[dhgroup]-[esnmode]

对于AEAD算法,prf、dhgroup、esn都是可选项,非AEAD算法,dhgroup与esn是可选项。非AEAD算法不能与PRF算法共同使用。

常用IKE与ESP算法组合如下:

AEAD加密算法组合

(推荐)

ike=aes128gcm16-prfsha256-modp2048!

esp=aes128gcm16!

ike=aes256gcm16-prfsha256-modp2048!

esp=aes256gcm16-esn!

ike=aes256gcm16-prfsha256-modp2048!

esp=aes256gcm16-prfsha256-esn!

ike=aes256gcm16-prfsha256-modp2048!

esp=aes256gcm16-prfsha256!

非AEAD加密算法组合 ike=aes128-sha1-modp1024!

esp=aes128-sha1-esn!

ike=aes128-sha1-modp1024!

esp=aes128-sha1!

ike=aes256-sha256-modp2048!

esp=aes256-sha256-esn!

ike=aes256-sha256-modp2048!

esp=aes256-sha256!

客户侧防火墙配置例子

客户侧私网网段:192.168.10.0/24

云侧私网网段:10.132.0.0/24,10.132.1.0/24,10.132.20.0/24,10.132.21.0/24

客户侧VPN设备为strongswan5.8.0

云侧是被动协商,不需要配置IKE与ESP算法,只需在客户侧防火墙配置云侧支持的算法(参考前两小节表格)即可。

云侧IPsec VPN实例信息如下:

IPsec VPN名称:IPSecVPN

客户侧私网网段:192.168.10.0/24

客户侧公网地址:58.63.x.2

IKE版本:IKEv2

预共享密钥(自定义):********

标识符类型:FQDN

云端标识符:cloud.responder

客户侧标识符:customer.initiator

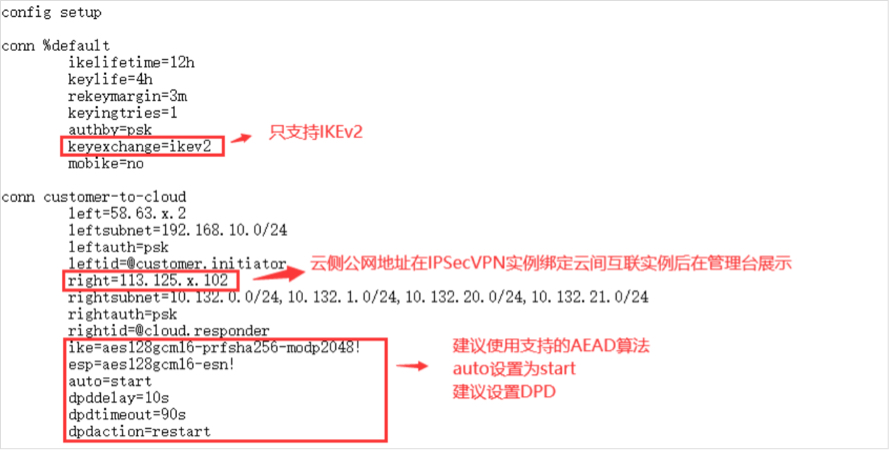

客户侧strongswan配置如下:

(1)修改/etc/strongswan/ipsec.conf,参考配置如下:

conn %default

ikelifetime=12h

keylife=4h

rekeymargin=3m

keyingtries=1

authby=psk

keyexchange=ikev2

mobike=no

conn customer-to-cloud

left=58.63.x.2

leftsubnet=192.168.10.0/24

leftauth=psk

leftid=@customer.initiator

right=113.125.x.102

rightsubnet=10.132.0.0/24,10.132.1.0/24,10.132.20.0/24,10.132.21.0/24

rightauth=psk

rightid=@cloud.responder

ike=aes128gcm16-prfsha256-modp2048!

esp=aes128gcm16-esn!

auto=start

dpddelay=10s

dpdtimeout=90s

dpdaction=restart

(2)修改/etc/strongswan/ipsec.secrets配置预共享密钥为“********”。

(3)修改/etc/strongswwan/strongswan.d/charon.conf,设置make_before_break=no,默认是no。