适用时间

媒体存储自2024年11月13日对天翼云统一身份认证IAM的主子账号权限体系对接互通,该实践方案生效于2024年11月13日后。

适用场景

通过对子用户进行桶级别的权限隔离的实践方案,可实现以下场景需求:

- 子用户级别的权限隔离,每个存储桶仅能由指定的子用户操作。

- 对于ACL为“私有”的存储桶或对象,则只有该Bucket的主账号或被授权者可以对相应资源进行读写操作。通过子用户授权隔离,可向指定的子用户授予相应资源的读或写权限。

操作步骤

对子用户进行桶级别的权限授权操作步骤如下:

登录媒体存储控制台

登录媒体存储控制台,具体可参考:登录控制台 。

创建存储桶

主账号通过媒体存储控制台,完成存储桶的创建,具体可参考:新建Bucket 。

授权子用户

主账号通过媒体存储控制台,完成子用户授权,具体可参考:子用户授权 。

登录IAM控制台

主账号使用天翼云账号登录IAM控制台。

新建子用户

主账号登录IAM控制台,选择【用户】页签,再右上角点击【创建用户】,根据页面表单信息填写,点击【确认】即可完成子用户创建。具体可参考:新建子用户 。

操作界面如下:

授权子用户

-

主账号使用天翼云账号登录天翼云统一身份认证控制台,点击左侧导航窗格的【用户】页签,在用户列表选择目标子用户对应的操作栏中点击【查看】按钮,进入用户详情页面。

-

进入用户详情后,点击【权限管理】,在【个人权限】页签,点击【新增权限】。

-

在【新增授权】的页面,利用搜索框输入【媒体存储-产品侧授权】,点击搜索图标,可以检索出一条名为【媒体-产品侧授权】的系统全局策略,如下图所示。

-

勾选【媒体存储-产品侧授权】策略,并点击【下一步】,在【设置最小授权范围】这一页无需做任何配置,直接点击【确定】,完成本次权限配置。至此,当前子用户具备了使用媒体存储产品控制台的权限。

注意:媒体存储尚未实现与CTIAM自定义策略对接。因此,请勿使用CTIAM权限管理的【新增权限】选择您【自定义策略】去授权,或将作用范围配置为特定资源池。 -

上述操作只是给该子用户配置了拥有登录媒体存储产品控制台的权限,如需给子用户配置具体的自定义细化策略,需主账号登录媒体存储控制台,进入【子用户授权】菜单,列表展示已授权对象存储相关权限的子用户信息。

-

进入【子用户授权】列表,点击对应子用户的【管理】按钮,进入子用户详情页面。

-

在【策略管理】标签页,点击【新增策略授权】按钮,选择需要新增的权限,点击保存,即可完成授权操作。

获取子用户AK/SK

方法一:媒体存储控制台,可查看您原在媒体存储控制台创建的AK/SK和从CTIAM新建的AK/SK。

-

登录媒体存储控制台,进入子用户授权菜单,点击对应子用户的【管理】按钮,进入子用户详情页面。

-

在【密钥管理】标签页可查看其AK/SK信息。

方法二:CTIAM控制台,只能查看在CTIAM新建的AK/SK。

-

登录天翼云统一身份认证控制台。

-

点击左侧导航窗格的【用户】,在用户名对应的操作选项中点击【查看】按钮,进入用户详情页面。

相关问题

在子用户权限隔离场景中,您可能会遇到需要新增自定义策略,或取消授权等问题,可参考以下步骤操作。

新增策略

-

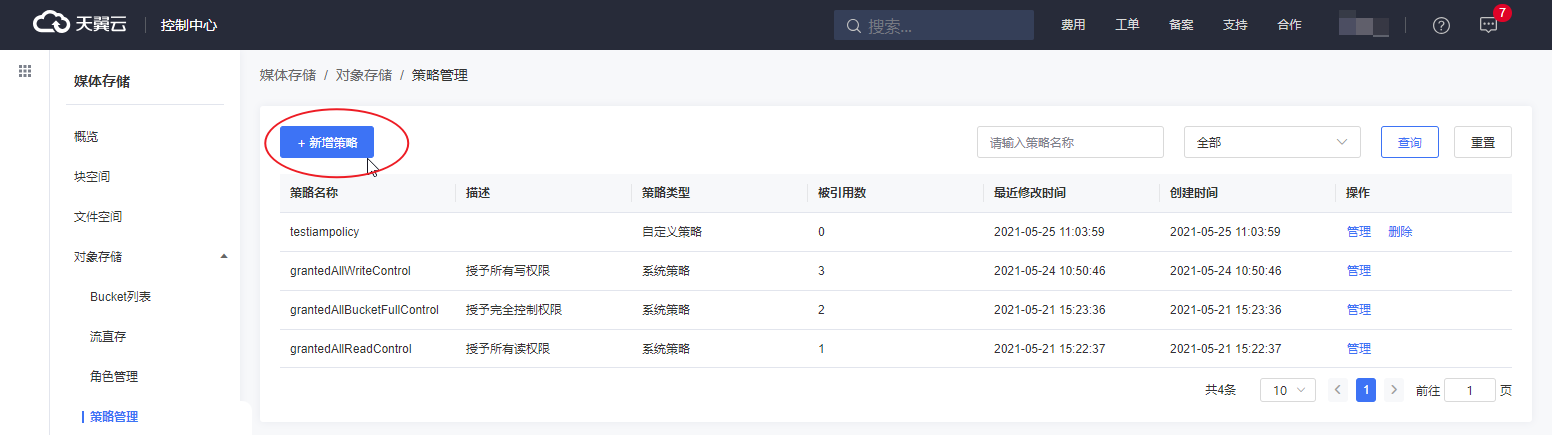

进入媒体存储控制台,进入策略管理。

-

系统已预置部分策略,如需自定义策略,请点击【新增策略】进行操作。

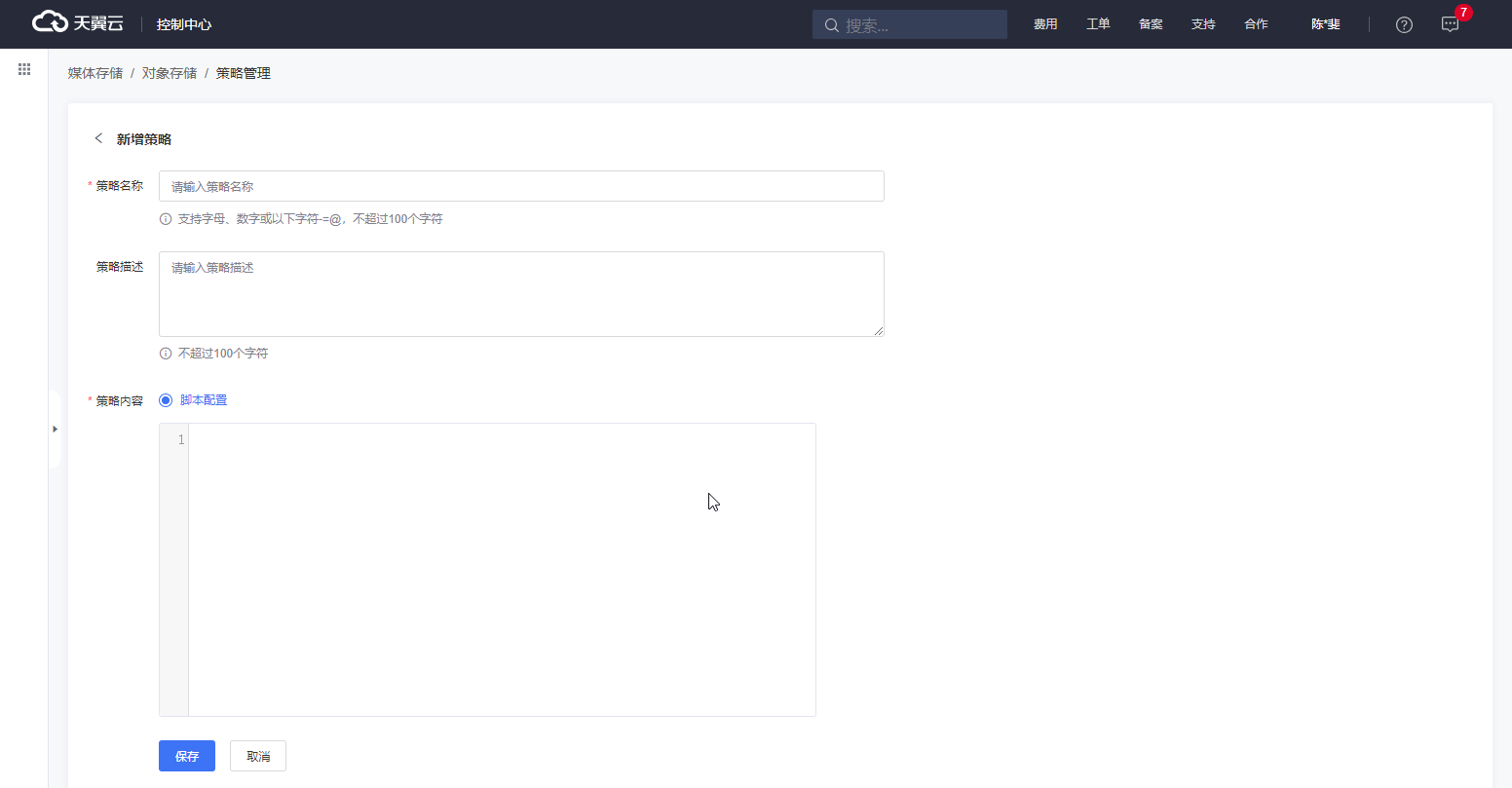

-

在新增策略页面中,填写策略名称与策略语句。

策略示例

- 示例一:

以下策略语句为允许子账号对指定bucket执行所有操作,子用户可通过子用户控制台、API、SDK进行相关操作。

其中BUCKET-NAME需替换为实际的桶名称。

{

"Version": "2012-10-17",

"Statement": [{

"Action": "*",

"Resource": ["arn:aws:s3:::BUCKET-NAME","arn:aws:s3:::BUCKET-NAME/*"],

"Effect": "Allow",

"Sid": "BUCKET-NAME"

}, {

"Action": "s3:ListAllMyBuckets",

"Resource": "*",

"Effect": "Allow",

"Sid": "BUCKET-NAME"

}, {

"Action": "s3:ListBucket",

"NotResource": "arn:aws:s3:::BUCKET-NAME",

"Effect": "Deny",

"Sid": "BUCKET-NAME"

}]

}

- 示例二:

以下策略语句为允许子账号读取指定Bucket中的所有Object,子用户仅可通过API、SDK进行相关操作。如您需创建一个子用户用以CDN回源私有存储桶的场景,可参考此示例。

其中BUCKET-NAME需替换为实际的桶名称。

{

"Version": "2012-10-17",

"Statement": [{

"Action": "s3:GetObject",

"Resource": ["arn:aws:s3:::BUCKET1-NAME/*","arn:aws:s3:::BUCKET2-NAME/*"],

"Effect": "Allow",

"Sid": "BUCKET-NAME"

}]

}

取消子用户的某个权限策略

-

点击对应子用户的【管理】按钮,进入子用户详情页面。

-

在【策略管理】标签页,点击【新增策略授权】按钮,选择需要新增的权限。如需取消授权策略,则点击对应策略的【取消授权】。