拦截范围

HSS可拦截的攻击类型包括:mysql、mssql、vsftp、filezilla、serv-u、ssh、rdp。

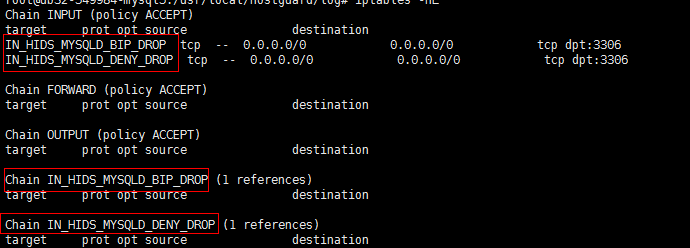

若您的服务器上安装了MySQL或者vsftp,开启主机安全防护之后,Agent会在iptables里面新增一些规则,用于mysql/vsftp爆破防护。当检测到爆破行为后会将爆破IP加入到阻断列表里面,新增的规则如图所示。

新增规则

不建议删除已添加的iptables规则,若删除iptables规则,HSS将无法防护mysql/vsftp被暴力破解。

账户破解拦截原理

暴力破解是一种常见的入侵攻击行为,通过暴力破解或猜解主机密码,从而获得主机的控制权限,会严重危害主机的安全。

通过暴力破解检测算法和全网IP黑名单,若发现暴力破解主机的行为,HSS会对发起攻击的源IP进行拦截,SSH类型攻击默认拦截12小时,其他类型攻击默认拦截24小时。 若被拦截的IP在默认拦截时间内没有再继续攻击,系统自动解除拦截 。同时HSS支持双因子认证功能,双重认证用户身份,有效阻止攻击者对主机账号的破解行为。

使用鲲鹏计算EulerOS(EulerOS with ARM)和Centos 8.0及以上版本的主机,在遭受SSH账户破解攻击时,HSS不会对攻击IP进行拦截,仅支持对攻击行为进行告警;SSH登录IP白名单功能也对其不生效。

告警策略

- 如果黑客暴力破解密码成功,且成功登录您的服务器,会立即发送实时告警通知用户。

- 如果检测到暴力破解攻击并且评估认为账户存在被破解的风险,会立即发送实时告警通知用户。

- 如果该次暴力破解没有成功,主机上也没有已知风险项(不存在弱口令),评估认为账户没有被破解的风险时,不会发送实时告警。企业主机安全服务会在每天发送一次的每日告警信息中通告当日攻击事件数量。您也可以登录企业主机安全控制台入侵检测页面实时查看拦截信息。

查看账户破解检测结果

1、登录管理控制台。

2、在页面左上角单击 ,选择“区域”,选择“安全 > 企业主机安全”,进入“企业主机安全”页面。

3、在弹窗界面单击“体验新版”,切换至主机安全服务页面。

4、进入“暴力破解”页面,查看已防护的服务器上的暴力破解拦截记录。

5、单击“查看详情”,可查看已拦截的攻击源IP、攻击类型、拦截状态、拦截次数、开始拦截时间和最近拦截时间。

- 已拦截:表示该暴力破解行为已被HSS成功拦截。

- 已解除:表示您已解除对该暴力破解行为的拦截。

- SSH类型攻击默认拦截12小时,其他类型攻击默认拦截24小时。 若被拦截的IP在默认拦截时间内没有再继续攻击,系统自动解除拦截 。

处理拦截IP

如果发现某个主机被频繁攻击,需要引起重视,建议及时修补漏洞,处理风险项。

如果发现有合法IP被误封禁(比如运维人员因为记错密码,多次输错密码导致被封禁),可以查看下文:如何手动解除误拦截IP?

说明若您手动解除被拦截的可信IP,仅可以解除本次HSS对该IP的拦截。若再次发生多次密码输错,该IP会再次被HSS拦截。