近日,天翼云关注到国外安全研究人员披露SaltStack存在两个严重的安全漏洞。Saltstack是基于python开发的一套C/S自动化运维工具,此次被爆当中存在身份验证绕过漏洞(CVE-2020-11651)和目录遍历漏洞(CVE-2020-11652),攻击者利用漏洞可实现远程命令执行、读取服务器上任意文件、获取敏感信息等。

天翼云提醒使用SaltStack的用户尽快安排自检并做好安全加固。

漏洞编号

- CVE-2020-11651

- CVE-2020-11652

漏洞名称

SaltStack远程命令执行漏洞

影响范围

影响版本 :

- 低于SaltStack 2019.2.4的版本

- 低于SaltStack 3000.2的版本

安全版本 :

- SaltStack 2019.2.4

- SaltStack 3000.2

官网解决方案

- 目前官方已在最新版本中修复了这两处漏洞,请受影响的用户及时升级到安全版本。下载地址:https://repo.saltstack.com。

- Salt Master默认监听端口为“4505”和“4506”,用户可通过配置安全组,禁止将其对公网开放,或仅对可信对象开放。

检测与修复建议

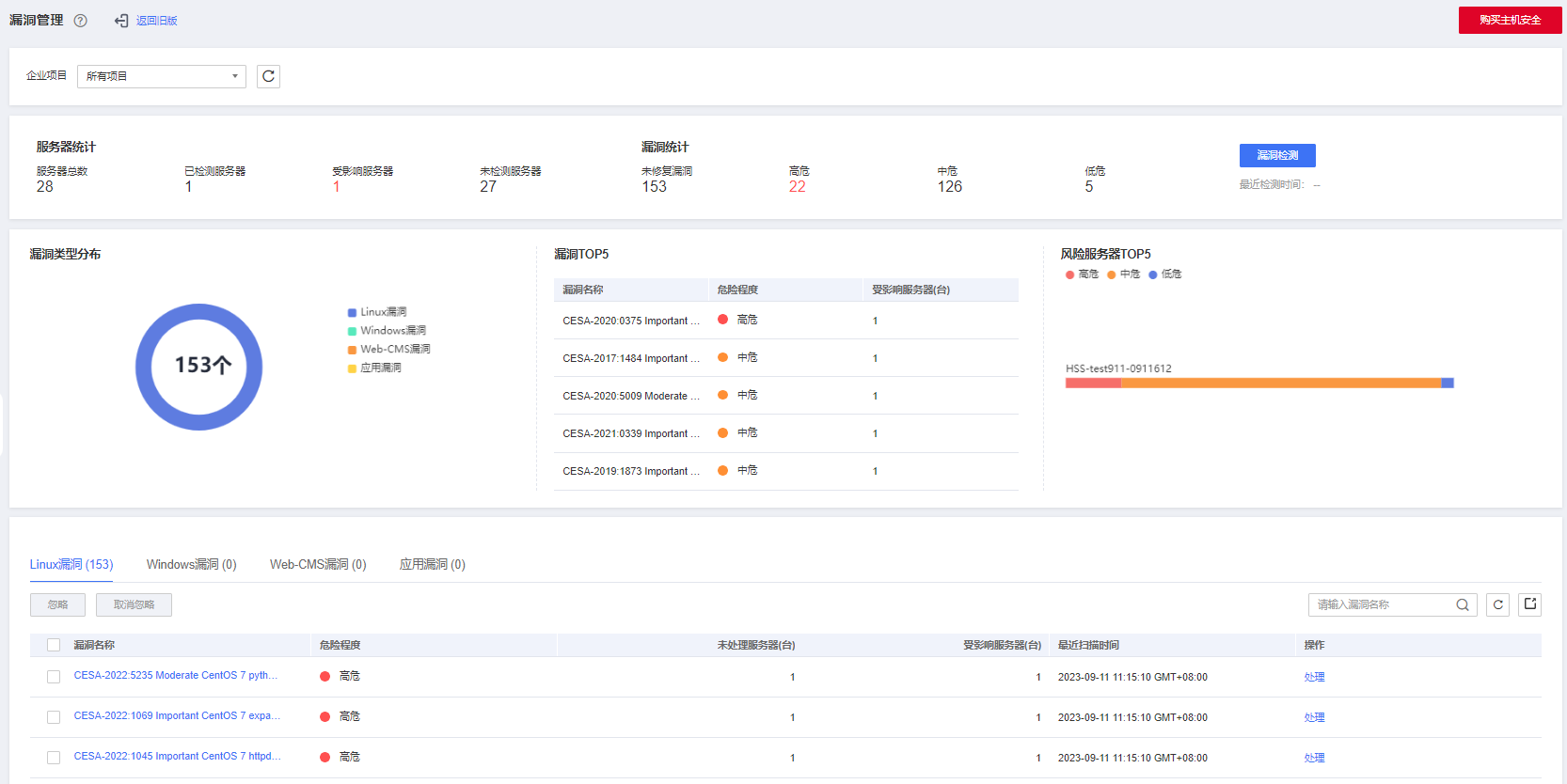

天翼云企业主机安全服务对该漏洞的便捷检测与修复。检测相关系统的漏洞,并查看漏洞详情,详细的操作步骤请参见漏洞管理。

漏洞修复与验证,详细的操作步骤请参见漏洞管理。

手动检测漏洞

检测主机是否开放了“4505”和“4506”端口。

如果检测到开放了“4505”和“4506”端口,建议关闭该端口,或者仅对可信对象开放。

开放端口检测

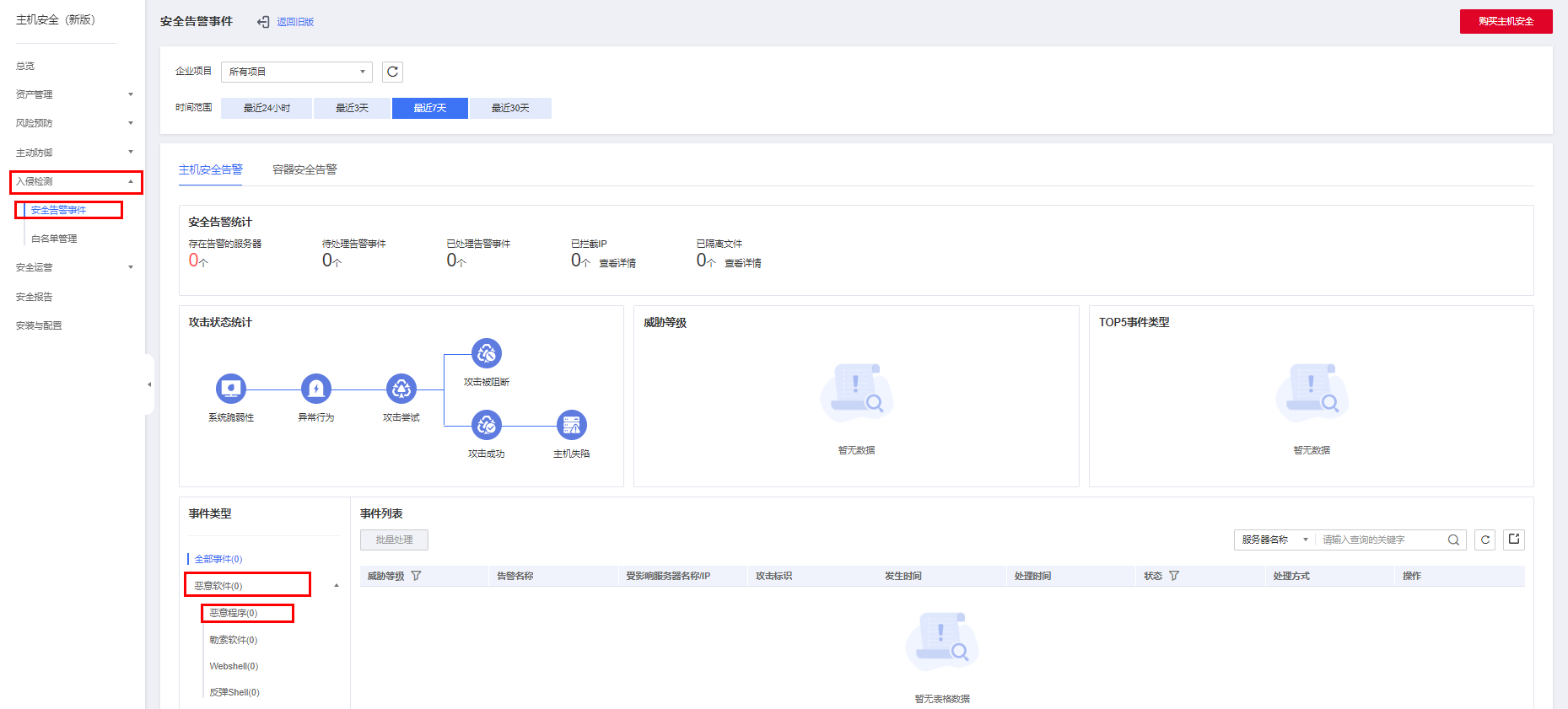

检测利用此漏洞的挖矿木马,并通过控制台隔离查杀挖矿木马。

隔离查杀挖矿木马。

隔离查杀