配置AD域远程认证

云堡垒机与AD服务器对接,认证登录系统的用户身份,AD认证的模式包括认证模式和同步模式两种。

- 认证模式

在此模式下,云堡垒机不会同步AD域服务器上的用户信息,需要管理员手工创建用户。当用户登录云堡垒机时,将由AD域服务器提供认证服务。

- 同步模式

在此模式下,云堡垒机可以同步AD域服务器的用户信息,无需管理员新建用户。当用户登录云堡垒机时,由AD域服务器提供认证服务 。

前提条件

用户已获取“系统”模块管理权限。

已获取AD服务器相关信息。

操作步骤

- 登录云堡垒机系统。

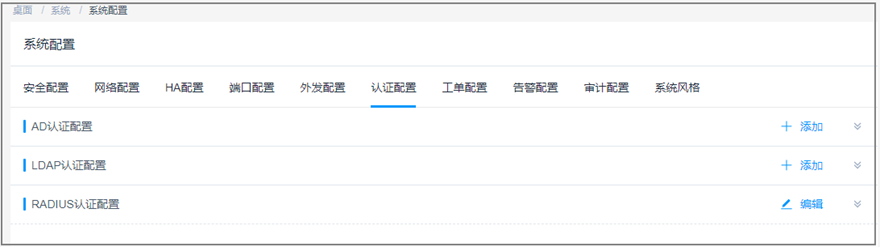

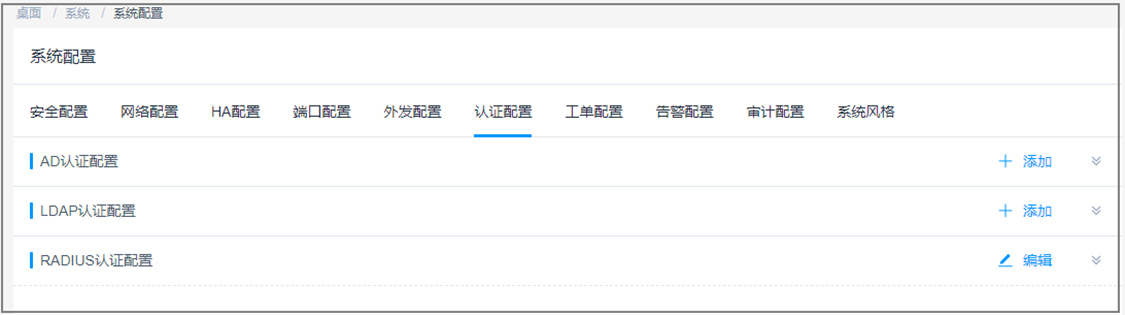

- 选择“系统 > 系统配置 > 认证配置”,进入远程认证配置管理页面。

- 在“AD认证配置”区域,单击“添加”,弹出AD认证配置窗口。

- 选择AD域认证“模式”为“认证模式”,其他参数的配置如下表。

- 单击“确认”,返回AD域认证服务器表中,即可查看和管理的AD认证配置信息。

后续管理

- 若需查看配置的AD域认证信息,可单击“详情”,在弹出的AD域详情窗口查看。

- 若需修改认证信息、关闭认证、更换认证模式等,可单击“编辑”,在弹出的AD认证配置窗口重新配置。

- 若不再需要该AD认证,可单击“删除”,删除认证信息。删除后认证信息不能找回,请谨慎操作。

配置LDAP远程认证

云堡垒机与LDAP服务器对接,认证登录系统的用户身份。

本小节主要介绍如何配置LDAP域认证模式。

约束限制

- 不支持一键同步LDAP服务器用户。

- 不能添加两个相同的LDAP配置,即“服务器IP地址+端口+用户OU”不能相同。

前提条件

- 用户已获取“系统”模块管理权限。

- 已获取LDAP服务器相关信息。

操作步骤

- 登录云堡垒机系统。

- 选择“系统 > 系统配置 > 认证配置”,进入远程认证配置管理页面。

- 单击“确定”,返回LDAP认证服务器表中,即可查看和管理的LDAP认证配置信息。

后续管理

- 若需查看配置的LADP认证信息,可单击“详情”,在弹出的LDAP详情窗口查看。

- 若需修改认证信息、关闭认证等,可单击“编辑”,在弹出的LDAP配置窗口重新配置。

- 若不再需要该LDAP认证,可在单击“删除”,删除认证信息。删除后认证信息不能找回,请谨慎操作。

配置RADIUS远程认证

云堡垒机与RADIUS服务器对接,认证登录系统的用户身份。

本小节主要介绍如何配置RADIUS域认证模式,并可对配置的RADIUS认证进行用户有效性测试。

前提条件

- 用户已获取“系统”模块管理权限。

- 已获取RADIUS服务器相关信息。

操作步骤

- 登录云堡垒机系统。

- 选择“系统 > 系统配置 > 认证配置”,进入远程认证配置管理页面。

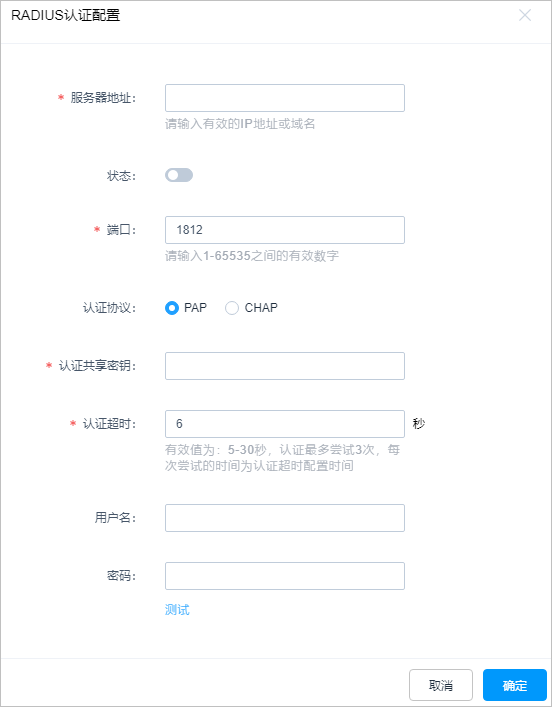

- 在“RADIUS认证配置”区域,单击“编辑”,弹出RADIUS认证配置窗口。

RADIUS域认证模式参数说明

| 参数 | 说明 |

|---|---|

| 服务器地址 | 输入RADIUS服务器地址。 |

| 状态 | 选择开启或关闭RADIUS远程认证,默认开启。 开启表示开启RADIUS认证。在配置信息有效情况下,登录系统时启动RADIUS认证。 关闭表示关闭RADIUS认证。 |

| 端口 | 输入RADIUS远程服务器的接入端口,默认1812端口。 |

| 认证协议 | 选择远程认证协议,可选择“PAP”和“CHAP”。 |

| 认证共享密钥 | 输入RADIUS远程服务器的认证密钥。 |

| 认证超时 | 输入RADIUS远程认证超时时间。 |

| 用户名 | 输入RADIUS服务器上用户名,用于测试配置的RADIUS服务器信息是否正确。 |

| 密码 | 输入RADIUS服务器上用户密码,用于测试配置的RADIUS服务器信息是否正确。 |

| 测试 | 单击测试,用于测试配置的RADIUS服务器信息是否正确。 |

- 单击“确认”,返回RADIUS认证服务器表中,即可查看和管理的RADIUS认证配置信息。

后续管理

若需修改认证信息、关闭认证等,可单击“编辑”,在弹出的RADIUS配置窗口重新配置。

配置Azure AD远程认证

云堡垒机与Azure AD平台对接,认证登录系统的用户身份。

本小节主要介绍如何配置Azure AD认证模式。

前提条件

- 用户已获取“系统”模块管理权限。

- 已在Azure AD创建用户和添加企业应用程序,并获取Azure AD平台配置的相关信息。

操作步骤

- 登录云堡垒机系统。

- 选择“系统 > 系统配置 > 认证配置”,进入远程认证配置管理页面。

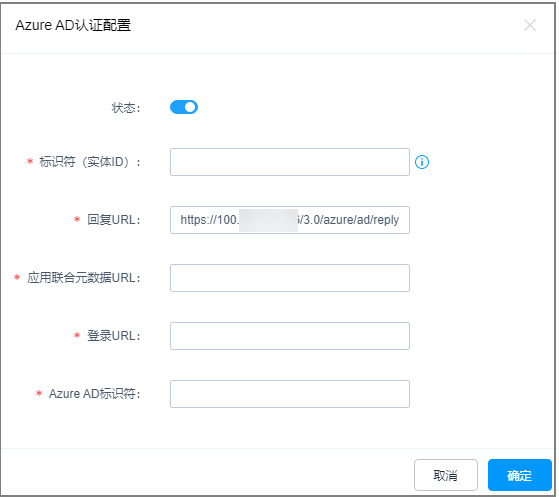

- 在“Azure AD认证配置”区域,单击“编辑”,弹出Azure AD认证配置窗口。

Azure AD域认证参数说明

| 参数 | 说明 |

|---|---|

| 状态 | 选择开启或关闭Azure AD远程认证,默认开启。 关闭表示开启Azure AD认证。在配置信息有效情况下,登录系统时呈现Azure AD认证入口。 开启表示关闭Azure AD认证。 |

| 标识符(实体ID) | 输入企业名称或URL。 |

| 回复URL | 自动填写,默认为返回当前云堡垒机的跳转链接。 当云堡垒机IP或域名变更,需同时修改此链接中IP或域名。 |

| 应用联合元数据URL | 输入在Microsoft Azure中配置SAML签名证书后生成的应用联合元数据URL。 |

| 登录URL | 输入在Microsoft Azure中配置SAML单一登录后生成的登录URL。 |

| Azure AD标识符 | 输入在Microsoft Azure中配置SAML单一登录后生成的Azure AD标识符。 |

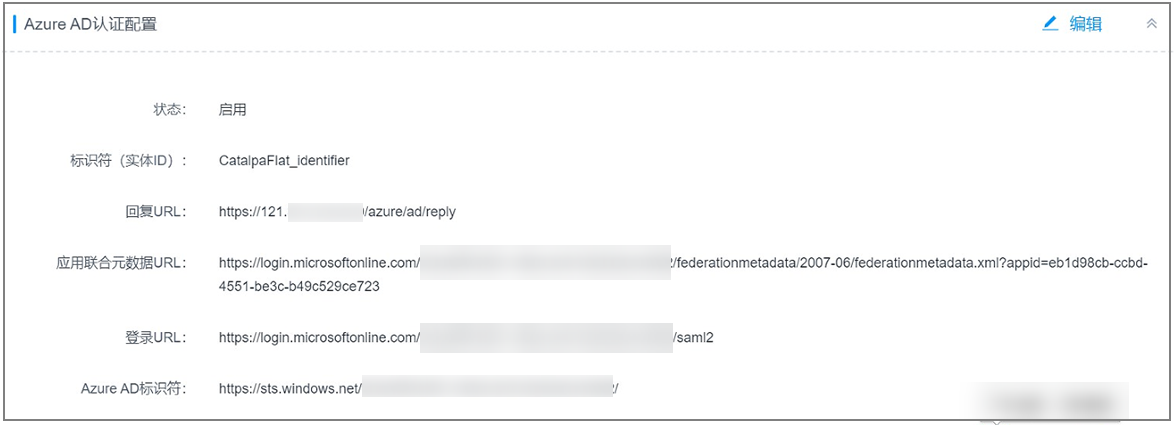

- 单击“确认”,提交配置数据验证可达后,返回Azure AD认证服务器表中,即可查看和管理的Azure AD认证配置信息。

后续管理

- 若需修改认证信息、关闭认证等,可单击“编辑”,在弹出的Azure AD配置窗口重新配置。

- 成功配置Azure AD认证后,您还需在系统创建已加入到企业应用程序或已在Azure平台创建的用户,更多配置说明请参见6.2.1 新建用户并授权用户角色。

配置SAML远程认证

云堡垒机与SAML平台对接,认证登录系统的用户身份。

本小节主要介绍如何配置SAML认证模式。

前提条件

- 用户已获取“系统”模块管理权限。

- 已在SAML创建用户,并获取SAML平台配置的相关信息。

操作步骤

1、登录云堡垒机系统。

2、选择“系统 > 系统配置 > 认证配置”,进入远程认证配置管理页面。

3、在“SAML认证配置”区域,单击“编辑”,弹出SAML认证配置窗口。

| 参数 | 说明 |

|---|---|

| 状态 | 选择开启或关闭SAML远程认证,默认 为关闭。 为关闭。 |

| 标识符(实体ID) | 获取idp上的元数据(Shibboleth IDP,默认配置在C:\Program Files (x86)\Shibboleth\IdP\metadata目录) 标识符:填写entityID后续的部分。 |

| NameIdFormat | 获取idp上的元数据(Shibboleth IDP,默认配置在C:\Program Files (x86)\Shibboleth\IdP\metadata目录) NameIdFormat:建议取urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified。 |

| 签名证书 | 证书请填写idp中对应的FrontChannel的sigining证书。 |

| 登录URL | 登录URL请填写协议HTTP-Redirect中对应的SingleSignOnService的Location地址。 |

| 登出URL | 登录URL请填写协议HTTP-Redirect中对应的SingleSLogoutService的Location地址。 |

| 回复URL | 默认Host为Localhost的IP,请您按照实际部署的情况去填写(如域名地址)。 |

4、单击“确认”,提交配置数据验证可达后,返回SAML配置项中,即可查看和管理SAML认证配置信息。