多网段配置建议

- 由于天翼云侧IPsec连接IKE配置阶段以及IPsec配置阶段的加密算法、认证算法、DH算法均仅支持指定一个值,因此您在对端网关设备上添加VPN配置时,IKE配置阶段以及IPsec配置阶段的加密算法、认证算法、DH算法(PFS)也都只能指定一个值,且需和天翼云侧相同。

- 如果天翼云侧IPsec连接开启了DPD功能,则对端网关设备需支持标准的DPD功能。

- 天翼云侧IPsec连接和对端网关设备配置的生存周期需相同。

多网段配置方案推荐

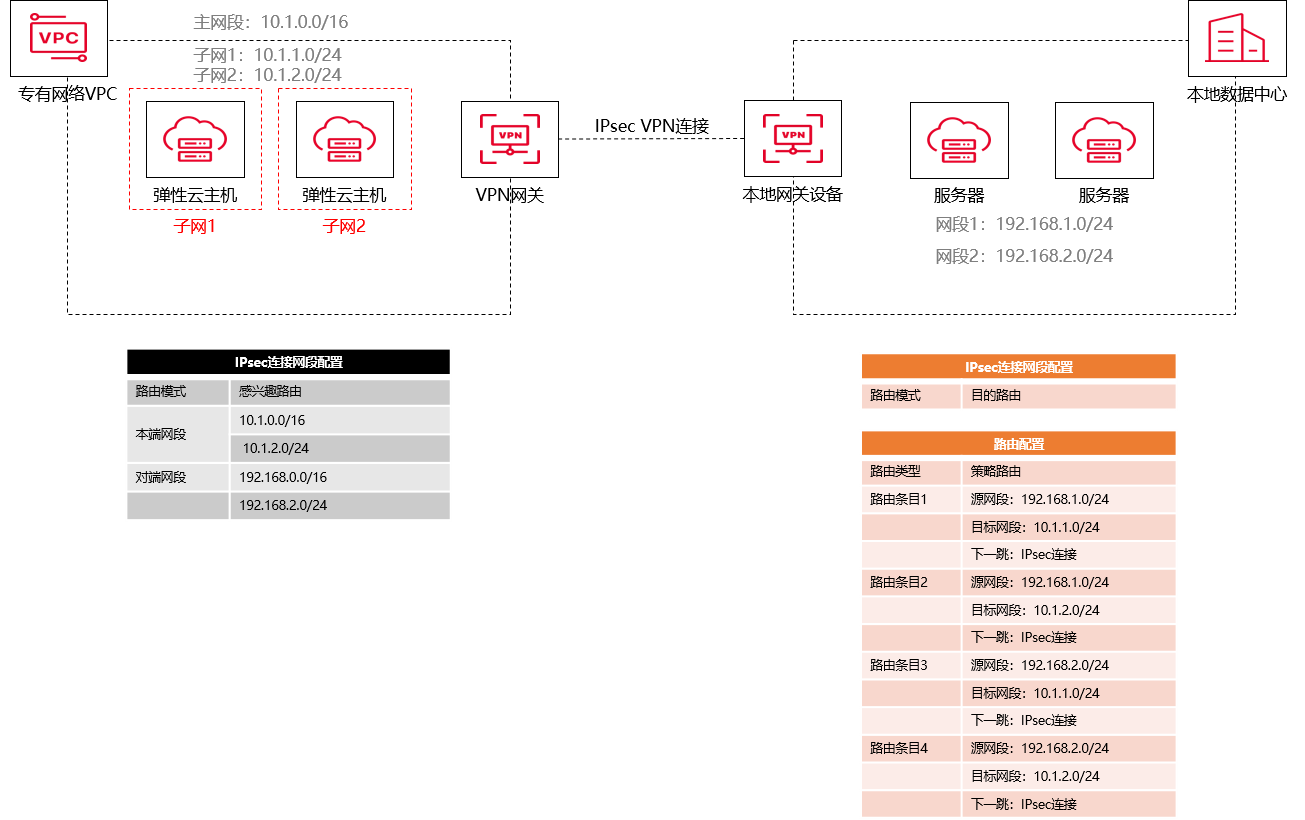

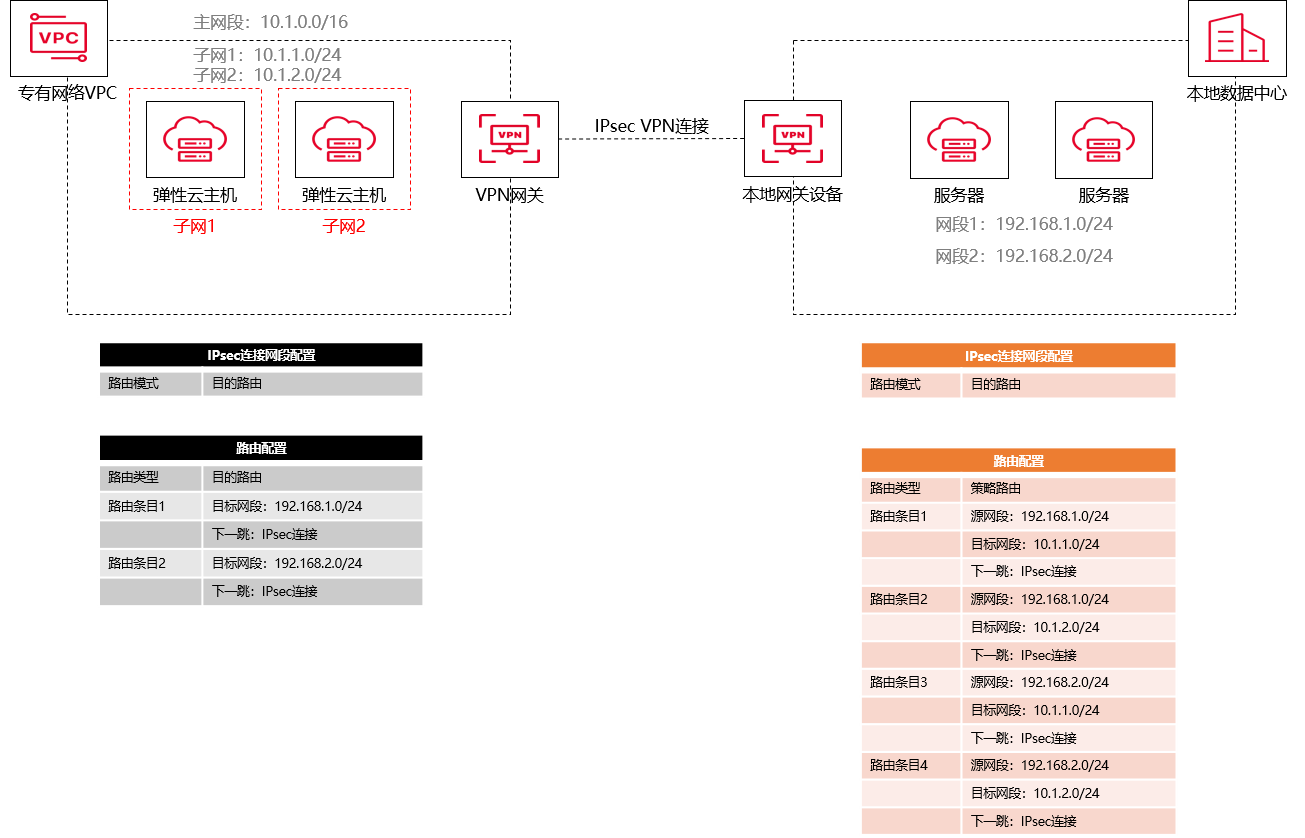

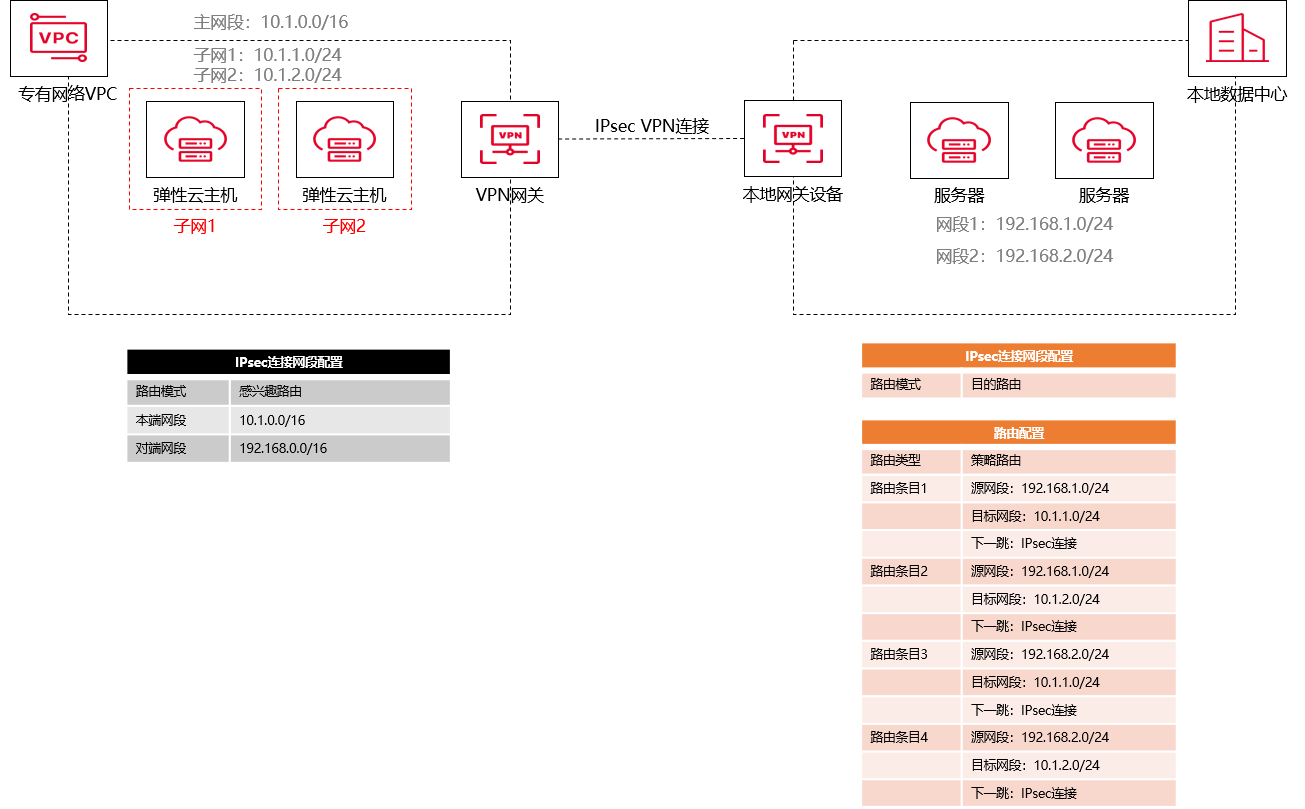

某公司希望将本地数据中心和天翼云VPC通过IPsec VPN连接实现多网段互通:天翼云VPC下的多个网段为10.1.1.0/24和10.1.2.0/24,本地数据中心下的多个网段为192.168.1.0/24和192.168.2.0/24,拓扑图如下:

推荐配置方案如下:

| 方案 | 适用的IKE版本 | 方案说明 | 方案优势或限制 | 配置示例 |

|---|---|---|---|---|

| 方案一(推荐) | IKEv1/IKEv2 | 本地数据中心和VPC之间建议使用一个IPsec VPN连接进行通信,天翼云侧IPsec连接使用“目的路由”的路由模式,用户侧的网关设备配置源网段为0.0.0.0/0、目的网段为0.0.0.0/0的感兴趣流,然后通过在VPN网关和本地数据中心配置静态路由控制流量转发。 | 方案优势:后续如果新增或删除待互通的网段,仅需调整路由的配置,无须修改IPsec VPN连接的配置。在您新增或删除待互通的网段时,IPsec VPN连接不会中断,对其余路由的流量也不会产生影响。 | 方案一配置实例 |

| 方案二(次选) | IKEv1/ IKEv2 | 本地数据中心和VPC之间建议使用一个IPsec VPN连接进行通信,将本地数据中心侧和VPC侧待互通的网段分别聚合为1个网段,然后为IPsec连接和对端网关设备配置聚合网段。 | 方案限制:后续如果新增或删除网段,您可能需要重新指定聚合网段,然后重新对天翼云侧及其用户侧网关设备进行配置,此操作会导致IPsec VPN连接重新协商,造成短暂的流量中断。 | 方案二配置实例 |

| 方案三 | IKEv1/ IKEv2 | 本地数据中心和VPC之间建议使用一个IPsec VPN连接进行通信,IPsec连接及其对端网关设备下配置多个本端网段或对端网段实现多网段互通。 | 方案限制:后续如果有新增或删除的网段,您需要重新为IPsec连接及其对端网关设备配置感兴趣流网段,此操作会导致IPsec VPN连接重新协商,造成短暂的流量中断。一个IPsec连接支持添加的本端网段的数量最多为5个、支持添加的对端网段的数量最多也是5个。 | 方案三配置实例 |

方案一配置示例

- 在天翼云侧配置IPsec连接时,IPsec连接的路由模式使用“目的路由”模式。具体操作,请参见用户指南>创建IPsec连接。

- 在VPN网关实例下添加路由配置时,推荐使用“目的路由”,并添加相关路由配置。具体操作,请参见用户指南>使用目的路由。

- 在本地网关设备上添加源网段为0.0.0.0/0、目的网段为0.0.0.0/0的感兴趣流。具体命令,请咨询本地网关设备所属厂商。

方案二配置示例

- 在天翼云侧配置IPsec连接时,IPsec连接的路由模式使用感兴趣流模式,IPsec连接本端网段配置为VPC下的聚合网段10.1.0.0/16,对端网段配置为本地数据中心下的聚合网段192.168.0.0/16。具体操作,请参见用户指南>创建IPsec连接。

- IPsec连接的路由模式为感兴趣流模式时,系统会自动创建相关的转发策略,并将其发布给VPC默认路由表。该转发策略对用户不可见,用户不需要额外去创建目的路由或者是策略路由。

方案三配置示例

- 在天翼云侧配置IPsec连接时,IPsec连接的路由模式使用感兴趣流模式,IPsec连接本端网段配置为VPC下的2个网段10.1.1.0/24和10.1.2.0/24,对端网段配置为本地数据中心下的2个网段192.168.1.0/24和192.168.2.0/24。具体操作,请参见用户指南>创建IPsec连接。

- IPsec连接的路由模式为感兴趣流模式时,系统会自动创建相关的转发策略,并将其发布给VPC默认路由表。该转发策略对用户不可见,用户不需要额外去创建目的路由或者是策略路由。