strongSwan配置

更新时间 2023-09-14 10:02:35

最近更新时间: 2023-09-14 10:02:35

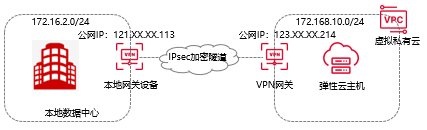

本文以strongSwan为例介绍如何在本地数据中心的网关设备中添加VPN配置。

使用IPsec VPN建立站点到站点的连接时,在配置完VPN网关后,您还需在本地数据中心的网关设备中添加VPN配置。

场景示例

本文以上图场景为例。某公司在天翼云拥有一个VPC,VPC网段为192.168.10.0/24,VPC中使用弹性云主机部署了应用服务。同时该公司在本地拥有一个数据中心IDC,本地IDC网段为172.16.2.0/24。公司因业务发展,需要本地IDC与云上VPC互通,实现资源互访。该公司计划使用IPsec VPN产品,在本地IDC与云上VPC之间建立IPsec连接,实现云上和云下的互通。

本文涉及的网络配置请参见下表。

| 配置项 | 示例值 |

|---|---|

| VPC | 待和本地IDC互通的私网网段。 |

| VPN网关 | 天翼云VPN网关的公网IP地址。 |

| 本地IDC | 待和天翼云VPC互通的私网网段。 |

| 本地IDC | 本地网关设备的公网IP地址。 |

前提条件

- 已下载IPsec连接的配置。

- 已在天翼云侧完成创建VPN网关、创建用户网关、创建IPsec连接、配置VPN网关路由的操作。

本文IPsec连接的配置如下表所示。

配置项 示例值 预共享密钥 aa123bb****

IKE配置 IKE版本 IKEv1

协商模式

main

加密算法

AES-128

认证算法 SHA1

DH分组

Group2

SA生存周期(秒)

86400

IPsec配置

加密算法

AES-128

认证算法 SHA1

PFS DH group2

SA生存周期(秒) 3600

步骤一:安装strongSwan软件

步骤涉及的命令仅供参考,实际配置命令请以您本地网关设备的操作手册为准。

- 登录本地网关设备的命令行界面。

- 执行以下命令安装strongSwan软件。

yum install strongswan

- 可选:执行以下命令查看系统自动安装的strongSwan软件版本。

strongswan version

步骤二:配置strongSwan

- 执行以下命令打开ipsec.conf配置文件。

vi /etc/strongswan/ipsec.conf

- 请参见以下配置,更改ipsec.conf配置文件。

# ipsec.conf - strongSwan IPsec configuration file

# basic configuration

config setup

uniqueids=never

conn %default

authby=psk #使用预共享密钥认证方式

type=tunnel

conn tomyidc

keyexchange=ikev1 #IPsec连接使用的IKE协议的版本

left=121.XX.XX.113 #本地网关设备的公网IP地址。如果您使用本地网关设备的私网IP地址建立IPsec VPN连接,则本项需配置为本地网关设备的私网IP地址。

leftsubnet=172.16.2.0/24 #本地IDC待和VPC互通的私网网段

leftid=121.XX.XX.113 #本地网关设备的标识。如果您使用本地网关设备的私网IP地址建立IPsec VPN连接,建议您使用本地网关设备的私网IP地址作为标识。

right=123.XX.XX.214 #VPN网关的公网IP地址

rightsubnet=192.168.10.0/24 #VPC待和本地IDC互通的私网网段

rightid=123.XX.XX.214 #VPN网关的标识

auto=route

ike=aes-sha1-modp1024 #IPsec连接中IKE协议的加密算法-认证算法-DH分组

ikelifetime=86400s #IKE协议的SA生命周期

esp=aes-sha1-modp1024 #IPsec连接中IPsec协议的加密算法-认证算法-DH分组

lifetime=3600s #IPsec协议的SA生命周期

type=tunnel

- 配置ipsec.secrets文件。

A. 执行以下命令打开ipsec.secrets文件。

vi /etc/strongswan/ipsec.secrets

B. 添加以下配置。以下两种配置方式,任选一种即可。

方式一:

121.XX.XX.113 123.XX.XX.214 : PSK aa123bb**** #aa123bb****为预共享密钥,本地IDC和VPN网关的预共享密钥需保持一致。

方式二:

123.XX.XX.214 : PSK aa123bb**** #aa123bb****为IPsec连接的预共享密钥,本地IDC侧和VPN网关侧的预共享密钥需保持一致。

- 打开系统转发配置。

echo 1 > /proc/sys/net/ipv4/ip_forward

- 执行以下命令启动strongSwan服务。

systemctl enable strongswan

systemctl start strongswan

- 在您本地IDC侧,设置本地IDC客户端到strongSwan本地网关设备及strongSwan本地网关设备到本地IDC客户端的路由。

- 如果您使用strongSwan建立了3条(不包含3条)以上的IPsec连接,您需要修改/etc/strongswan/strongswan.d/charon.conf中的配置。

删除max_ikev1_exchanges = 3 命令前的注释符号,启用此命令,并修改命令中参数的值大于您建立的IPsec连接数。

例如:您使用strongSwan建立了4条IPsec连接,您可以修改该命令为max_ikev1_exchanges = 5 。