安全组和网络ACL的区别

ACL和安全组都是用于控制资源访问权限的防护策略,与安全组不同的是ACL是一个子网级别的流量防护策略,您如果想在子网级别增加对资源的流量访问控制权限,可以自定义ACL规则,通过ACL与子网的绑定关系实现云服务器流量控制。尽管与安全组在实现和使用场景上略有不同,但是二者可以结合实现更复杂、精细化的访问控制策略。

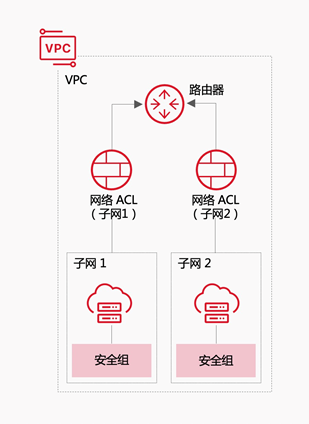

安全组和网络ACL如图所示:

下面是安全组和网络ACL的区别对比表格:

| 特性 | 安全组 | 网络ACL |

|---|---|---|

| 作用范围 | 云服务器级别。 | 子网级别。 |

| 作用机制 | “白名单”机制,即不匹配规则时,默认拒绝所有访问。 | “黑名单”机制,即不匹配规则时,默认允许所有访问。 |

| 支持协议 | TCP/UDP/Any/ICMP。 | TCP/UDP/ALL/ ICMP。 |

| 规则优先级 | 有,按照优先级顺序执行,数字越低优先级越高。 仅可用区资源池支持安全组规则优先级。 |

有,按照优先级顺序执行,数字越低优先级越高。 |

| 优先级生效顺序 | 多个规则冲突,同等优先级的情况下,拒绝优先于允许生效。 | 多个规则冲突时,优先级高的规则生效,优先级低的不生效。同等优先级时,拒绝优于允许生效。 |

| 规则是否支持启、停状态 | 无,只能添加、修改、删除规则。 | 有,可以启用或禁用规则。 |

| 规则数量限制 | 有,单个安全组可以添加500条规则。 | 有,每个网络ACL最多可以有20条规则。 |

| 规则匹配方式 | 可以设置协议、端口、源/目的地址。 源/目的地址可以是IP地址形式、安全组形式或前缀列表形式。 |

可以设置协议、源端口、目的端口、源地址和目的地址。 地域资源池入向不支持自定义目的地址,出向不支持自定义源地址。 |

| 适用场景 | 适用于实例级别的安全控制,如Web服务器、数据库服务器等。 | 适用于子网级别的安全控制,如VPC内部通信、对外访问等。 |

总的来说,安全组和网络ACL都是重要的安全防护策略,但是它们的作用范围、规则数量限制、规则匹配方式、规则优先级、规则状态和适用场景等方面有所差异。您需要根据实际需求选择合适的产品来进行网络安全防护。