注意事项

仅适用于可用区资源池,实际情况以控制台展现为准,部署之前请检查资源池类型。

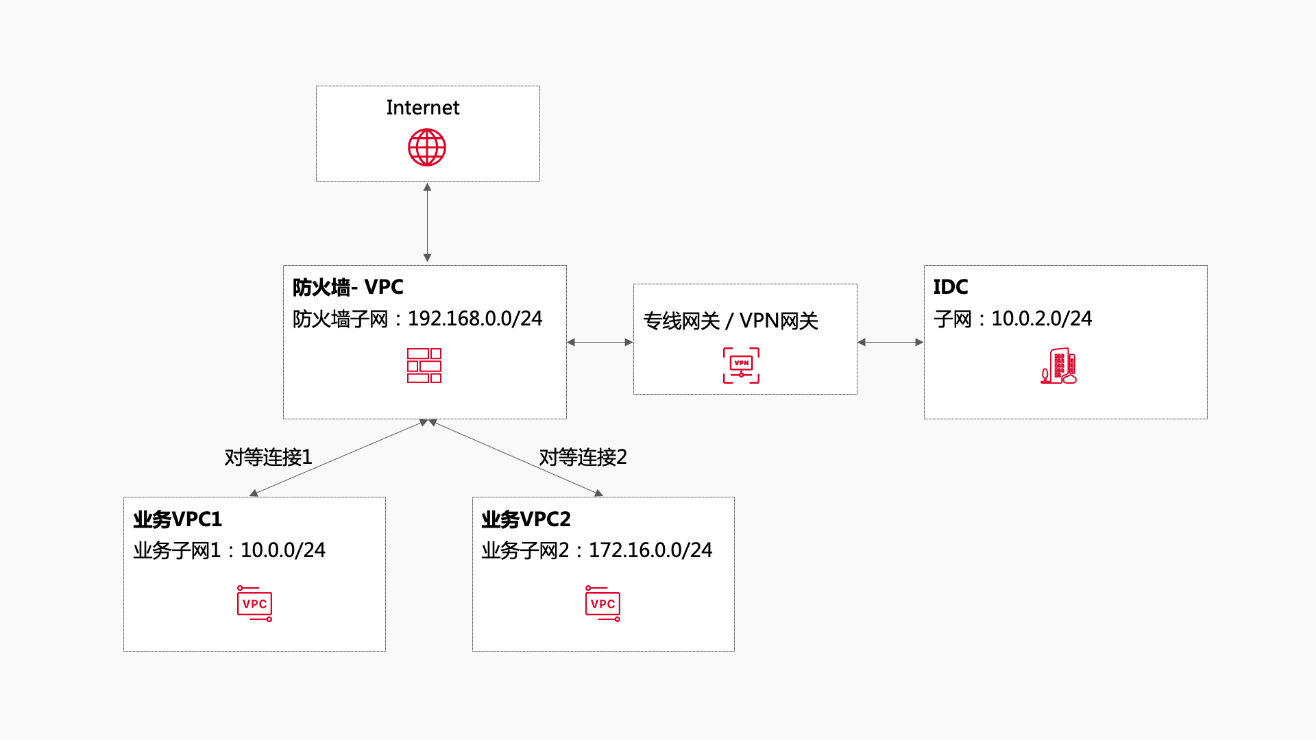

整体场景说明

前提条件

业务VPC1下的业务子网1、业务VPC2下的业务子网2、防火墙-VPC下的防火墙子网三个网段不能重叠,否则建立对等连接后无法互通。

业务拓扑

- 业务VPC1为客户的业务主机所在的VPC,业务主机的流量需要转发到防火墙-VPC进行清洗。

- 客户的防火墙以云主机+防火墙镜像的方式部署在公共的防火墙-VPC。

- 业务VPC1和防火墙VPC建立对等连接1;业务VPC2和防火墙-VPC建立对等连接2。

- 业务VPC1或者业务VPC2通过对等连接进入防火墙-VPC进行流量清洗,然后防火墙-VPC将流量转发至公网、线下IDC;业务VPC1和业务VPC2互访的流量进入防火墙-VPC进行清洗。

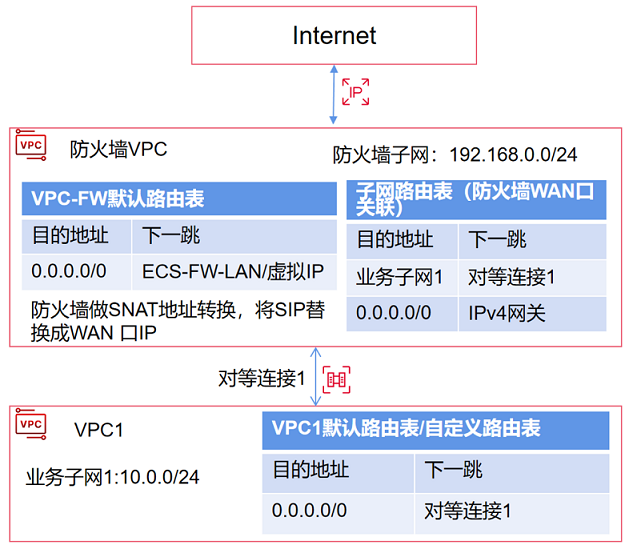

场景1:访问公网的流量通过公共VPC防火墙进行清洗

基本场景介绍

对外访问的EIP绑定在防火墙的WAN口 IP上。

防火墙做针对去Internet的做SNAT,从而使得内部多个VPC共同使用防火墙上的EIP出公网。

业务VPC的IP地址不能重叠。

流量路径

从南往北,从业务VPC1到Internet

- VPC1 的默认路由表或者自定义路由表均可。

- 匹配0.0.0.0/0,下一跳为对等连接,将流量发给防火墙VPC。

- 防火墙VPC收到后匹配防火墙VPC的默认路由表,匹配0.0.0.0/0 下一跳为FW-LAN口或者虚拟IP 。

- 防火墙做SNAT地址转换,将SIP替换成WAN VIP, 并将流量从FW-WAN口送出。

- 防火墙 WAN口绑定了自定义子网路由表,匹配0.0.0.0/0 下一跳为IPv4网关。

- IPv4网关收到报文后做NAT转换,将SIP从防火墙 的WAN VIP 替换成EIP,送至Internet。

从北往南,从Internet到VPC1的虚拟机

- 流量的目的地址为EIP,到达IPv4网关后,IPv4网关将目的地址替换成防火墙WAN口IP。

- 防火墙WAN口收到后,做NAT转换,替换为VPC1的虚拟机IP地址。并从防火墙LAN口送出。

- 防火墙 LAN口绑定了子网自定义路由表,匹配10.0.0.0/24,下一跳为对等连接,将流量发给VPC1。

- VPC1默认路由表转发至虚拟机。

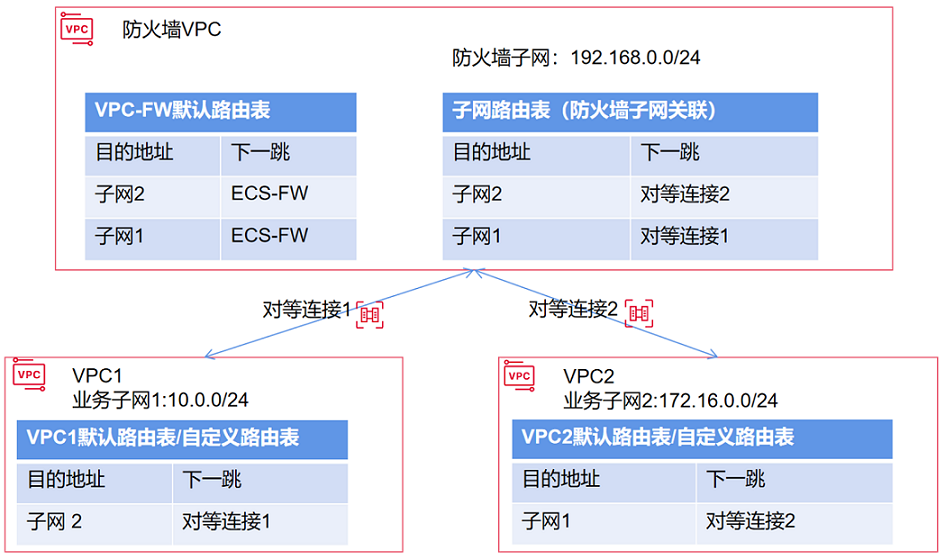

场景2:访问其他VPC的流量通过公共VPC防火墙进行清洗

基本场景介绍

业务子网1访问公网的流量进入防火墙VPC 进行流量清洗。

业务 VPC1下的业务子网 1:10.0.0.0/24。

防火墙 VPC下防火墙云主机所在的子网:192.168.0.0/24。

操作步骤

- 业务VPC1和防火墙VPC建立对等连接。

-

在业务VPC1下的默认路由表或者自定义路由表下,创建路由规则如下:

目的地址: 0.0.0.0,下一跳: 对等连接1

将子网1关联至默认路由表或者自定义路由表。 -

在防火墙VPC下创建自定义路由表(不能选择默认路由表),并建立如下路由规则:

目的地址业务子网2 下一跳:对等连接1

将防火墙子网和自定义路由表做关联。

- 业务VPC2和防火墙VPC建立对等连接。

- 在业务VPC2下的默认路由表或者自定义路由表下,创建路由规则如下:

目的地址:192.168.0.0/24(防火墙子网) 下一跳:对等连接2

将子网2关联至默认路由表或者自定义路由表 - 在防火墙VPC下的自定义路由表(不能选择默认路由表),并建立如下路由规则:

目的地址:172.16.0.0/24(子网2) 下一跳:对等连接2

将防火墙子网和自定义路由表做关联

- 配置防火墙VPC的默认路由表,将流量引到防火墙云主机

目的地址:172.16.0.0/24(子网2) 下一跳:防火墙云主机或者虚拟IP(虚拟IP绑定多个防火墙做高可用)

目的地址:10.10.0.0/24(子网1) 下一跳:防火墙云主机或者虚拟IP(虚拟IP绑定多个防火墙做高可用)

注意:防火墙子网不能关联默认路由表

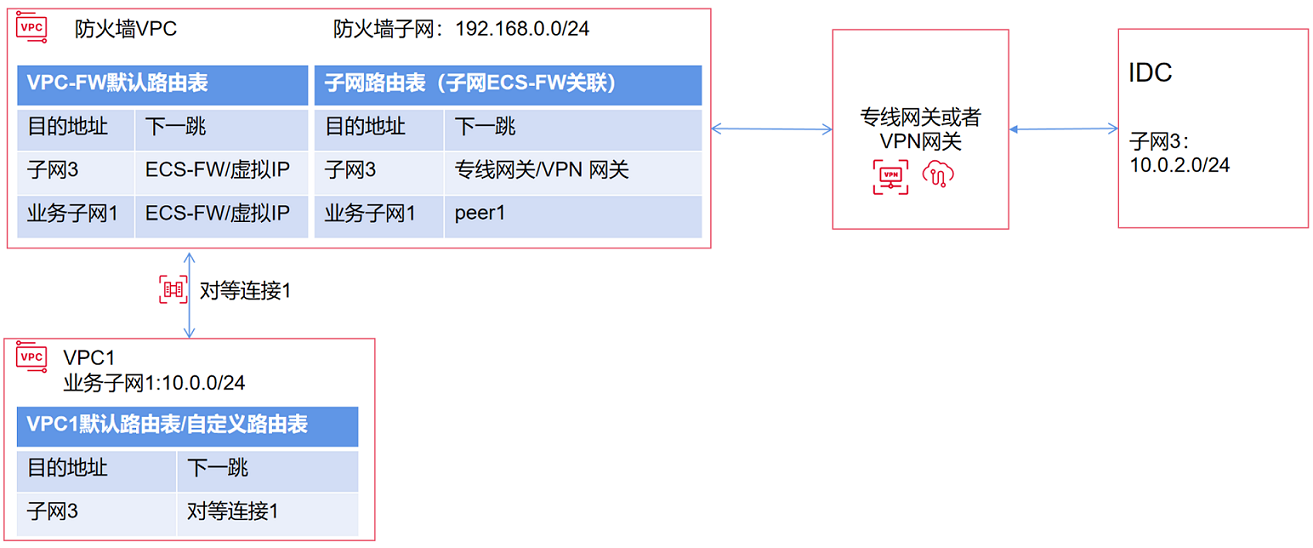

场景3:访问线下IDC的流量通过公共VPC防火墙进行清洗

基本场景介绍

业务子网1访问线下IDC子网3的流量进入防火墙VPC进行流量清洗。

业务VPC1 下的业务子网1:10.0.0.0/24。

防火墙VPC 下防火墙云主机所在的子网:192.168.0.0/24。

线下IDC侧的子网3:10.0.2.0/24。

操作步骤

- 业务VPC1和防火墙VPC建立对等连接。

- 在业务VPC1下的默认路由表或者自定义路由表下,创建路由规则如下:

- 目的地址:10.0.2.0/24(子网3),下一跳:对等连接1。

- 将子网1关联至默认路由表或者自定义路由表。

- 在防火墙VPC下创建自定义路由表(不能选择默认路由表),并建立如下路由规则:

- 目的地址:10.0.0.0/24(子网1),下一跳:对等连接1。

- 将防火墙子网和自定义路由表做关联。

- 配置防火墙VPC的默认路由表,将流量引到防火墙云主机,创建路由规则如下:

- 目的地址:10.10.2.0/24(子网3),下一跳:防火墙云主机或者虚拟IP(虚拟IP绑定多个防火墙做高可用)。

- 目的地址:10.0.0.0/24(子网1),下一跳:防火墙云主机或者虚拟IP(虚拟IP绑定多个防火墙做高可用)。

- 在防火墙子网的自定义路由表配置路由,将流量引到专线网关/VPN网关。

- 在防火墙VPC下的自定义路由表中添加指向专线网关/VPN网关的路由规则,具体如下:

- 目的地址:10.0.2.0/24(子网3),下一跳:专线网关/VPN网关。

- 将防火墙子网和自定义路由表做关联。注意,防火墙子网不能关联默认路由表。

- 专线/VPN配置完成后,系统会自动将目的地址为:子网3; 下一跳:为专线网关/VPN网关;同步至默认路由表且无法删除,此时默认路由表未关联防火墙子网,不会真正进行引流。