STS临时授权

更新时间 2025-12-22 17:18:26

最近更新时间: 2025-12-22 17:18:26

本文帮助您了解对象存储STS临时授权的相关概念与配置流程。

STS临时授权简介

访问控制(STS临时授权)是管理用户身份与资源临时访问权限的服务。通过STS创建的角色不具备永久身份凭证,只能获取可以自定义时效和访问权限的临时身份凭证,即安全令牌(STS Token)。

权限策略是用语法结构描述的一组权限的集合,可以精确地描述被授权的资源集、操作集以及授权条件。一个角色可以绑定一组权限策略,没有绑定权限策略的角色可以存在,但不能访问资源。用户可以自主创建、更新和删除策略。

相关概念

| 概念 | 说明 |

|---|---|

| 角色 (Role) | 通过STS创建的角色可以被授予特定的权限,这些权限可以用于访问不同的资源。 |

| 策略 (角色权限) | 权限策略是一组定义了哪些资源可以被访问、允许的操作以及授权条件的规则集合。 |

| 扮演角色 | (通常是另一个角色或用户)获得临时访问权限,通过扮演角色获得安全令牌。 |

| ARN | 用于唯一标识天翼云中的资源,包括角色、用户、策略等。 |

| 最大会话时间 (Maximum Session Duration) | 角色被扮演的最长时间,超过此时间后,安全令牌将过期并需要重新扮演角色获取新令牌。 |

约束与限制

STS临时授权支持的区域请参见产品能力地图,可通过提工单申请权限。

STS临时授权配置

创建角色

- 点击天翼云门户首页的“控制中心”,输入登录的用户名和密码,进入控制中心页面。

- 在控制台上方点击

,选择地域,以下操作选择安徽-合肥2。

,选择地域,以下操作选择安徽-合肥2。 - 在控制台首页,选择“存储>对象存储”。

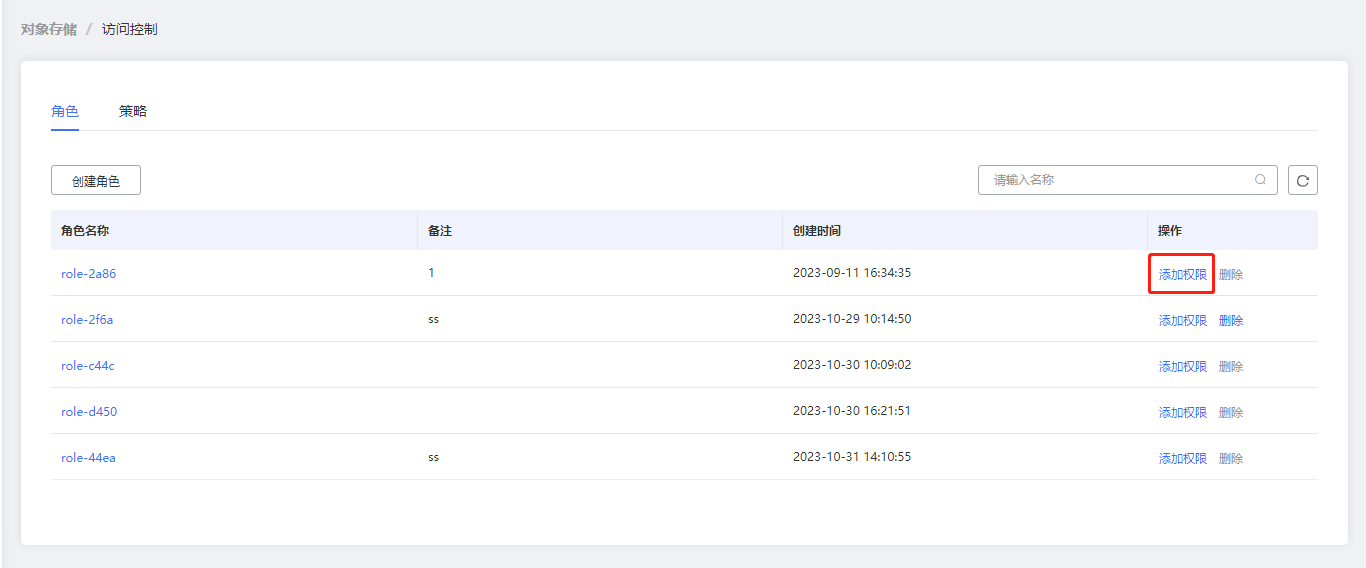

- 在对象存储桶列表,点击“访问控制”。

- 选择“角色”页签点击“创建角色”。

- 根据提示信息完成相关参数配置。

- 点击“确定”按钮,完成角色创建。

创建策略

在“访问控制”页面,选择“策略”页签,点击“创建策略”按钮完成策略的创建。

| 参数 | 说明 |

|---|---|

| 策略名称 | 填写策略名称,若未指定,系统会自动生成格式为“policy-4个随机字符”的名称。 |

| 策略内容 | 填写策略内容,以JSON 格式编写。其中关键部分包括: Version:策略版本号,通常为固定值。 Statement:授权声明数组,包含一个或多个授权声明。 Effect:指定是允许("Allow")还是拒绝("Deny")访问权限。 Action:定义要授权的操作,可以是单个操作或操作的通配符。 Resource:定义要授权的资源,可以是具体的资源ARN或资源类型的通配符。 |

| 备注 | 可选,填写相关备注信息。 |

注意

虽然公共资源池(华东1、华北2、武汉41、长沙42)创建的角色和策略都是这几个资源池通用的,但是建议在创建策略时,一条策略内授权的桶都所属于同一个资源池。

比如需要对华东1的桶开放临时权限,策略内授权的桶建议全部是华东1的桶,最好不要包括长沙42的桶。若一条策略内包括华东1和长沙42的桶,想用临时AKSK访问华东1的桶时,就需要用华东1的endpoint进行承接,承接后的临时AKSK则无法访问长沙42的桶;若想访问长沙42的桶,需要用长沙42的endpoint重新进行承接,获取到新的临时AKSK。

其余资源池创建的角色和策略仅支持在创建的资源池使用,非通用。所以在创建策略时,一条策略内授权的桶必须都所属于同一个资源池。

策略内容示例:

{

"Version": "2012-10-17",

"Statement": {

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:AbortMultipartUpload",

"s3:DeleteObject",

"s3:DeleteObjectVersion"

],

"Resource": [

"arn:aws:s3:::bucket-name1/*",

"arn:aws:s3:::bucket-name2/*"

],

"Effect": "Allow"

}

}

添加权限(绑定策略)

在“角色”页签下,点击指定角色的“添加权限”按钮,即可对该角色添加权限策略。