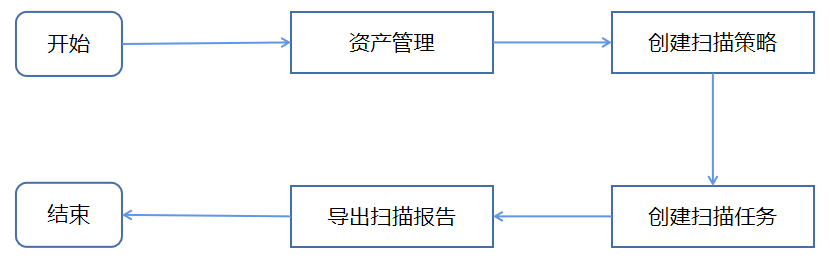

漏扫扫描如何进行接入配置?

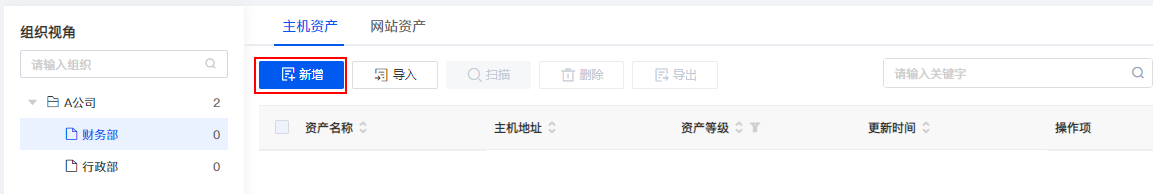

用户登录后先进行资产管理设置,添加资产,便于后续对资产进行扫描,在菜单栏选择“ 资产管理 > 资产列表 ”,选择主机资产页签,点击“新增”。

在弹出的新建主机资产对话框中编辑相关信息,点击“提交”。

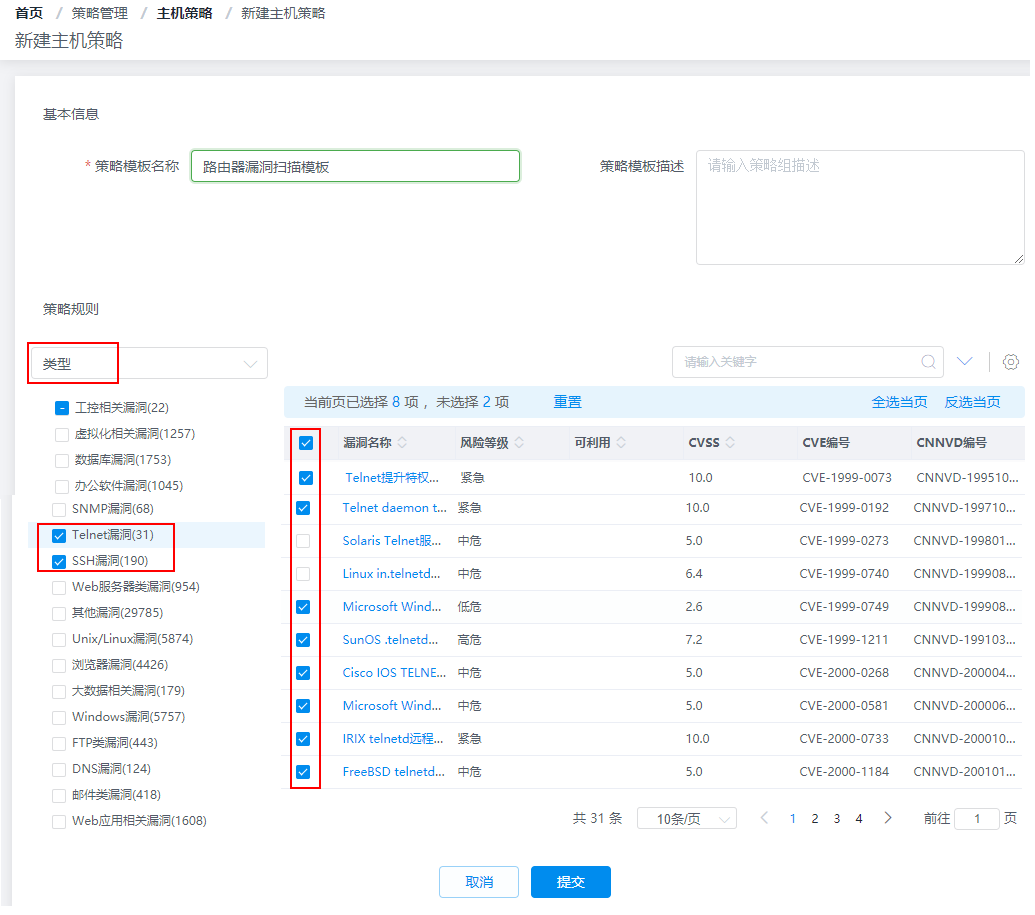

接着创建扫描策略,制定扫描策略模板,使扫描任务更具针对性,在菜单栏选择“ 模板中心 > 漏洞模板 ”,选择主机策略页签,点击“新增”。

进入新建主机策略模板页面,编辑策略模板名称,选择策略规则(策略规则从等级、目标、类型三个维度进行分类),勾选对应的策略,点击“提交”。

然后创建扫描任务,开启扫描任务后对于主机漏洞进行扫描,在菜单栏选择“ 任务管理 > 任务列表 ”,进入任务列表页面,点击“新增”,页面跳转至创建任务页面,具体操作请参见创建任务。

最后扫描结束后,导出扫描报告,针对扫描结果分析资产安全风险,菜单栏选择“报告管理”,进入报告管理页面,点击“新增”。

进入新建报告页面,编辑相关信息,点击“输出报告”。

漏扫扫描支持的操作系统类型有哪些?

漏扫的工作原理主要是通过探测存活主机,然后针对存活主机识别开放端口和服务版本来进行漏洞发现的,理论上市面上常见的操作系统都支持漏洞扫描,包括主流Windows操作系统、Linux操作系统、类Unix操作系统和国产操作系统。

漏扫扫描支持的数据库类型有哪些?

漏扫默认的主机扫描模块针对常见的关系型数据库和非关系型数据库都支持扫描,具体包含如下:

ORACLE、MySQL、MariaDB 、SQL Server、Sybase、PostgreSQL、DB2、Redis、Informix、MongoDB、Memcached、Elasticsearch、达梦、人大金仓等。

以上数据库漏洞扫描能力默认采用非授权扫描方式即可支持,对于选配的数据库扫描模块则采用授权方式进行扫描,支持的数据库类型和版本包含:

| 数据库类型 | 支持的版本号 |

|---|---|

| ORACLE | 9,10,11,12,13,……19 |

| MySQL | 5.0.*-8.0.21 |

| SQL Server | SQL Server2000, 2005, 2008, 2012,2014 ,2016 |

| Sybase | V15.7,V16 |

| PostgreSQL | 全版本覆盖 |

| DB2 | V8, V9, V10, z/os |

| Informix | V12,V14 |

| 达梦 | DM7,DM8 |

| 人大金仓 | V7,V8 |

漏洞扫描支持扫描的弱口令协议有哪些?

漏洞扫描支持扫描的弱口令协议多达22种,包含:FTP、Telnet、pop3、SMB、SSH、RDP、ORACLE、SMTP、Imap、MSSQL、DB2、Rlogin、MySQL、RTSP、Weblogic、Tomcat、MongoDB、Sybase、SIP、Onvif、SNMP、Redis,默认将提供对应协议的弱口令字典,用户也可以自定义口令字典。

漏洞扫描是否支持IPv6?

自身支持IPv4和IPv6两种网络协议的部署,也支持对IPv4和IPv6协议的目标进行扫描,包括域名类型。

漏扫扫描时是否会影响业务?

主机扫描:通过发送数据包来探测目标是否存活、开放的端口、运行的服务和版本信息等,理论上不会出现任何的影响,但是不排除由于防火墙的设置导致的服务宕机、由于目标服务对发送的报文处理导致的宕机等,一般情况下基本不会产生,实际漏扫引擎已经做了很多规避策略,但不能保证100%无影响,市面上的漏扫原理基本一样。

网站扫描:原理是模拟用户的正常HTTP请求和模拟黑客的无害攻击,一般来说是不会影响被扫描对象的业务正常运行,但是如果对方服务器的并发连接数本身就较低,那么可能会导致服务中断,需要重启中间件,漏扫引擎具备动态流控的功能,该影响的概率极低基本不会发生。

基线配置核查:原理与数据库扫描类似,主要是查询相关配置,可能会产生临时文件和删除临时文件操作,但不会影响业务。

授权扫描和非授权扫描有什么区别?

漏扫的扫描方式包括授权扫描和非授权扫描两种,也有称登录扫描和非登录扫描,实际是一个含义。

授权扫描:在对目标进行漏洞扫描的过程中,要输入帐号、密码等信息,属于“登录授权”进行的扫描。因为通过输入帐号信息登录后进行的扫描,因此扫描获得的信息更多,漏洞也将发现的更多,且误报率更低。(适用于主机扫描、数据库扫描、网站扫描、基线核查四大扫描模块)

非授权扫描:不需要目标的账户密码等授权信息即直接扫描,通过远程探测目标的信息来判断漏洞,可能会产生误报和漏洞(适用于主机扫描、网站扫描量大扫描模块)。

漏洞扫描SysLog告警通知发送哪些数据?

资源消耗数据,包括 CPU 信息、内存信息、磁盘读写信息、网络读写速度信息。

任务扫描数据,包括任务名称、任务类型、任务状态、任务进度、任务开始结束时间、任务漏洞数。

审计日志数据,包括操作用户、操作时间、事件名称、详细信息、状态、操作类型。

弱点信息数据,包括所属任务 ID、漏洞名称、漏洞详情等。