前提条件

“防护事件”页面可以查看误拦截事件。

约束条件

同一个事件不能重复进行误报处理,即如果该事件已进行了误报处理,则不能再对该事件进行误报处理。

使用场景

业务正常请求被WAF拦截。例如,您在天翼云ECS服务器上部署了一个Web应用,将该Web应用对应的公网域名接入WAF并开启Web基础防护后,该域名的请求流量命中了Web基础防护规则被WAF误拦截,导致通过域名访问网站显示异常,但直接通过IP访问网站正常。

系统影响

- 拦截事件处理为误报后,“防护事件”页面中将不再出现该事件,您也不会收到该类事件的告警通知。

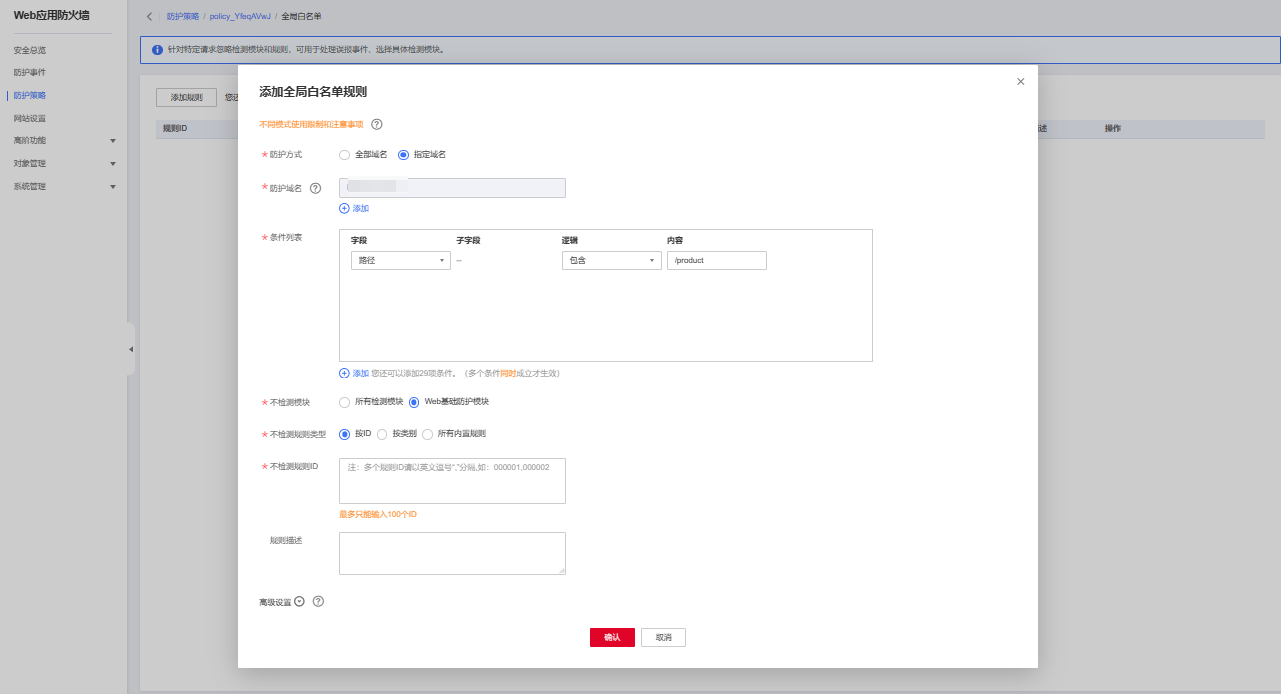

- 拦截事件处理为误报后,该误报事件对应的规则将添加到全局白名单(原误报屏蔽)规则列表中,您可以在“防护策略”界面的“全局白名单(原误报屏蔽)”页面查看、关闭、删除或修改该规则。

操作步骤

步骤 1 登录管理控制台。

步骤 2 单击管理控制台左上角的区域选择框,选择区域或项目。

步骤 3 单击页面左上方的“服务列表”,选择“安全> Web应用防火墙 (独享版)”。

步骤 4 在左侧导航树中,选择“防护事件”,进入“防护事件”页面。

步骤 5 在防护事件列表中,根据防护网站、事件类型、源IP、URL等信息筛选误拦截事件。

步骤 6 在误拦截事件所在行的“操作”列中,单击“详情”,查看事件详细信息,确认为误拦截事件。

步骤 7 在误拦截事件所在行的“操作”列中,单击“更多 > 误报处理”。

步骤 8 在弹出的对话框中,点击“前去处理”,点击全局白名单(原误报屏蔽)的“自定义全局白名单规则”,跳转至全局白名单列表页,点击页面左上方“添加规则”,添加白名单处理规则。

生效条件

设置误报处理后,1分钟左右生效,防护事件详情列表中将不再出现此误报。您可以刷新浏览器缓存,重新访问设置了误报处理的页面,如果访问正常,说明配置成功。

Web基础防护检测项说明

Web基础防护覆盖OWASP(Open Web Application Security Project)常见安全威胁,内置语义分析+正则双引擎,可以对恶意扫描器、IP、网马等威胁进行检测并拦截。请根据业务使用场景开启相应的检测项,详细的检测项说明如下表所示。

检测项 说明 常规检测 防护SQL注入、XSS跨站脚本、远程溢出攻击、文件包含、Bash漏洞攻击、远程命令执行、目录遍历、敏感文件访问、命令/代码注入等攻击。其中,SQL注入攻击主要基于语义进行检测。

说明开启“常规检测”后,WAF将根据内置规则对常规检测项进行检测。

Webshell检测 防护通过上传接口植入网页木马。

说明开启“Webshell检测”后,WAF将对通过上传接口植入的网页木马进行检测。

深度检测 防护同形字符混淆、通配符变形的命令注入、UTF7、Data URI Scheme等深度反逃逸。

说明开启“深度检测”后,WAF将对深度反逃逸进行检测防护。

header全检测 默认关闭。关闭状态下WAF会检测常规存在注入点的header字段,包含User-Agent、Content-type、Accept-Language和Cookie。

说明开启“header全检测”后,WAF将对请求里header中所有字段进行攻击检测。

Shiro解密检测 默认关闭。开启后,WAF会对Cookie中的rememberMe内容做AES,Base64解密后再检测。Web应用防火墙检测机制覆盖了几百种已知泄露密钥。

说明如果您的网站使用的是Shiro 1.2.4及之前的版本,或者升级到了Shiro 1.2.5及以上版本但是未配置AES,强烈建议您开启“Shiro解密检测”,以防攻击者利用已泄露的密钥构造攻击。

Web基础防护等级

Web基础防护支持三种防护等级:“宽松”、“中等”、“严格”,默认防护等级为“中等”。宽松的防护等级可能降低误报率,但可能导致漏报率增高;严格的防护等级可能增高误报率,但可以降低漏报率。防护等级的详细说明如下表所示。

防护等级 说明 宽松 防护粒度较粗,只拦截攻击特征比较明显的请求。

当误报情况较多的场景下,建议选择“宽松”模式。

中等 默认为“中等”防护模式,满足大多数场景下的Web防护需求。 严格 防护粒度最精细,可以拦截具有复杂的绕过特征的攻击请求。

当需要更严格地防护SQL注入、跨站脚本、命令注入等攻击行为时,建议使用“严格”模式。