Web基础防护基于内置的防护规则集,自动为网站防御SQL注入、XSS、文件包含、远程命令执行、目录穿越、文件上传、CSRF、SSRF、命令注入、模板注入、XML实体注入攻击等通用的Web攻击。

规则防护引擎

云WAF的Web基础防护规则引擎默认开启,所有接入云WAF防护的网站业务,默认都受到Web基础防护规则引擎的检测和防护。

Web基础防护规则引擎基于天翼云持续优化的高质量攻击检测规则集,帮助网站防御各种常见的Web应用攻击。您可以根据业务防护需要,在防护规则组的维度,设置规则引擎采用哪些防护规则。WAF按照防护严格程度,内置了三套规则组供选用:

正常规则组:默认选用该规则组。

宽松规则组:如需减少误拦截,可选用该规则组。

严格规则组:如需提高攻击检测命中率,可选用该规则组。

您也可以自定义防护规则组,相关操作,请参见自定义防护规则组。

防护模式

检测发现攻击请求时,对攻击请求执行的操作。可选以下两种模式:

拦截:检测到攻击行为后,直接阻断攻击请求,并记录攻击日志。

观察:检测到攻击行为后,不阻断攻击,仅记录攻击日志。

配置建议

如果您对自己的业务流量特征还不完全清楚,建议先切换到“观察”模式。一般情况下,建议您观察一至两周,然后根据攻击日志分析网站访问情况:

如果没有发现任何正常业务流量被拦截的记录,则可以切换到“拦截”模式启用正常防护。

如果发现攻击日志中存在正常业务流量被拦截的记录,建议调整防护等级或者设置规则白名单来避免正常业务的误拦截。配置流程详见规则白名单。

说明

业务操作方面应注意以下问题:

- 正常业务的HTTP请求中尽量不要直接传递原始的SQL语句、JAVA SCRIPT代码。

- 正常业务的URL尽量不要使用一些特殊的关键字(UPDATE、SET等)作为路径,例如:“www.ctyun.cn/abc/update/mod.php?set=1”。

- 如果业务中需要上传文件,不建议直接通过Web方式上传超过50M的文件,建议使用对象存储服务或者其他方式上传。

防护效果

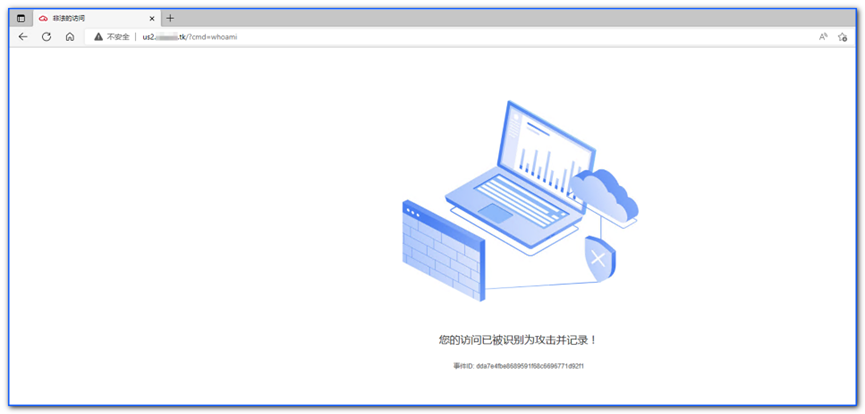

开启Web基础防护功能后,模拟常见命令注入攻击测试域名,WAF拦截了此条攻击,拦截效果如下:

同时,您可以在防护事件页面,查看攻击的防护日志。