出网探测

禁止出站IP

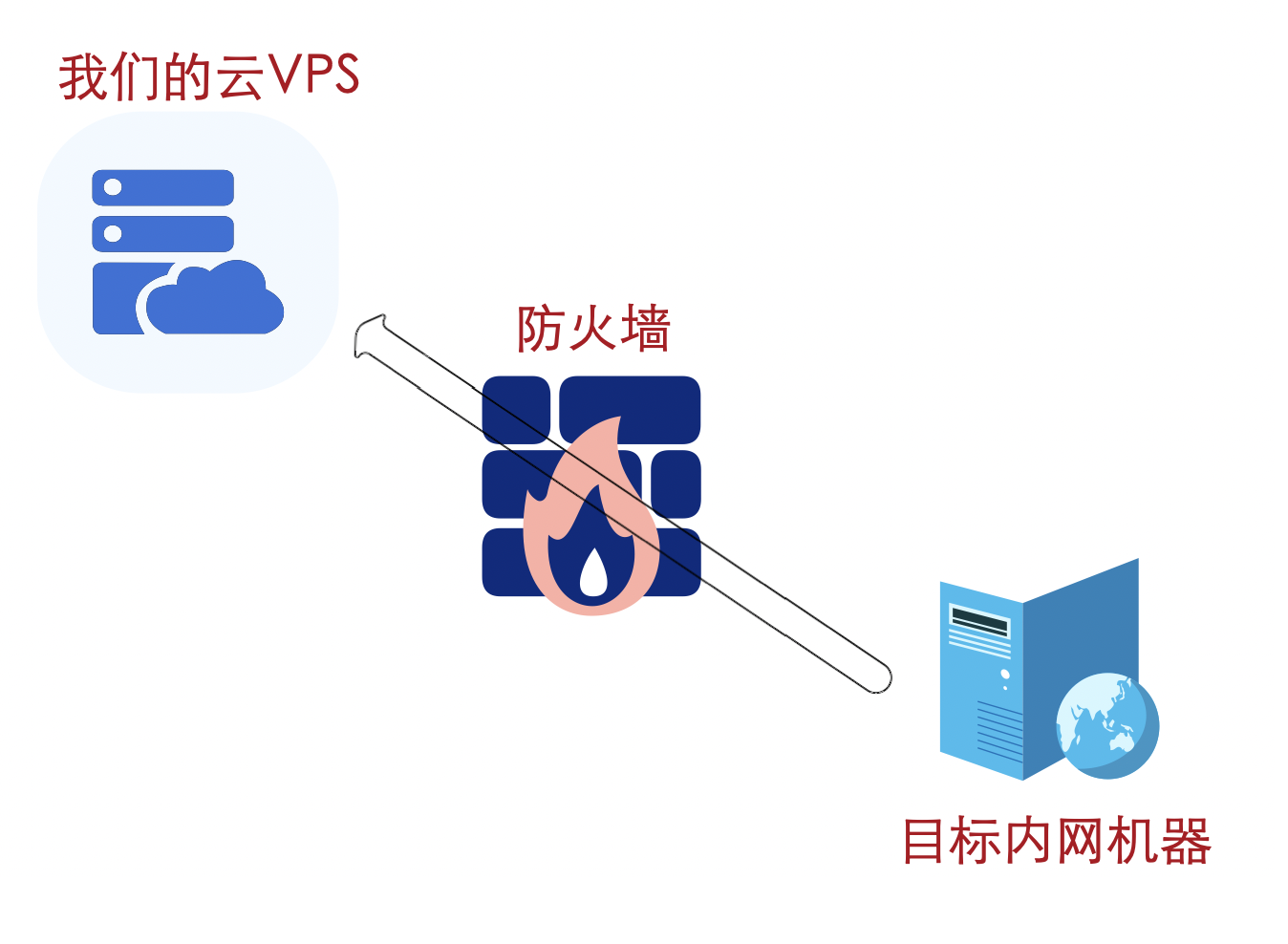

对于这种情况的话,就很麻烦了。如果目标主机设置了严格的策略,只允许主动连接公网指定的IP。这样的话,就没办法反弹shell了。

禁止出站端口

如果防火墙上做了限制,只允许该服务器访问特定端口。那么,这样的话,我们就必须得找到允许访问的端口了。一般来说,如果目标是限制的出站端口,那么允许出站端口大概率是80、443、8080、8443、8090之类的web端口,但是也有可能是高范围端口。

那么,我们如何探测目标允许出站的端口呢?我们可以这样,在攻击端监听某个端口,然后让目标访问攻击端的端口,若攻击端出现访问记录则说明该端口是允许访问的。但是,要想成功探测也是很麻烦的,有以下几个难点:

- 探测出站端口的命令或工具

- 猜测端口的范围

- 攻击端的端口请求记录

对于探测命令,Windows和Linux所支持的不同。总的来说,我们有很多种选择。如:nmap、nc、masscan之类的专门端口探测的工具,这类工具需要我们自己上传。还可以使用python、perl等脚本语言探测端口。也可以借助curl、wget之类的http访问工具。总之,我们要结合目标环境来考量,最总要还是要考虑效率的问题!