在 eBPF 中使用 uprobe 捕获 bash 的 readline 函数调用

eBPF (Extended Berkeley Packet Filter) 是 Linux 内核上的一个强大的网络和性能分析工具,它允许开发者在内核运行时动态加载、更新和运行用户定义的代码。

本文主要介绍如何使用 uprobe 捕获 bash 的 readline 函数调用。

什么是uprobe

uprobe是一种用户空间探针,uprobe探针允许在用户空间程序中动态插桩,插桩位置包括:函数入口、特定偏移处,以及函数返回处。当我们定义uprobe时,内核会在附加的指令上创建快速断点指令(x86机器上为int3指令),当程序执行到该指令时,内核将触发事件,程序陷入到内核态,并以回调函数的方式调用探针函数,执行完探针函数再返回到用户态继续执行后序的指令。

uprobe基于文件,当一个二进制文件中的一个函数被跟踪时,所有使用到这个文件的进程都会被插桩,包括那些尚未启动的进程,这样就可以在全系统范围内跟踪系统调用。

uprobe适用于在用户态去解析一些内核态探针无法解析的流量,例如http2流量(报文header被编码,内核无法解码),https流量(加密流量,内核无法解密)。

使用 uprobe 捕获 bash 的 readline 函数调用

uprobe 是一种用于捕获用户空间函数调用的 eBPF 的探针,我们可以通过它来捕获用户空间程序调用的系统函数。

例如,我们可以使用 uprobe 来捕获 bash 的 readline 函数调用,从而获取用户在 bash 中输入的命令行。示例代码如下:

#cat read.bpf.c

#include <vmlinux.h>

#include <bpf/bpf_helpers.h>

#include <bpf/bpf_tracing.h>

#define TASK_COMM_LEN 16

#define MAX_LINE_SIZE 80

SEC("uretprobe//bin/bash:readline")

int BPF_KRETPROBE(printret, const void *ret)

{

char str[MAX_LINE_SIZE];

char comm[TASK_COMM_LEN];

u32 pid;

if (!ret)

return 0;

bpf_get_current_comm(&comm, sizeof(comm));

pid = bpf_get_current_pid_tgid() >> 32;

bpf_probe_read_user_str(str, sizeof(str), ret);

bpf_printk("PID %d (%s) read: %s ", pid, comm, str);

return 0;

};

char LICENSE[] SEC("license") = "GPL";

这段代码的作用是在 bash 的 readline 函数返回时执行指定的 BPF_KRETPROBE 函数,即 printret 函数。

在 printret 函数中,我们首先获取了调用 readline 函数的进程的进程名称和进程 ID,然后通过 bpf_probe_read_user_str 函数读取了用户输入的命令行字符串,最后通过 bpf_printk 函数打印出进程 ID、进程名称和输入的命令行字符串。

除此之外,我们还需要通过 SEC 宏来定义 uprobe 探针,并使用 BPF_KRETPROBE 宏来定义探针函数。

在 SEC 宏中,我们需要指定 uprobe 的类型、要捕获的二进制文件的路径和要捕获的函数名称。例如,上面的代码中的 SEC 宏的定义如下:

SEC("uprobe//bin/bash:readline")

这表示我们要捕获的是 /bin/bash 二进制文件中的 readline 函数。

接下来,我们需要使用 BPF_KRETPROBE 宏来定义探针函数,例如:

BPF_KRETPROBE(printret, const void *ret)

这里的 printret 是探针函数的名称,const void *ret 是探针函数的参数,它代表被捕获的函数的返回值。

然后,我们使用了 bpf_get_current_comm 函数获取当前任务的名称,并将其存储在 comm 数组中。

bpf_get_current_comm(&comm, sizeof(comm));

使用 bpf_get_current_pid_tgid 函数获取当前进程的 PID,并将其存储在 pid 变量中。

pid = bpf_get_current_pid_tgid() >> 32;

使用 bpf_probe_read_user_str 函数从用户空间读取 readline 函数的返回值,并将其存储在 str 数组中。

bpf_probe_read_user_str(str, sizeof(str), ret);

最后使用 bpf_printk 函数输出 PID、任务名称和用户输入的字符串。

bpf_printk("PID %d (%s) read: %s ", pid, comm, str);

eunomia-bpf 是一个结合 Wasm 的开源 eBPF 动态加载运行时和开发工具链,它的目的是简化 eBPF 程序的开发、构建、分发、运行。可以参考 https://github.com/eunomia-bpf/eunomia-bpf 下载和安装 ecc 编译工具链和 ecli 运行时。我们使用 eunomia-bpf 编译运行这个例子。

如何编译呢? 在wsl2(ubuntu-22.04)下面

还是推荐用官网的 docker靠谱

https://eunomia.dev/ecc/docker-usage.html

$ docker run -it -v /path/to/repo/:/src ghcr.io/eunomia-bpf/ecc-`uname -m`:latest # use absolute path

当然必须有格式要求:

xx.bpf.c # 必须的

xxx.h # 可选的

xx.bpf.c 和 xxx.h 必须放在 /path/to/repo/ 目录下 ,运行完毕之后会有一个 package.json文件产生。

要运行 package.json 文件,必须下载 ecli 二进制工具,

$ wget https://aka.pw/bpf-ecli -O ecli && chmod +x ecli

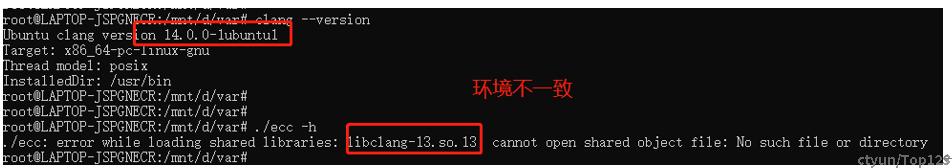

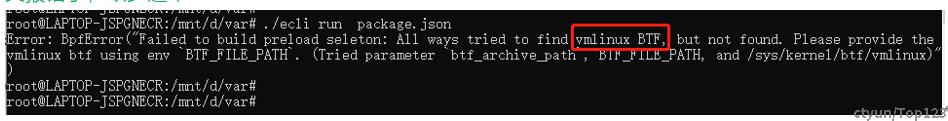

又报错了,缺少这个!

完了,wsl2 好像还不支持vmlinux BTF , 哎,太难了,搞一个环境。

还是搞一个ecli的docker环境来运行吧,参考官网

https://eunomia.dev/ecli-dockerfile-usage.html

这个ecli的镜像需要自己制作, ecli可执行文件 sources.list Dockerfile这三个文件缺一不可,other文件可忽略。docker容器中wget无法连接外部网络,因此需要在docker构建时将ecli放入镜像中。使用镜像时只要挂载的本机目录中有package.json文件即可。需要注意的是bpf 运行时需要有Linux内核相关支持,docker 中的内核共享的宿主机的内核,因此使用docker运行bpf程序时需要使用以下命令为容器赋予权限和相关内核支持。

编译运行上述代码, 运行这段程序后,可以通过查看 /sys/kernel/debug/tracing/trace_pipe 文件来查看 eBPF 程序的输出:

$ sudo cat /sys/kernel/debug/tracing/trace_pipe

可以看到,我们成功的捕获了 bash 的 readline 函数调用,并获取了用户在 bash 中输入的命令行。

总结

在上述代码中,我们使用了 SEC 宏来定义了一个 uprobe 探针,它指定了要捕获的用户空间程序 (bin/bash) 和要捕获的函数 (readline)。此外,我们还使用了 BPF_KRETPROBE 宏来定义了一个用于处理 readline 函数返回值的回调函数 (printret)。该函数可以获取到 readline 函数的返回值,并将其打印到内核日志中。通过这样的方式,我们就可以使用 eBPF 来捕获 bash 的 readline 函数调用,并获取用户在 bash 中输入的命令行。

更多的例子和详细的开发指南,请参考 eunomia-bpf 的官方文档:

https://github.com/eunomia-bpf/eunomia-bpf

完整的教程和源代码已经全部开源,可以在

https://github.com/eunomia-bpf/bpf-developer-tutorial

本来想基于eunomia-bpf 想写个新的,发现环境把我劝退了,看看原版的

https://mp.weixin.qq.com/s/cvnp2oCJTvpaDe9fhFFjhg