1.ACL基础

1.1 ACL功能简介

访问控制列表 ACL是由一系列规则组成的集合,ACL 通过这些规则对数据包进行分类,从而设备可以对不同类报文进行不同的处理。

ACL的规则匹配:报文到达设备时,查找引擎从报文中取出信息组成查找键值,键值与 ACL 中的规则进行匹配,只要有一条规则和报文匹配,就停止查找,称为命中规则。查找完所有规则,如果没有符合条件的规则,称为未命中规则,故ACL的规则分为“permit”(允许)规则或者“deny”(拒绝)规则和未命中规则。常用 ACL 的功能分类如下表所示:

|

分类 |

对应编号范围 |

适用的IP版本 |

场景应用场景 |

|

基本ACL |

2000-2999 |

IPv4 |

使用报文的源IP地址和时间段信息来定义规则 |

|

高级ACL |

3000-3999 |

IPv4 |

除了基本ACL的应用场景外,还支持基于目的地址、IP优先级、报文类型、源目端口号来定义规则 |

|

二层ACL |

4000-4999 |

IPv4&IPv6 |

根据源目MAC地址、以太网帧协议类型等定义规则 |

1.2 ACL 配置命令与步骤

(1)(可选)配置ACL生效的时间段,执行命令time-range配置acl生效的时间段;

(2)配置ACL编号,执行命令acl number配置一条acl(number不同,acl可以匹配的参数也不同,具体的acl编号请参考上表)

(3)配置ACL规则,执行命令rule permitldeny配置ACL的具体规则;

(4)应用 ACL,ACL 可以在很多特性中被应用,例如:流策略里面对 ACL,匹配的数据流执行相应的动作。

登陆设备的时候调用 ACL 对登陆设备的用户做限制等。

1.3ACL的应用场景

ACL广泛应用于网络安全、流量控制和管理等场景,具体包括以下几个常见的应用场景:

(1)网络边界防护: 在防火墙或路由器上应用ACL,控制进出网络边界的流量。通过配置不同的ACL规则,可以允许或拒绝特定IP地址、端口号的访问,从而保护内网免受外部的恶意攻击。

(2)访问控制: 在交换机或路由器上配置ACL,限制特定用户或设备的访问权限。例如,可以通过配置ACL规则,限制某些用户只能访问特定的服务器或服务,防止未经授权的访问。

(3)流量分类与优先级管理: ACL可用于对流量进行分类,并结合流策略对不同类别的流量实施不同的处理。例如,在网络拥塞时,优先处理关键业务的流量,而将普通业务流量降级处理,从而保证重要业务的质量。

(4)网络审计与监控: 通过配置ACL,管理员可以对特定类型的网络流量进行监控和日志记录,用于审计、分析和优化网络的性能与安全性。

(5)VLAN间的访问控制: 在多VLAN的网络中,ACL可以用来控制不同VLAN之间的访问权限。例如,限制某些VLAN之间的互访,以保证网络隔离和安全。

(6)基于时间的访问控制: 通过配置时间段(time-range)和ACL结合使用,可以在指定的时间范围内对流量进行控制。例如,只允许在工作时间内访问某些资源,而在非工作时间拒绝访问。

这些应用场景展现了ACL在网络管理和安全中扮演的重要角色,通过合理的ACL配置,能够有效提升网络的安全性与效率。

2.ACL基础配置实验

2.1实验top和要求

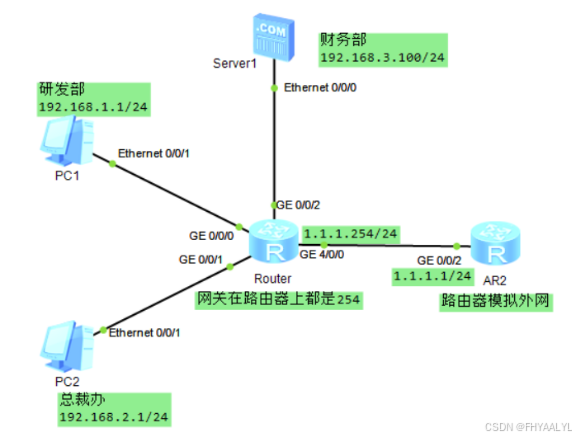

2.1.1实验top

2.1.2实验需求

如图所示,公司为保证财务数据安全,禁止研发部门和外网访问财务服务器,但总裁办公室不受限制,总裁办可以访问到财务部。

2.2基础配置

2.2.1 总裁办

2.2.2 研发部

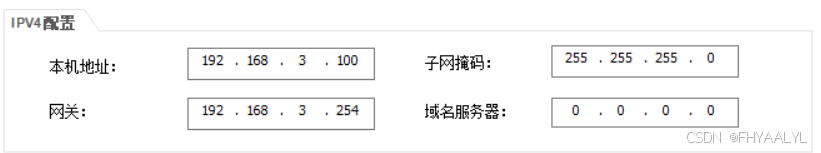

2.2.3 服务器

2.2.4 AR2配置

<Huawei>system-view

[Huawei]int g0/0/2

[Huawei-GigabitEthernet0/0/2]ip add 1.1.1.1 24

配置静态路由,将默认路由(0.0.0.0/0)(所有路由都)指向下一跳地址为1.1.1.254的路由器或者网关

[Huawei]ip route-static 0.0.0.0 0 1.1.1.254

2.3 Router配置

2.3.1 配置接口IP

<Huawei>system-view

[Huawei]sysname Router

[Router]int g0/0/0

[Router-GigabitEthernet0/0/0]ip address 192.168.1.254 24

[Router-GigabitEthernet0/0/0]int g0/0/1

[Router-GigabitEthernet0/0/1]ip address 192.168.2.254 24

[Router-GigabitEthernet0/0/1]int g0/0/2

[Router-GigabitEthernet0/0/2]ip add 192.168.3.254 24

[Router-GigabitEthernet0/0/2]int g4/0/0

[Router-GigabitEthernet4/0/0]ip add 1.1.1.254 24

2.3.2 书写acl策略

[Router]acl 3000

#禁止源IP为192.168.1.0网段的访问服务器

[Router-acl-adv-3000]rule 10 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.3.100 0

#允许总裁办访问

[Router-acl-adv-3000]rule 20 permit ip source 192.168.2.0 0.0.0.255 destination

192.168.3.100 0

#禁止任意外网访问

[Router-acl-adv-3000]rule 30 deny ip source any destination 192.168.3.100 0

#接口处应用策略

[Router-acl-adv-3000]int g 0/0/2

[Router-GigabitEthernet0/0/2]traffic-filter outbound acl 3000

3.效果查看

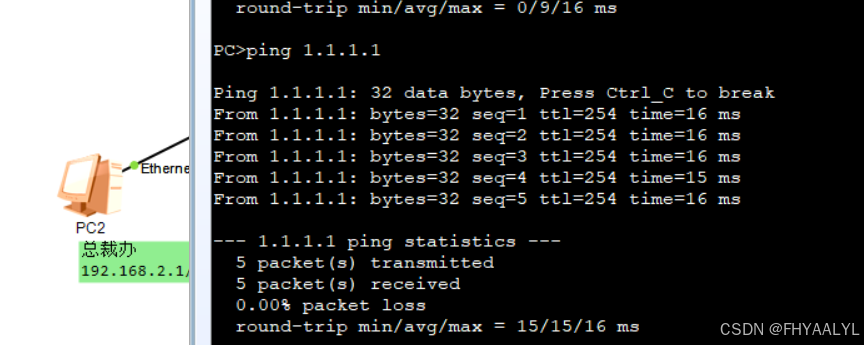

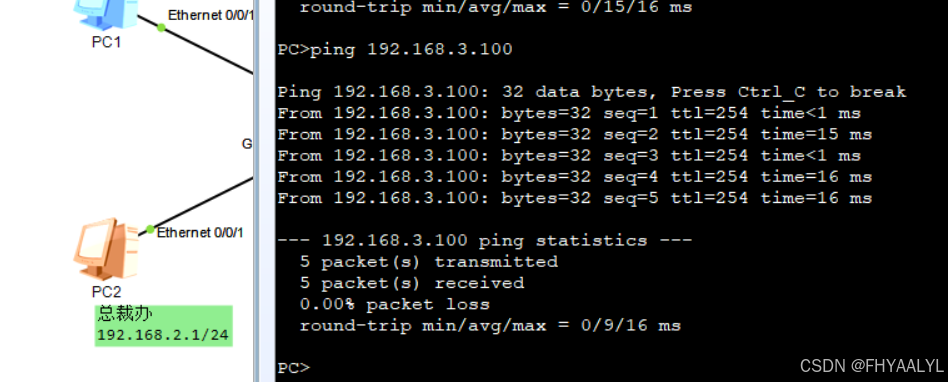

3.1 总裁办ping服务器

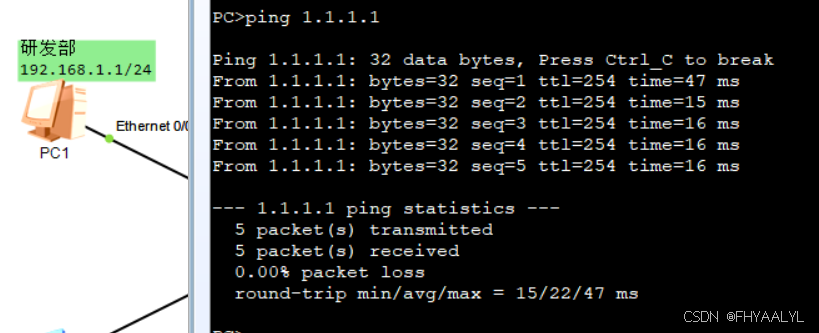

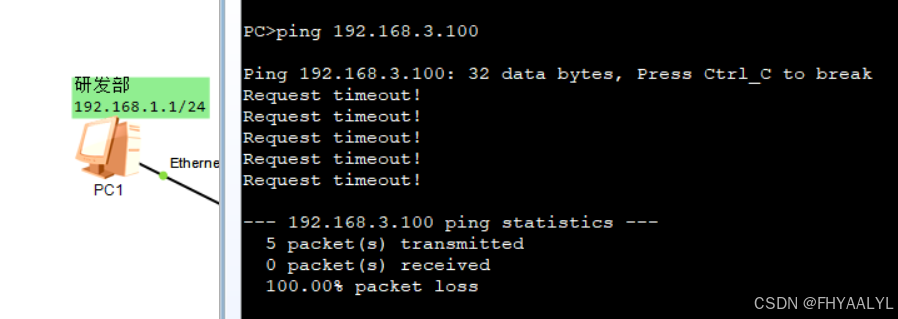

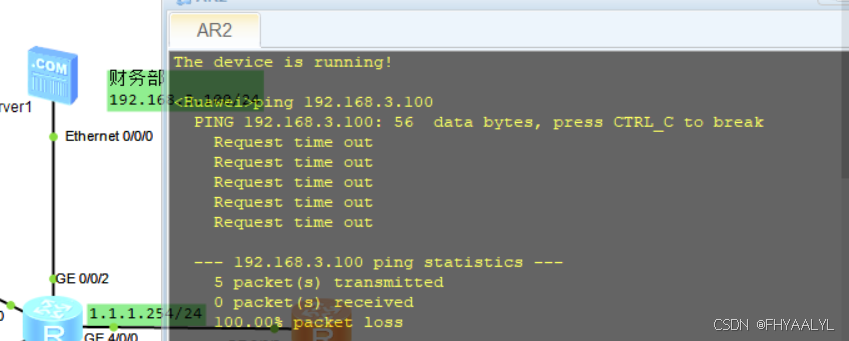

3.2 外网和研发部访问服务器

3.3 总裁办和研发部访问外网

注意:实际在生活中内网访问外网是要做nat转换等操作的,这里就是简单测试实验。