地址分配表

|

设备 |

接口 |

IP地址 |

子网掩码 |

|

S1 |

VALN1 |

10.10.10.2 |

255.255.255.0 |

|

PC1 |

Fa0 |

10.10.10.10 |

255.255.255.0 |

目标

第1部分:保护密码

第2部分:加密通信

第3部分:验证SSH实施

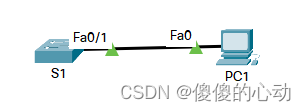

拓扑图

背景

SSH应替代Telnet来管理连接。Telnet使用不安全的纯文本通信。SSH通过为设备之间的所有传输数据提供强加密,确保远程连接的安全。

在本练习中,您将使用密码加密和SSH来保护远程交换机。

第1部分:保护密码

- 使用PC1上的命令提示符,通过Telnet连接到S1。用户执行和特权执行密码为cisco。

- 保存当前配置,以便可通过切换S1的电源修复您可能做出的任何错误操作。

- 显示当前配置,注意密码以明文显示,输入加密纯文本密码的命令。

- d.验证密码是否已加密。

第2部分:加密通信

步骤1 :设置IP域名井生成安全密钥。

通常,使用Telnet并不安全,因为数据是以纯文本形式传输。因此,只要SSH可用,就应使用SSH.

a.将域名配置为netacad.pkae

b.需要使用安全密钥加密数据。使用1024 密钥长度生成RSA密钥。

步骤2:创建SSH用户,井将VTY线路重新配置为仅限SSH访问。

- 使用cisco作为加密密码创建administrator用户。

- SSH 版本 2,限制为 2 次身份验证尝试,60 秒超时

- 配置VTY线路以检查本地用户名数据库的登录凭证,并只允许SSH进行远程访问。

c. VTY 线路仅接受 SSH 连接并使用本地登录进行身份验证

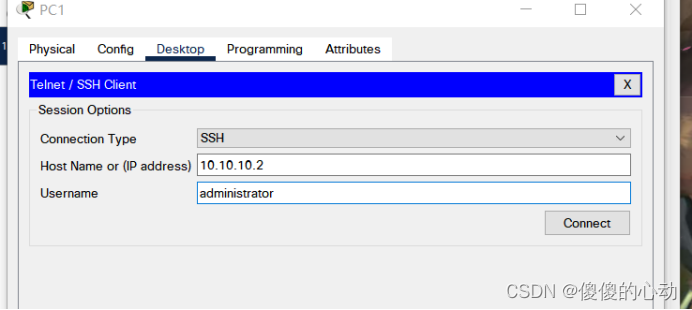

第3部分:验证SSH实施

a.退出Telnet会话并尝试使用Telnet重新登录。该尝试应该会失败。

b.尝试使用SSH登录。进入ssh,然后按Enter,不使用任何参数显示命令使用情况说明。提示:-1选项为字母“L”,而不是数字1

C.在成功登录后,进入特权EXEC模式并保存配置。如果您无法成功访问S1,则切段电源,然后再次从第1部分开始

实验步骤

Switch>enable

Switch#configure terminal

Switch(config)#hostname S1

S1(config)#interface vlan 1

S1(config-if)#ip address 10.10.10.2 255.255.255.0

S1(config-if)#no shutdown

S1(config-if)#exit

S1(config)#enable password cisco

S1(config)#service password-encryption

S1(config)#ip domain-name netacad.pka

S1(config)#crypto key generate rsa

The name for the keys will be: S1.netacad.pka

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

S1(config)#username administrator secret cisco

S1(config)#ip ssh version 2

S1(config)#ip ssh authentication-retries 2

S1(config)#ip ssh time-out 60

S1(config)#line vty 0 15

S1(config-line)#transport input ssh

S1(config-line)#login local

S1(config-line)#exit

进去之后输入密码cisco即可