使用企业项目管理服务时常用的基本概念包括:帐号、IAM用户、帐号与IAM用户的关系、用户组、授权、权限、身份凭证、IAM项目、企业项目。

账号

当您首次使用天翼云时注册的帐号,该帐号是您的资源归属、资源使用计费的主体,对其所拥有的资源及云服务具有完全的访问权限,可以重置用户密码、分配用户权限等。

帐号不能在IAM中修改和删除,您可以在天翼云网门户“个人中心”修改帐号信息,如果您需要删除帐号,可以在“个人中心”进行注销。

IAM用户

由帐号在IAM中创建的用户,一般为具体云服务的使用人员,具有独立的身份凭证(密码和访问密钥),根据帐号授予的权限使用资源。

如果您忘记了IAM用户的登录密码,可以在天翼云网门户“账号中心 > 子用户”中重置密码。

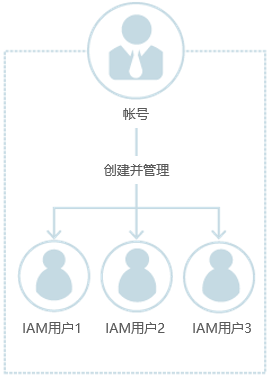

帐号与IAM用户的关系

帐号与IAM用户可以类比为父子关系,帐号是资源归属以及计费主体,对其拥有的资源具有所有权限。IAM用户由帐号创建,只能拥有帐号授予的资源使用权限,帐号可以随时修改或者撤销IAM用户的使用权限。

图 账号与IAM用户

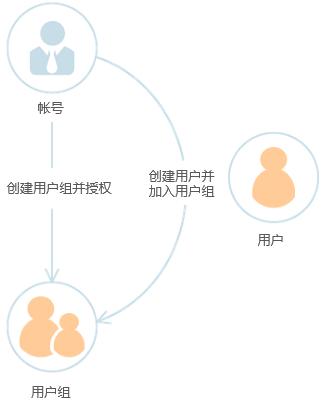

授权

授权是您将完成具体工作所需要的权限授予IAM用户,授权通过定义权限策略生效,通过给用户组授予策略(包括系统策略和自定义策略),用户组中的用户就能获得策略中定义的权限,这一过程称为授权。用户获得具体云服务的权限后,可以对云服务进行操作,例如,管理您帐号中的ECS资源。

图 授权

用户组

用户组是用户的集合,IAM通过用户组功能实现用户的授权。您创建的IAM用户,需要加入特定用户组后,才具备对应的权限,否则IAM用户无法访问您帐号中的任何资源或者云服务。当某个用户加入多个用户组时,此用户同时拥多个用户组的权限,即多个用户组权限的全集。

“admin”为系统缺省提供的用户组,具有所有云服务资源的操作权限。将IAM用户加入该用户组后,IAM用户可以操作并使用所有云资源,包括但不仅限于创建用户组及用户、修改用户组权限、管理资源等。

图 用户组与用户

权限

如果您仅授予IAM用户ECS的权限,则该IAM用户除了ECS,不能访问其他任何服务,如果尝试访问其他服务,系统将会提示没有权限。

图 系统提示没有权限

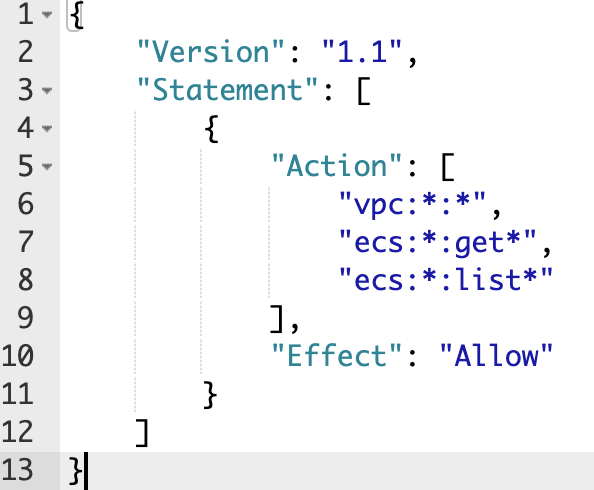

权限根据授权的精细程度,分为策略和角色。

- 角色:角色是IAM早期提供的一种粗粒度的授权能力,当前有部分云服务不支持基于角色的授权。角色不能全部满足用户对精细化授权的要求。

- 策略:策略是IAM提供的最新细粒度授权能力,可以精确到具体操作、条件等。使用基于策略的授权是一种更加灵活地授权方式,能够满足企业对权限最小化的安全管控要求。例如:针对ECS服务,管理员能够控制IAM用户仅能对某一类云主机资源进行指定的管理操作。

- 策略包含系统策略和自定义策略。

- 云服务在IAM预置了常用授权项,称为 系统策略 。管理员给用户组授权时,可以直接使用这些系统策略,系统策略只能使用,不能修改。如果管理员在IAM控制台给用户组或者委托授权时,无法找到特定服务的系统策略,原因是该服务暂时不支持IAM。

- 如果系统策略无法满足授权要求,管理员可以根据各服务支持的授权项,创建 自定义策略 ,并通过给用户组授予自定义策略来进行精细的访问控制,自定义策略是对系统策略的扩展和补充。目前支持可视化视图、JSON视图进行自定义策略配置。

- 策略包含系统策略和自定义策略。

图 权限策略示例

身份凭证

身份凭证是识别用户身份的依据,您通过控制台或者API访问云服务时,需要使用身份凭证来进行系统的认证鉴权。身份凭证包括密码和访问密钥,您可以在IAM中管理自己以及帐号中IAM用户的身份凭证。

- 密码:常见的身份凭证,密码可以用来登录控制台。

- 访问秘钥:即AK/SK(Access Key ID/Secret Access Key),调用云服务API接口的身份凭证,不能登录控制台。访问密钥中具有验证身份的签名,通过加密签名验证可以确保机密性、完整性和请求双方身份的正确性。

IAM项目

每个资源池默认对应一个IAM项目,目前这个项目由系统预置,用来隔离各资源池的资源(计算资源、存储资源和网络资源等),以该默认项目为范围进行授权,用户可以访问您帐号中该资源节点(即该默认IAM项目)的所有资源。

企业项目

可将企业分布在不同区域的云资源迁入同一个逻辑隔离的企业项目,并对企业项目进行统一管理,同时可为每个企业项目设置拥有不同权限的用户组和用户。