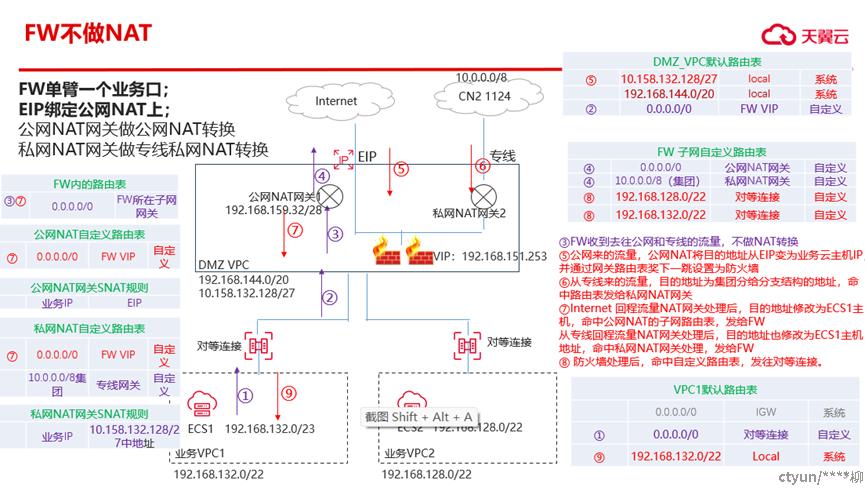

1 需求

1 某分支机构要通过专线和监管机构或集团总部互联,需要使用指定的地址来和监管机构或总部互访。

2 某分支机构还有访问公网的需求,但公网IP有限。

3 分支机构还对总部提供对外服务,分支机构也通过Internet对外提供服务

4 分支机构不管是访问公网,还是通过专线访问总部都需要经过防火墙,且从Internet和总部发起的访问,防火墙需要溯源,能够记录访问者原始的IP地址。

5. 当使用虚拟防火墙时,当前一个虚拟机可以绑定的虚拟IP数量为10,如果将EIP 绑定到防火墙的VIP上,一个防火墙最多能绑定10个EIP,在部分需要绑定更多EIP的场景,需要使用公网NAT网关来实现多EIP的绑定。

6. 如果总部给分支机构分配的地址较多,而防火墙的虚拟机只有4核的话,那最多只能绑定4个弹性网卡,如果有较多的私网NAT地址转换的需求,如也推荐使用私网NAT网关

2 总体思路

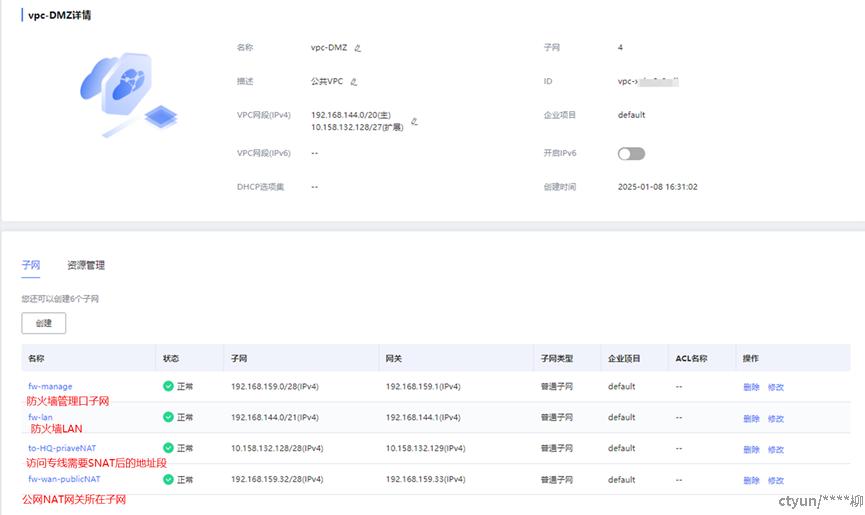

1. 防火墙放置到一个公共的VPC,如DMZ VPC。

2. 使用公网NAT网关和私网NAT网关来解决公网和私网多对一的映射关系;同时使用公网NAT网关/私网NAT网关解决防火墙所在的虚拟机无足够的私网IP来映射公网IP/专线指定IP访问的问题。

3. DMZ VPC 需要至少划分三个子网,私网NAT网关所在的子网,公网NAT网关所在子网,防火墙所在子网。

3 网络规划

1. 防火墙所在的公共VPC,

注意公共VPC 的网段必须含有和集团互访的SNAT的地址段,例如集团给分支机构划分了10.158.132.128/28, 分支机构最终需要使用这个地址通过专线跟集团互访,那么可以通过VPC扩展网段将这个网段加入VPC。

分成三个子网:

1) 和IDC机房通过专线互访,需要做SNAT的子网地址段,如10.158.132.128/28

2) 公网NAT网关所在的子网(此子网内可以没有虚拟机),如192.168.159.32/28

3)防火墙LAN和WAN所在的子网,两者可以是相同的子网,也可以是不同的子网,本例以LAN一个子网,如192.168.144.0/21为例

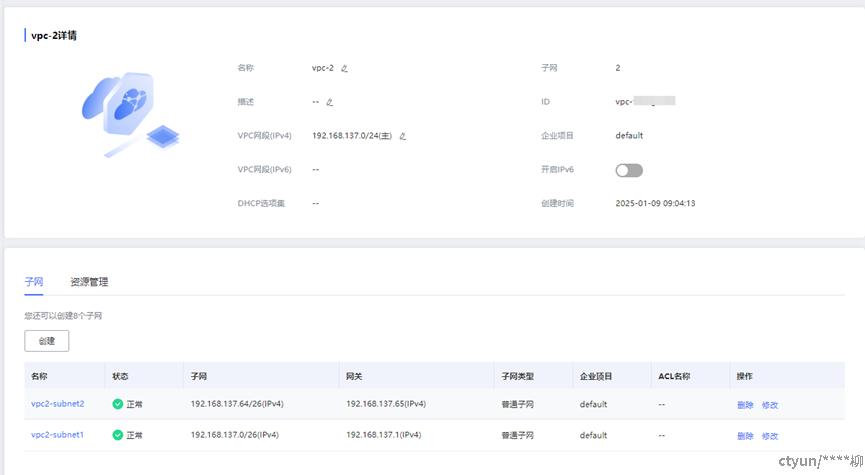

2.其他云主机根据业务类型划分单独的VPC

如业务VPC 1,192.168.132.0/22

业务VPC2,192.168.137.0/24

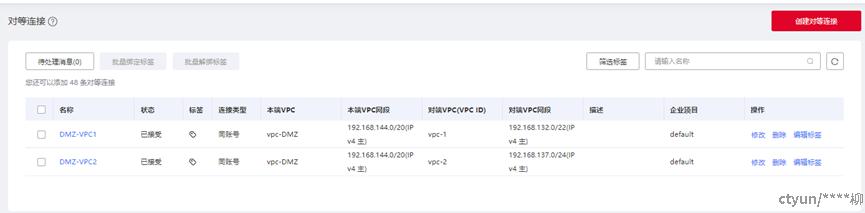

3. 两个业务VPC和DMZ VPC建立对等连接

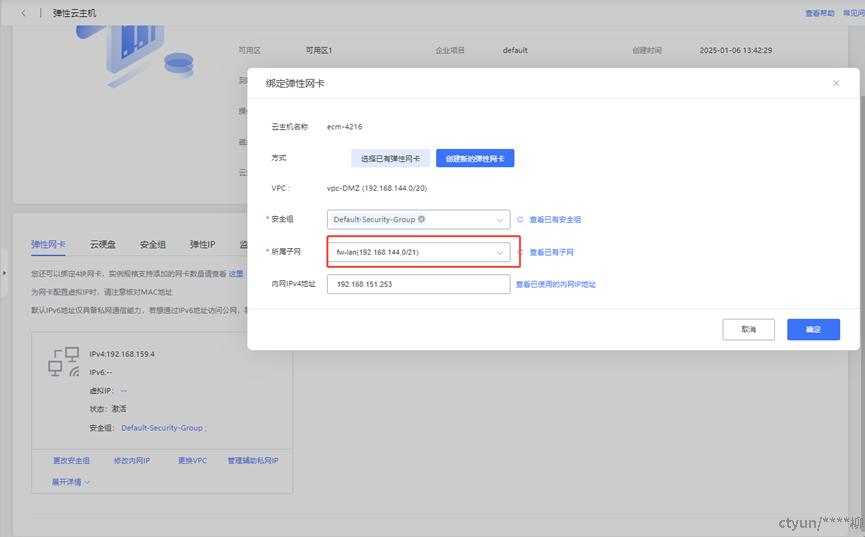

4 创建防火墙

防火墙可以创建两张网卡,第一个用于管理,子网选择fw-manage;第二张网卡作为防火墙内网口,选择fw-lan;

如果考虑高可用,可以使用VIP或者GWLB来组合多台防火墙作为一个集群。

4 NAT网关配置

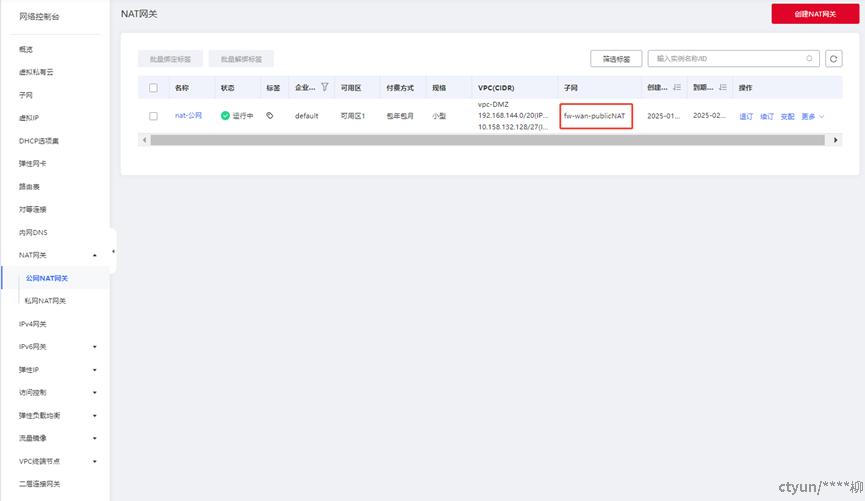

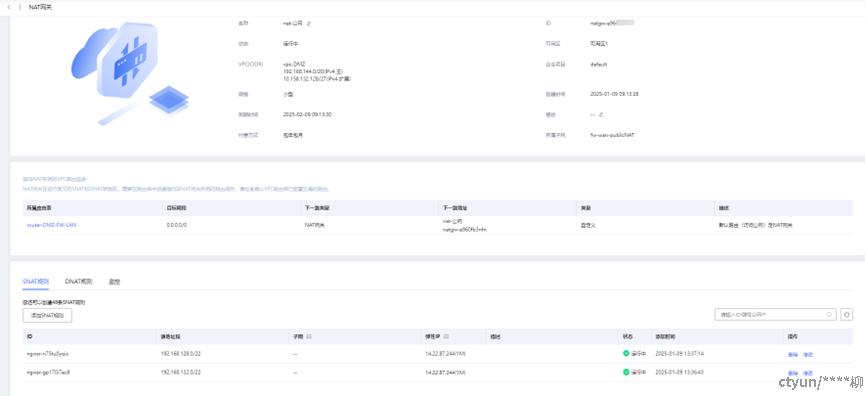

1. 建立公网NAT网关

1) 配置公网NAT网关

注意要选择DMZ的VPC,并且子网选择前面规划的公网NAT所在子网。

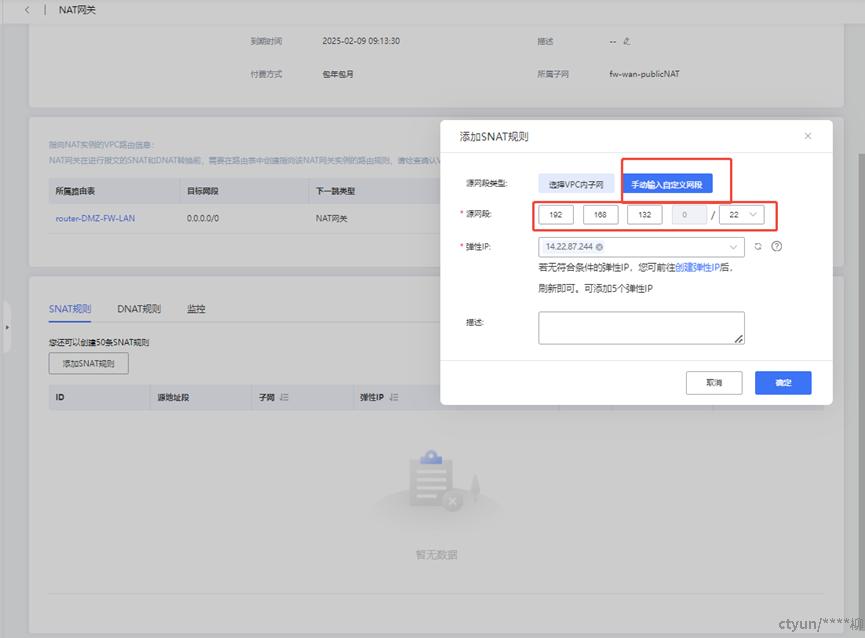

2)配置公网SNAT策略

配置SNAT规则,由于FW不做NAT,所以到达公网NAT网关时,源IP仍然为业务VPC里的主机IP,所以此处SNAT规则选择手动输入自定义地址段,源地址段填写VPC1和VPC2 需要走FW和公网NAT网关访问公网的地址段。

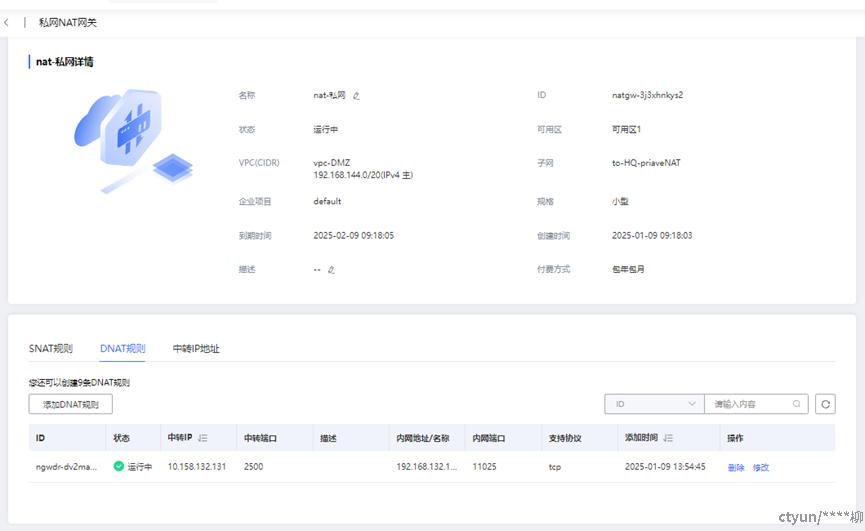

2. 建立私网NAT网关

1)创建私网NAT网关

注意要选择DMZ的VPC,并且子网选择前面规划的私网NAT所在子网。

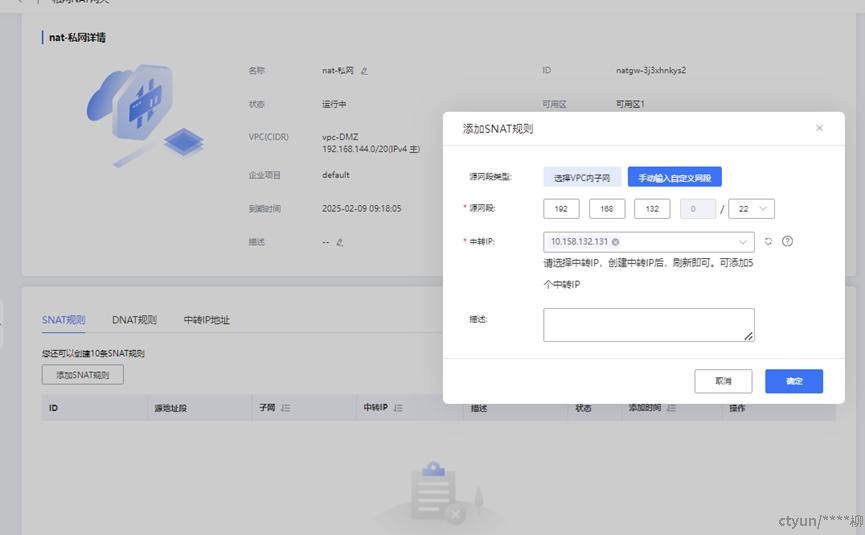

2)配置私网SNAT网关策略

配置SNAT规则,由于FW不做NAT,所以到达私网NAT网关时,源IP仍然为业务VPC里的主机IP,所以此处SNAT规则选择手动输入自定义地址段,源地址段填写VPC1和VPC2 需要走FW和私网NAT网关访问专线的地址段。

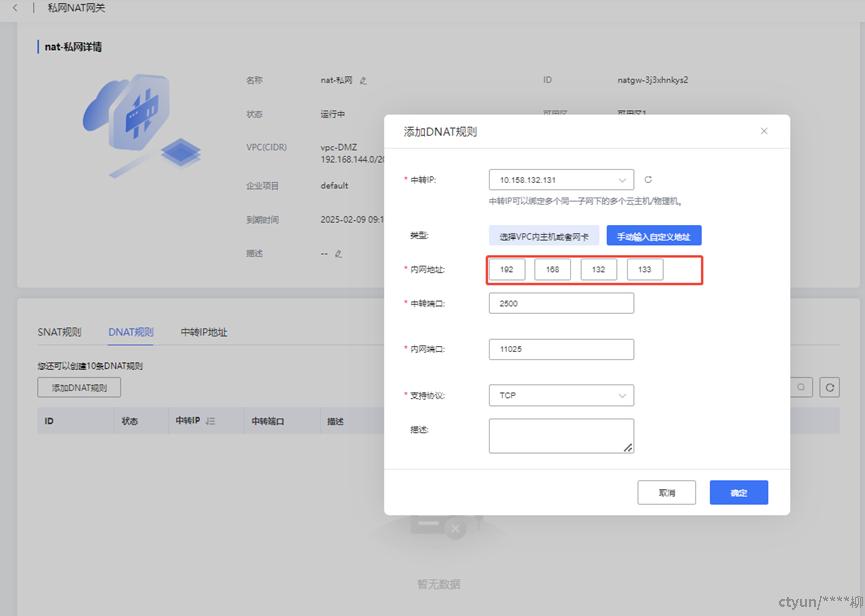

3)配置私网DNAT网关策略

如果云内的业务VPC还对集团总部提供了一些服务,NAT网关可以提供DNAT映射

5 路由表配置

1 配置业务VPC-1的默认路由表

1) 删除默认路由表中自动生成的0.0.0.0/0 下一跳为ipv4网关的路由

2) 删除默认路由表中自动生成的0.0.0.0/0 下一跳为ipv4网关的路由

2 配置业务VPC-2的默认路由表

同业务VPC1 的配置方法

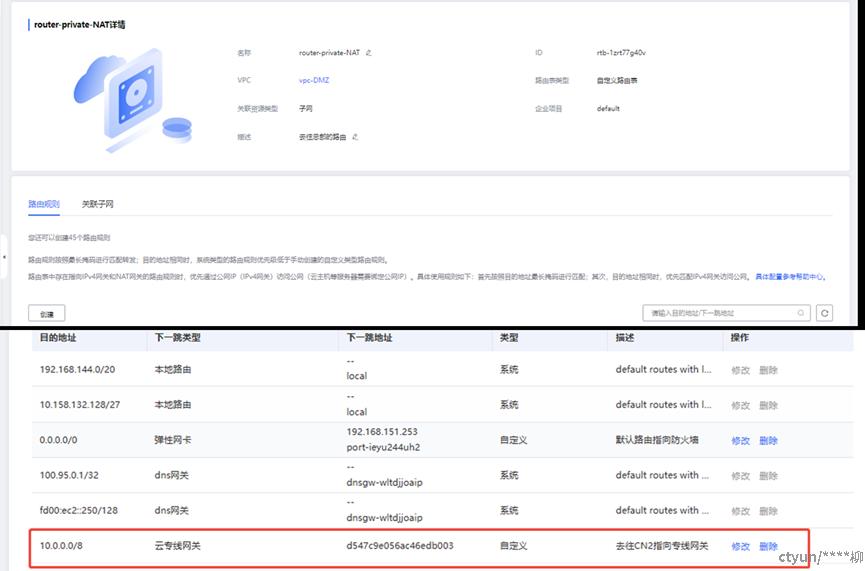

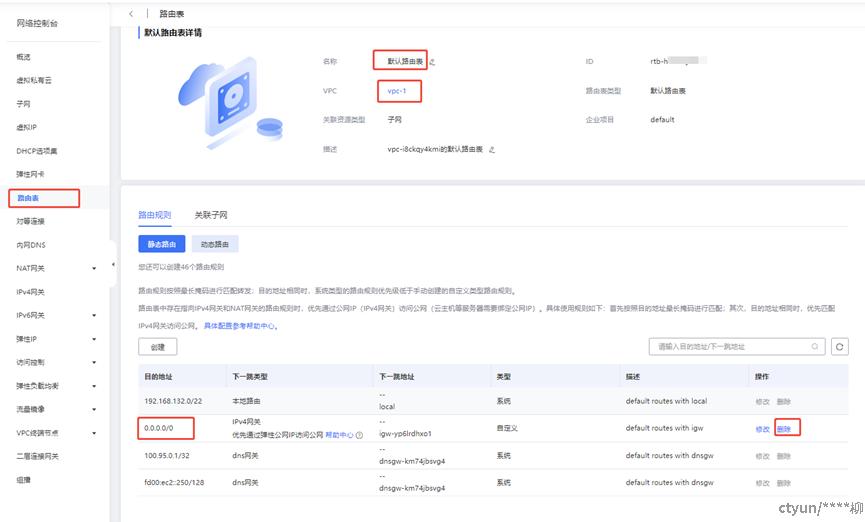

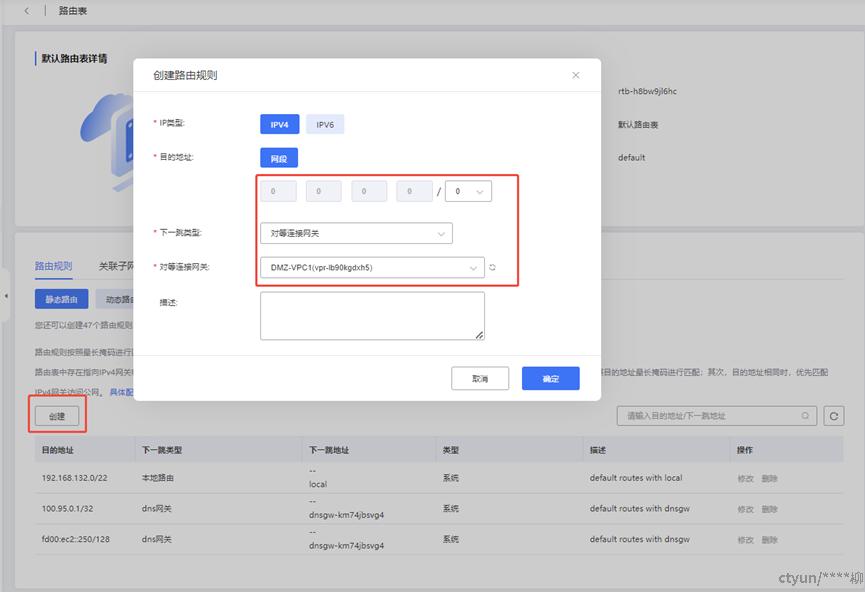

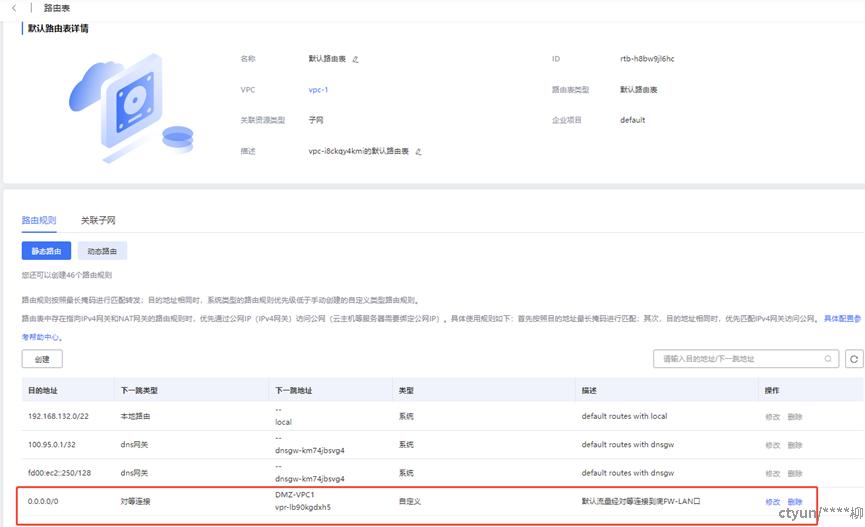

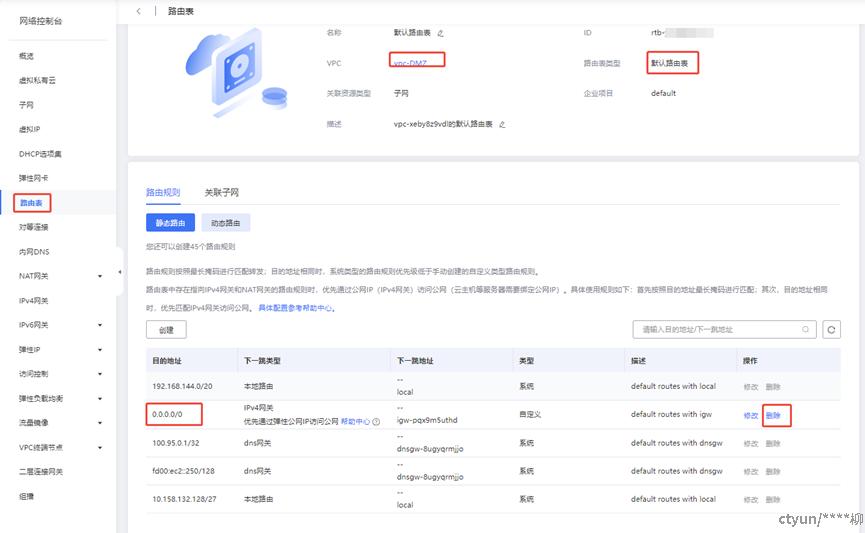

3 配置VPC-DMZ的默认路由表

1) 删除默认路由表中自动生成的0.0.0.0/0 下一跳为ipv4网关的路由

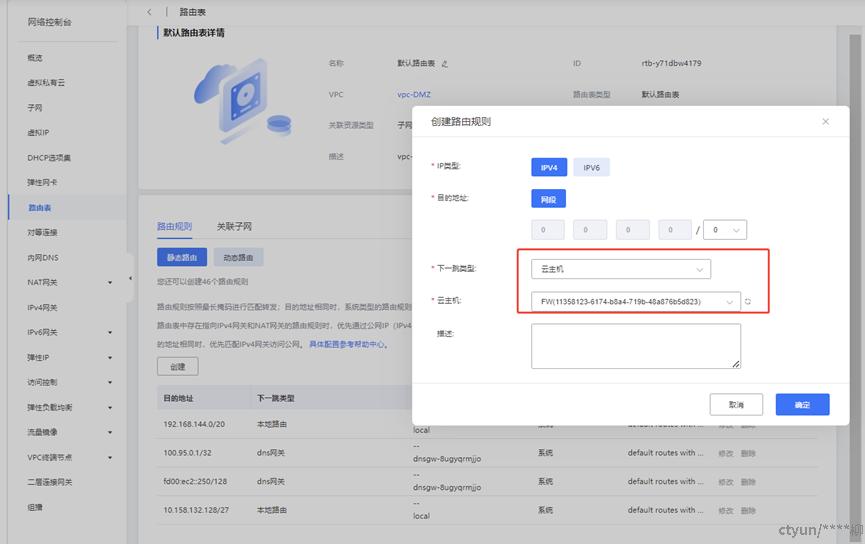

2) 创建0.0.0.0/0 下一跳为FW LAN口的路由

这样业务VPC去往Internet 和去往总部的流量,从对等连接进入VPC-DMZ后通过此路由表项转发到FW。

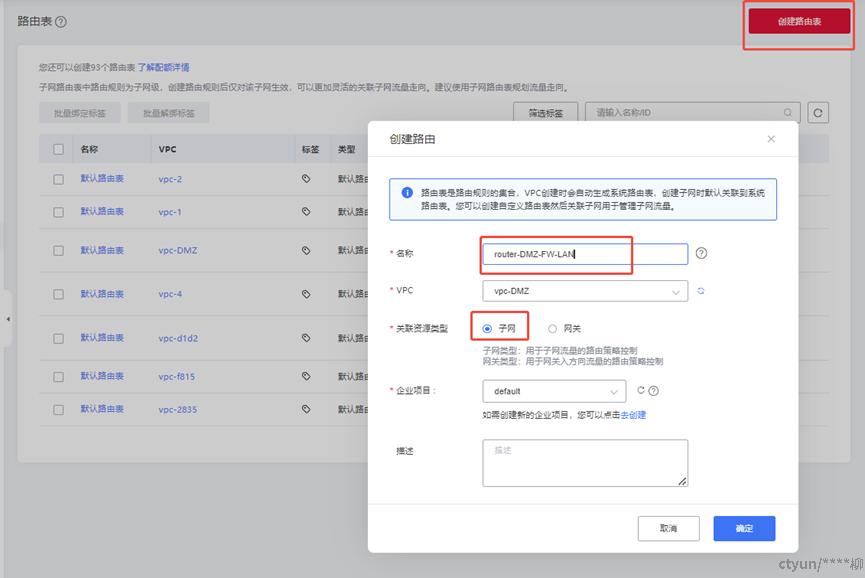

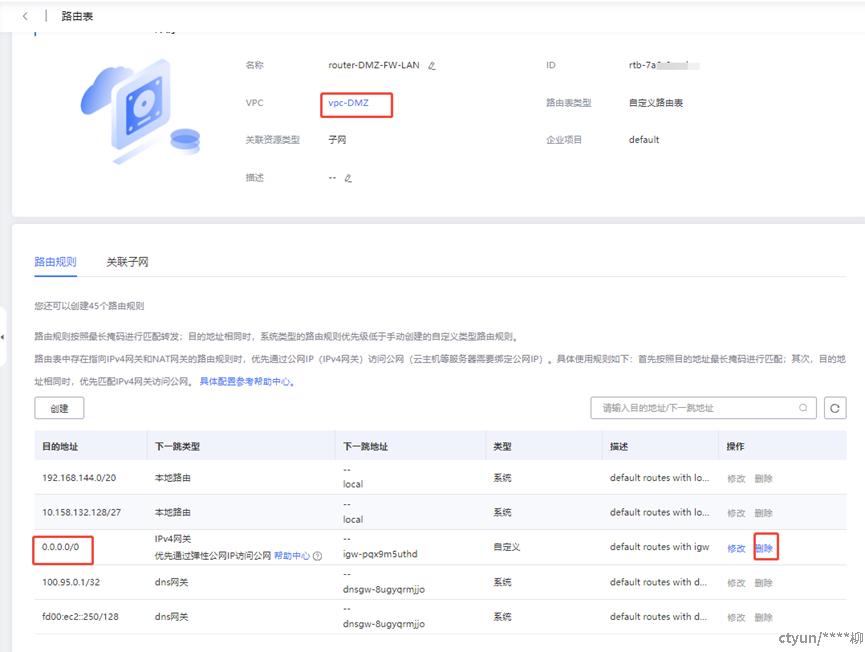

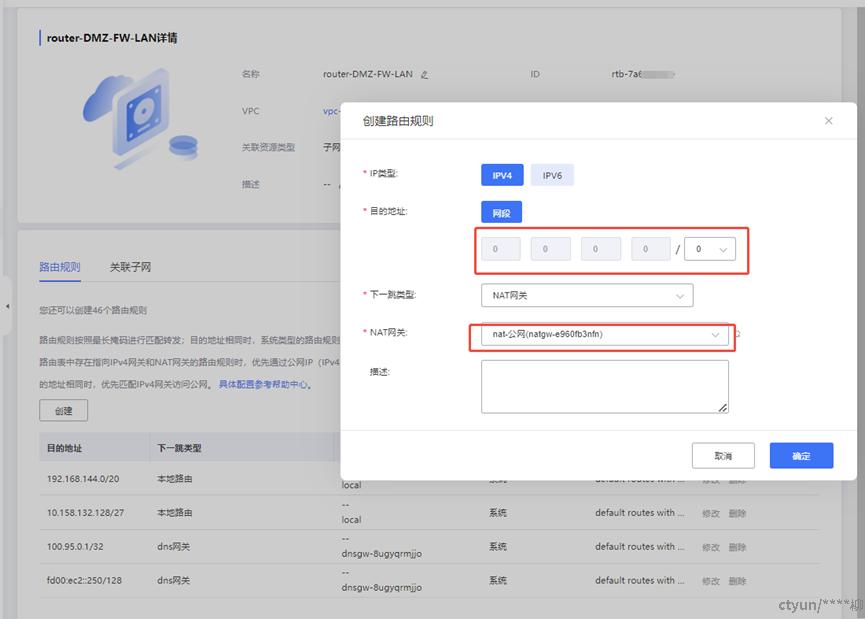

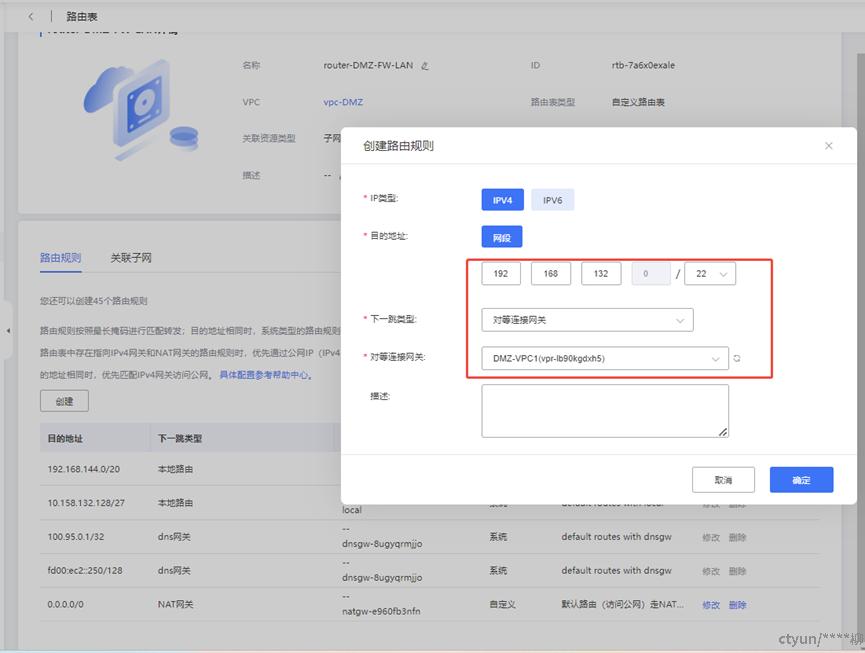

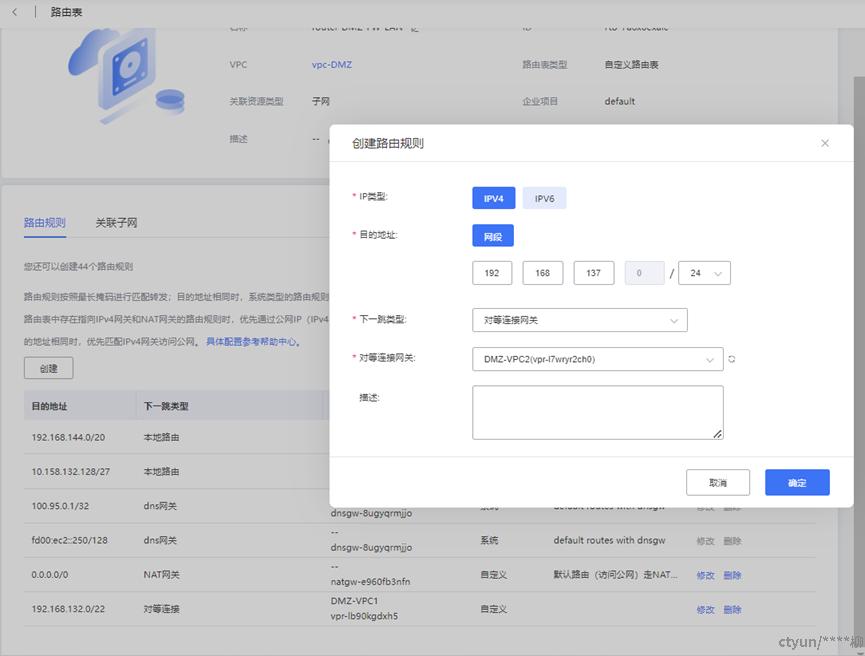

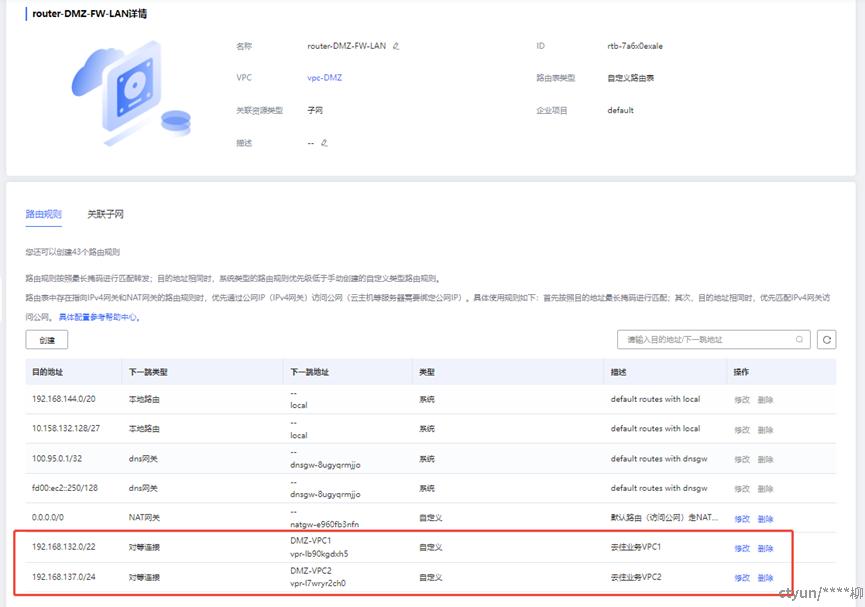

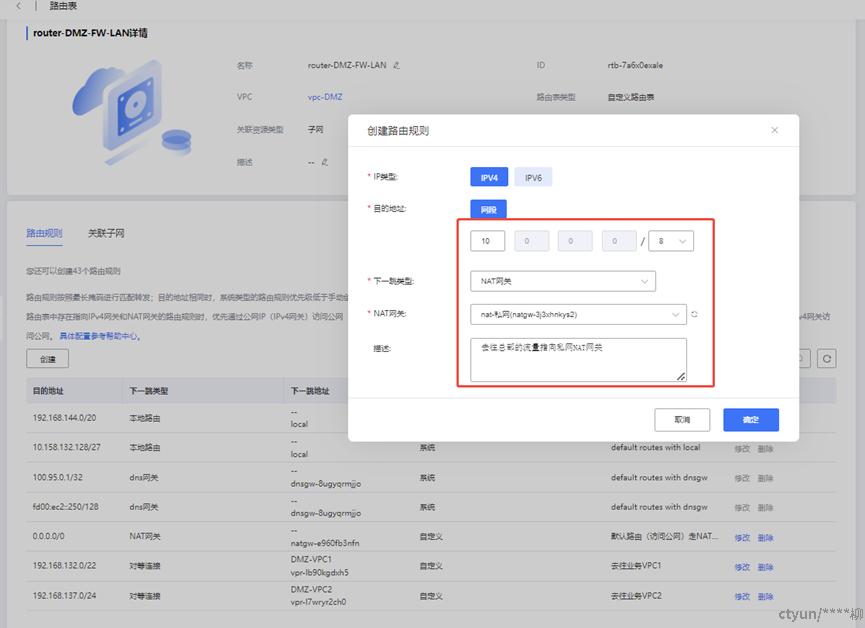

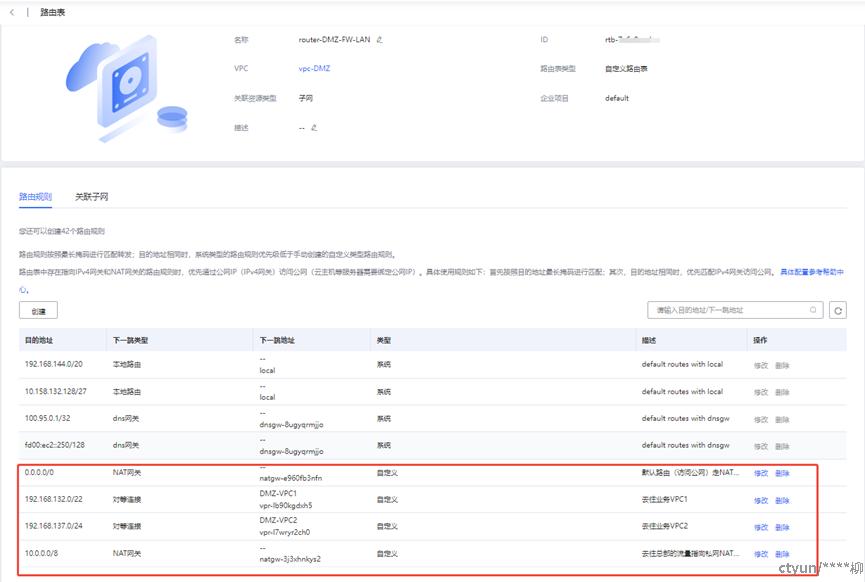

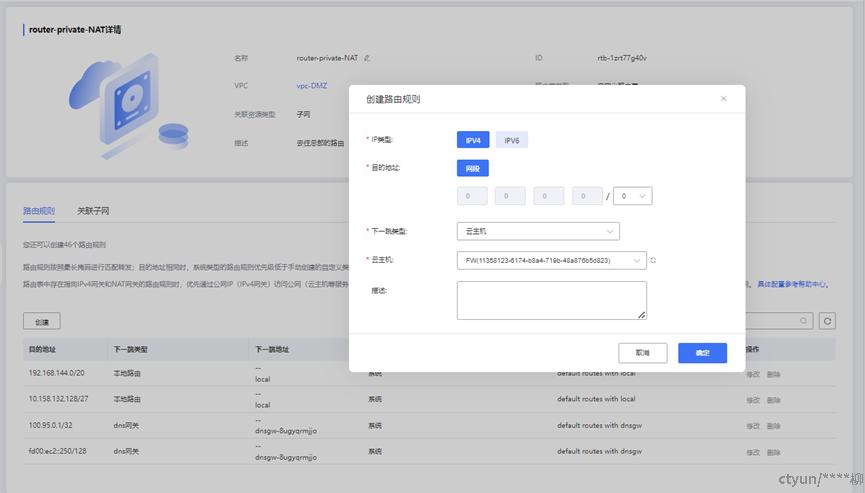

4 配置DMZ FW LAN子网的自定义路由表

1) 删除自定义路由表中自动生成的0.0.0.0/0 下一跳为ipv4网关的路由

2) 创建0.0.0.0/0 下一跳为公网NAT网关的路由

3) 创建去往业务VPC1 和VPC2云主机的路由,下一跳设置为对等连接

4) 创建去往集团总部的路由,下一跳设置为私网NAT网关

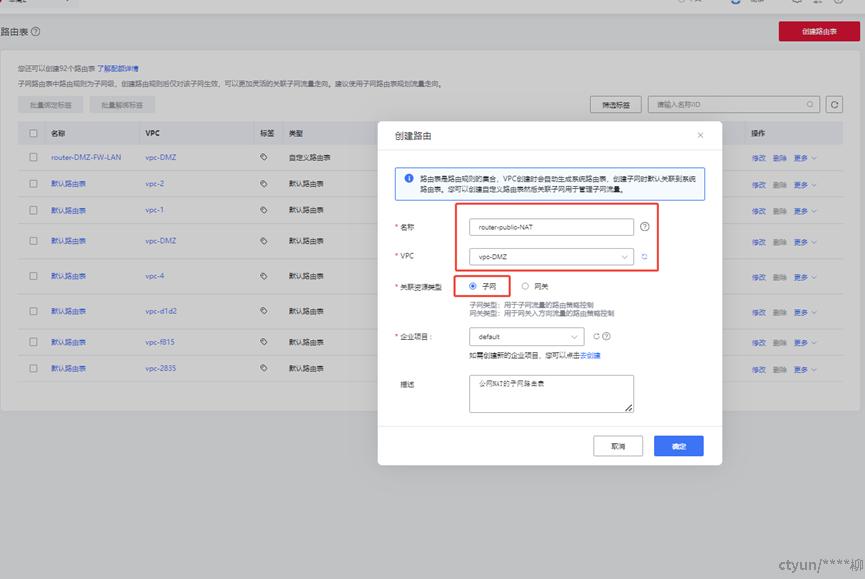

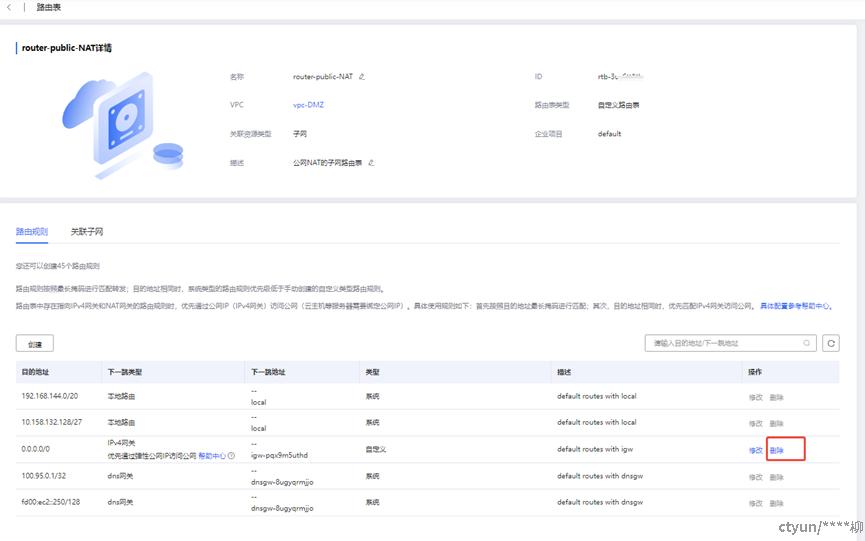

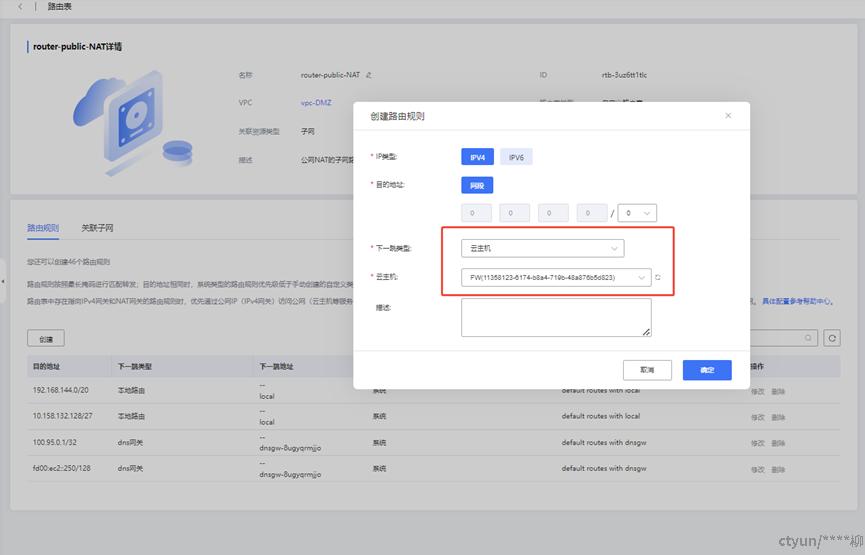

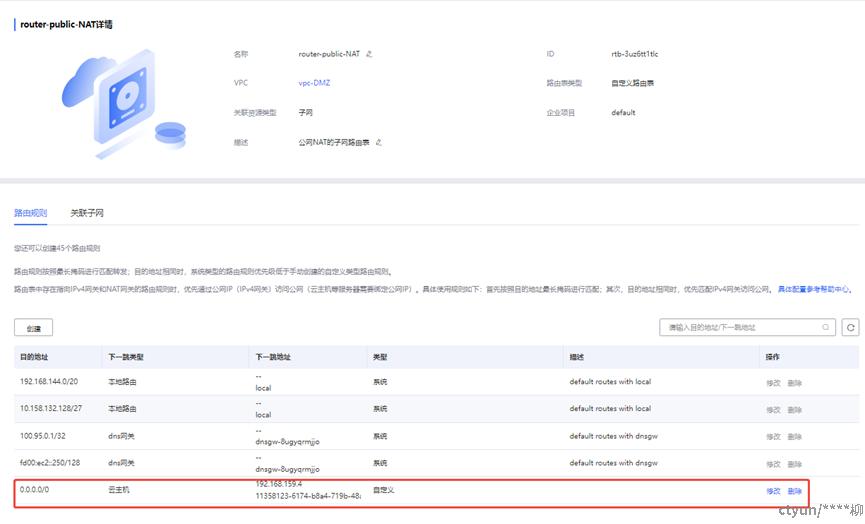

5 配置公网NAT所在子网的自定义路由表

1) 删除自定义路由表中自动生成的0.0.0.0/0 下一跳为ipv4网关的路由

2) 创建中0.0.0.0/0 下一跳为FW的路由

这样从Internet 访问云内的流量,经过公网NAT网关处理后,就会发给FW处理。

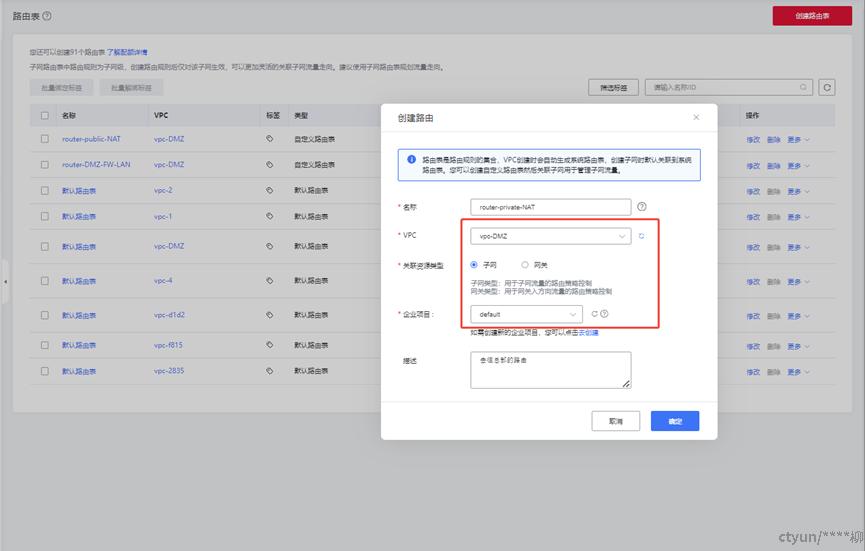

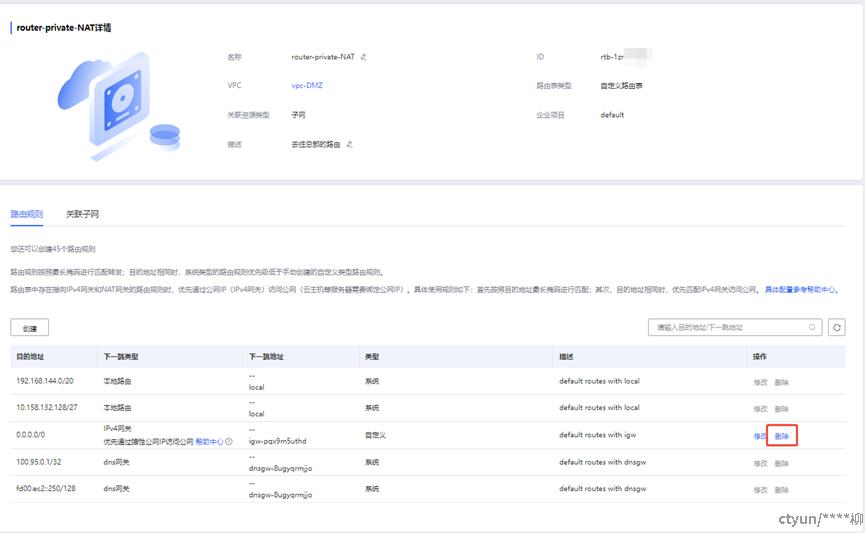

6 配置私网NAT所在子网的自定义路由表

1) 删除自定义路由表中自动生成的0.0.0.0/0 下一跳为ipv4网关的路由

3) 创建中0.0.0.0/0 下一跳为FW的路由

4) 创建去往集团的路由 下一跳为云专线网关的路由