随着信息技术的快速发展,网络安全问题日益凸显,成为企业和个人必须面对的重要挑战。安全漏洞的存在给信息系统带来了严重的威胁,可能导致数据泄露、系统瘫痪等严重后果。因此,及时评估一个已安装系统是否已经进行了已知安全漏洞的修补成为保障信息系统安全的关键一环

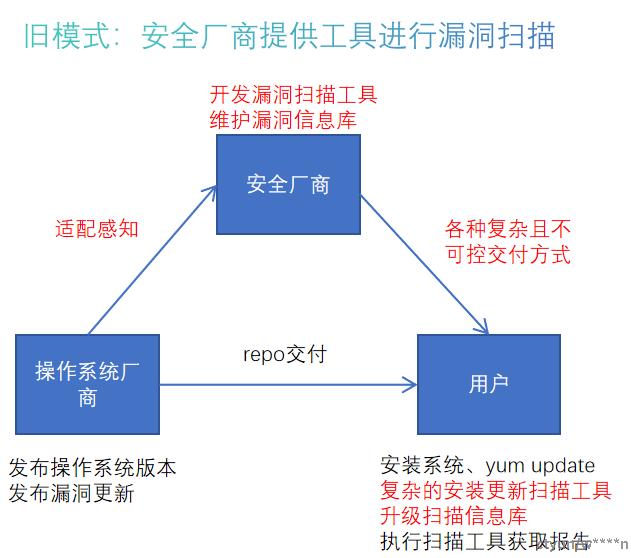

背景和痛点如下:

- 公司业务实践上存在大量漏洞扫描与更新状态评估的需求 资源池机器数量巨大

- 初建检查及周期性的漏洞封堵扫描报告是刚需

- 使用第三方工具误报漏报问题严重,扫描速度慢,系统消耗高,成本高

- 操作系统厂商自主修复的漏洞无法覆盖

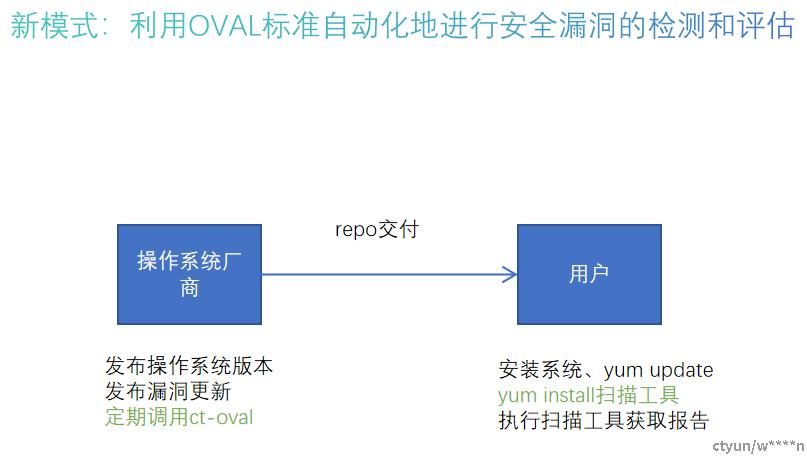

核心优势:

- 方便:减少了中间环节,减少工作量。一条命令即可完成工具安装、用例下载、测试执行、漏洞报告生成的动作

- 快速:整个扫描过程小于2分钟

- 低成本:不再需要外采商业软件,减少长期运维成本

- 低依赖、低消耗:不需要安装安扫软件、依赖库,不占系统硬盘空间;没有daemon进程,不对系统性能产生后续影响。

- 正确率高:测试用例全部由现有操作系统CVE数据自动生成,不存在任何误扫可能。只要是扫出来的漏洞,全部都需要修补。

- 通用、权威:工具采用业界通用的openscap,提供权威的漏洞描述和评估报告,实现对目标系统的全面、高效的漏洞检测。

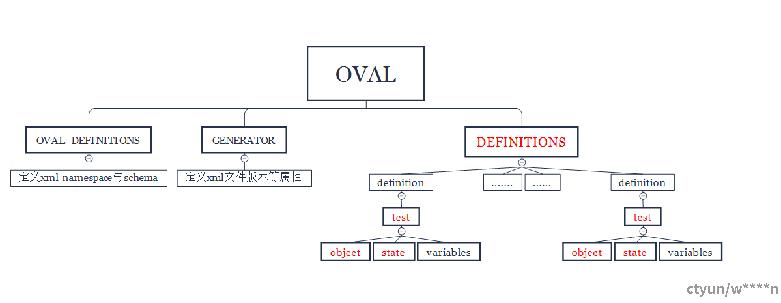

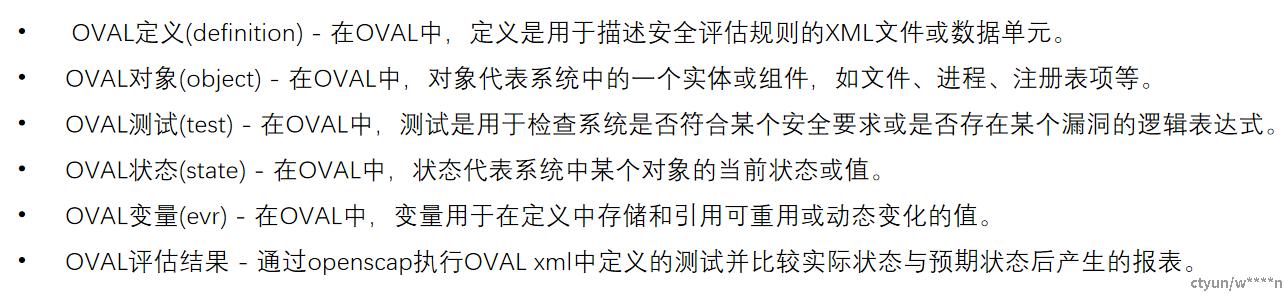

Open Vulnerability and Assessment Language(OVAL)是一种开放的标准,用于描述如何检测、评估和报告安全漏洞。

- 符合 SCAP 标准:OpenSCAP 实现了 SCAP 标准,包括漏洞管理、配置管理、补丁管理等多个方面。

- 自动化漏洞评估和修复:它能够自动识别系统中的安全漏洞和不当配置,并提供修复建议。

- 合规性评估:OpenSCAP 可以用来评估系统是否符合各种安全标准和合规要求,例如 PCI-DSS、HIPAA、NIST 等。

- 灵活的报告功能:它生成详细的报告,清晰地展示了评估结果和需要采取的行动。

- 扩展性:OpenSCAP 社区提供了大量的安全基线和配置文件,适用于不同的操作系统和环境。

- 集成和自动化:OpenSCAP 可以集成到其他安全管理工具中,实现自动化的安全监控和响应

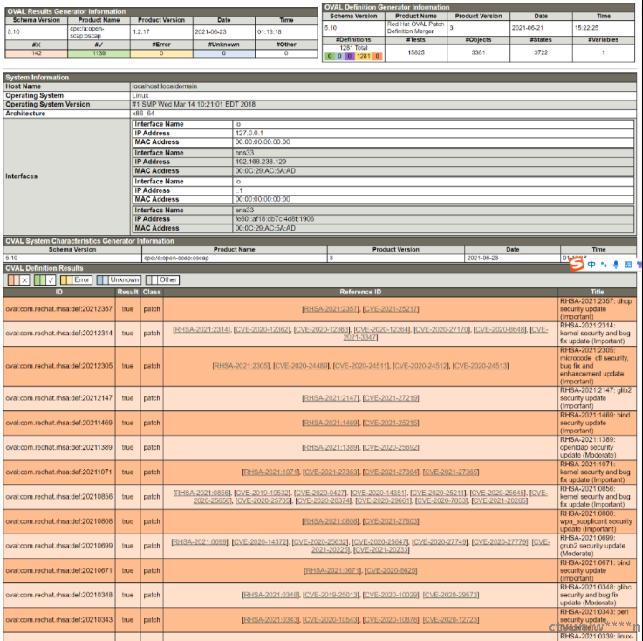

对于系统漏洞的评估,每个操作系统发行商都提供OpenSCAP 用于评估的oval文件,例如ubuntu, redhat, debian, oracle, AWS, suse, windows等.

输出的评估表样例如图:

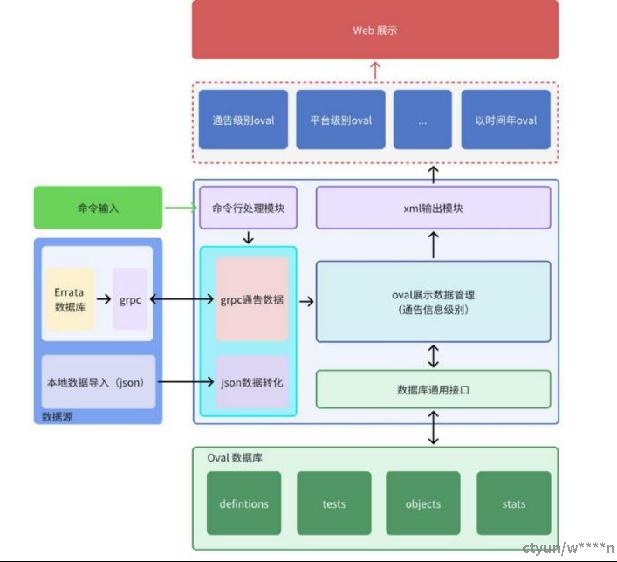

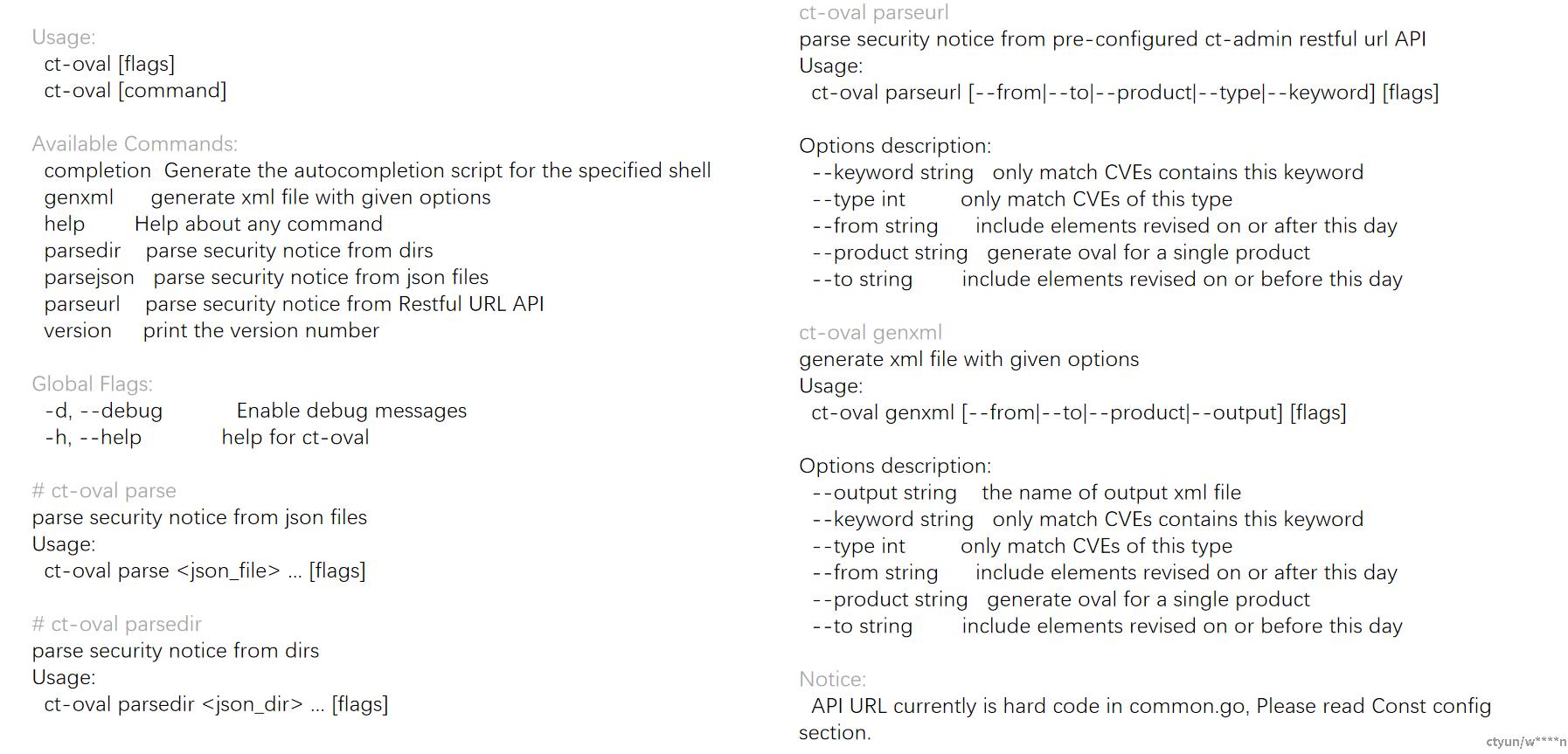

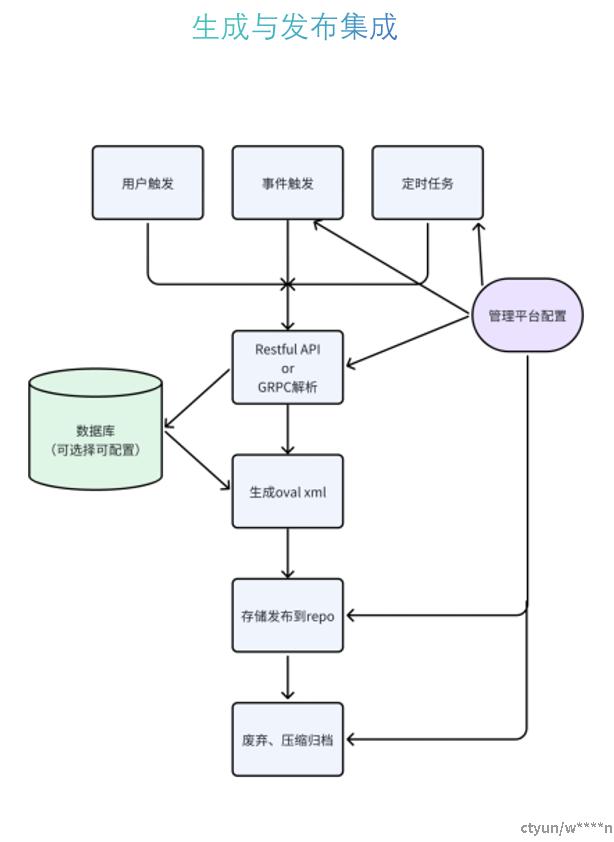

CT-OVAL是一个基于golang实现的系统安全评估工具,主要用于天翼云自研Linux操作系统CTyunOS的系统安全评估。主要有以下亮点功能:

- 把不同来源的CVE数据并转化为对应的oval数据,并存入数据库 利用平台、时间、严重程度、关键字、类型等多种方式筛选生成oval xml

- 重用:在数据库中归纳清洗OVAL相关的数据元,分级分类唯一化定义、主体、测试、状态等

- 可利用标准openscap工具批量执行OVAL定义的测试,并对测试结果进行分析和展示。

- 它允许用户根据自定义OVAL测试策略,对目标系统进行安全评估,并获取详细的测试结果报告。