一、裸金属安全运维概述

裸金属服务器(Bare Metal Server)是一种云计算服务,它为用户提供了物理服务器的全部功能和性能,同时具备云服务的灵活性和可扩展性。

裸金属服务器作为一种提供高性能、物理级别隔离的云计算资源,其安全运维是保障企业数据安全和业务连续性的关键。常见的安全加固与主动防御方法有以下几类:

1.硬件层面的安全加固

物理隔离:确保裸金属服务器在物理层面与其他系统隔离,避免物理接触带来的安全风险。

硬件加密:使用硬件加密技术,如TPM(Trusted Platform Module),保护数据存储安全。

2.操作系统和软件层面的安全加固

最小权限原则:确保操作系统和应用程序只运行必要的服务和进程,减少攻击面。

定期更新和补丁管理:及时应用安全补丁和更新,修复已知漏洞。

防病毒软件和入侵检测系统:部署防病毒软件和入侵检测系统,监控和防御恶意软件和未授权访问。

3.网络配置优化

VLAN和网络隔离:使用VLAN对网络流量进行隔离,减少不同网络区域间的潜在威胁。

防火墙规则:配置防火墙规则,仅允许必要的入站和出站流量。

4.用户行为保护

访问控制:实施基于角色的访问控制(RBAC),确保只有授权用户才能访问敏感资源。

审计日志:启用审计日志记录,监控和分析用户行为,及时发现异常活动。

5.持续的安全监控

安全信息和事件管理(SIEM):部署SIEM系统,集中管理和分析安全日志,快速响应安全事件。

自动化漏洞扫描:定期使用自动化工具扫描系统漏洞,及时修复。

6.数据备份和恢复策略

定期备份:制定备份计划,定期备份关键数据和系统状态。

备份验证:定期验证备份的完整性和可用性,确保在需要时可以快速恢复。

7.安全组配置

内网互通:在需要内网互通的场景下,配置安全组规则,允许特定安全组间的通信。

限制远程登录:修改远程登录端口号,并设置安全组规则,只允许特定IP地址访问。

8.其他安全措施

DDoS防护:部署DDoS防护系统,抵御大规模分布式拒绝服务攻击。

安全培训:对运维人员进行安全意识培训,提高对安全威胁的认识和应对能力。

二、裸金属安全运维实践

1.(CVE-2021-4034)安全漏洞概述

裸金属运维中的安全防护操作有很多,以polkit(CVE-2021-4034)安全漏洞为例,polkit是一个在类 Unix操作系统中控制系统范围权限的组件。通过定义和审核权限规则,实现不同优先级进程间的通讯,该漏洞的主要原因是因为polkit中的pkexec程序对参数个数判断不佳,导致数组溢出。polkit存在本地权限提升漏洞,由于pkexec无法正确处理调用参数计数,攻击者可利用该漏洞通过精心设计环境变量诱导pkexec执行任意代码,具有低权限的攻击者可以利用此漏洞绕过pkexec自带的安全保护措施,获取目标机器的ROOT权限。

2.polkit(CVE-2021-4034)漏洞修复方案

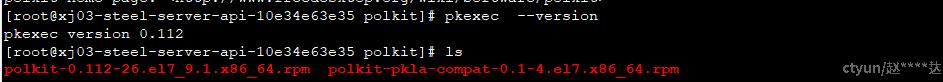

①建议修复版本为 0.112-26.el7_9.1

②使用pkexec --version查看升级前版本

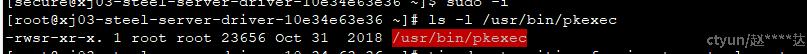

③备份配置文件并查看:cp /usr/bin/pkexec /usr/bin/pkexec.bak,ls -l /usr/bin/pkexec

④安装依赖包后开始升级:yum install glib2-devel pkgconfig -y,rpm -Uvh polkit-0.112-26.el7_9.1.x86_64.rpm

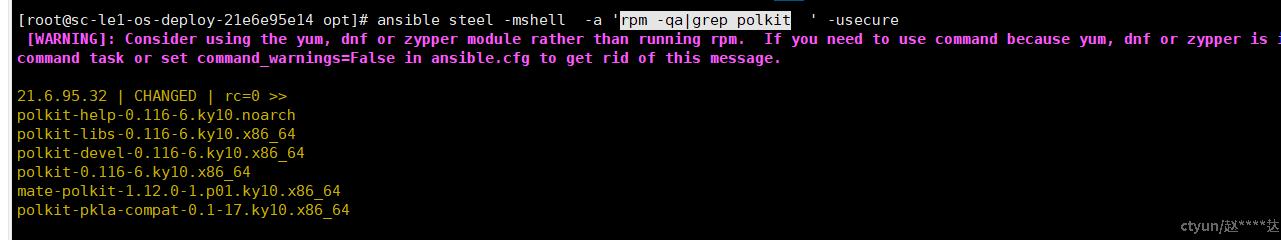

⑤验证新版本是否安装成功:ansible steel -mshell -a 'rpm -qa | grep polkit' -usecure

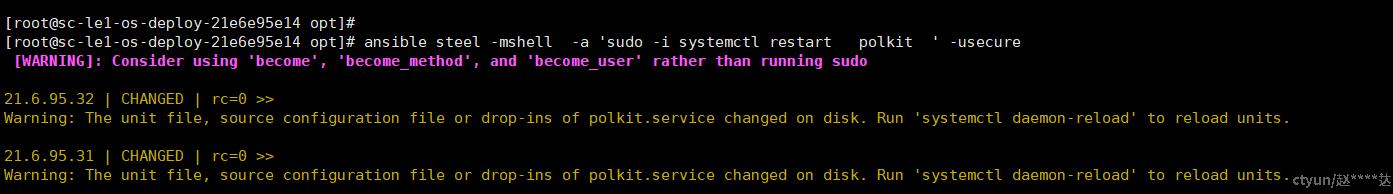

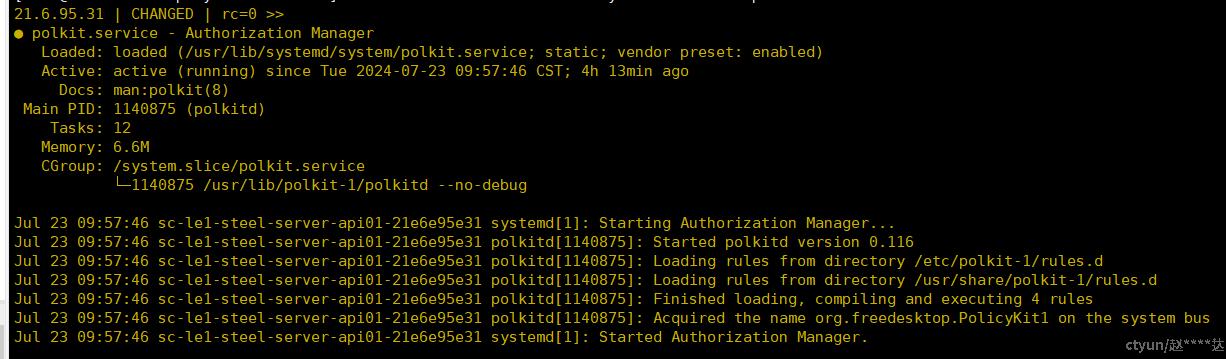

⑥重启polkit服务:ansible steel -mshell -a 'sudo -i systemctl restart polkit' -usecure

⑦输出以下界面表示漏洞已修复完成

CVE-2021-4034是一个严重的本地权限提升漏洞,它影响了许多Linux系统,严重危害裸金属内其他服务安全。系统管理员和用户在巡检中发现此漏洞应该立即采取行动,通过升级或应用临时修复措施来及时保护自身裸金属服务器。