APISIX 是基于OpenResty + etcd 实现的云原生、高性能、可扩展的微服务 API 网关。

APISIX提供了三种限流的插件:

1、limit-req请求数限流

通过漏桶算法,限制每秒请求不超过rate次数,如果超过rate但是小于rate+burst的请求将会被延迟执行,而超过rate+burst的请求,将会直接被拒绝,返回rejected_code。

{

"methods": ["GET"],

"uri": "/index.html",

"plugins": {

"limit-req": {

"rate": 3,

"burst": 2,

"rejected_code": 503,

"key_type": "var",

"key": "remote_addr"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"127.0.0.1:1980": 1

}

}

}'上述示例表示,APISIX 将客户端的 IP 地址作为限制请求速率的条件,当请求速率小于3次每秒(rate)时,请求正常;当请求速率大于3次每秒(rate),小于5次每秒(rate + burst)时,将会对超出部分的请求进行延迟处理;当请求速率大于5次每秒(rate + burst)时,超出规定数量的请求将返回 HTTP 状态码 503。

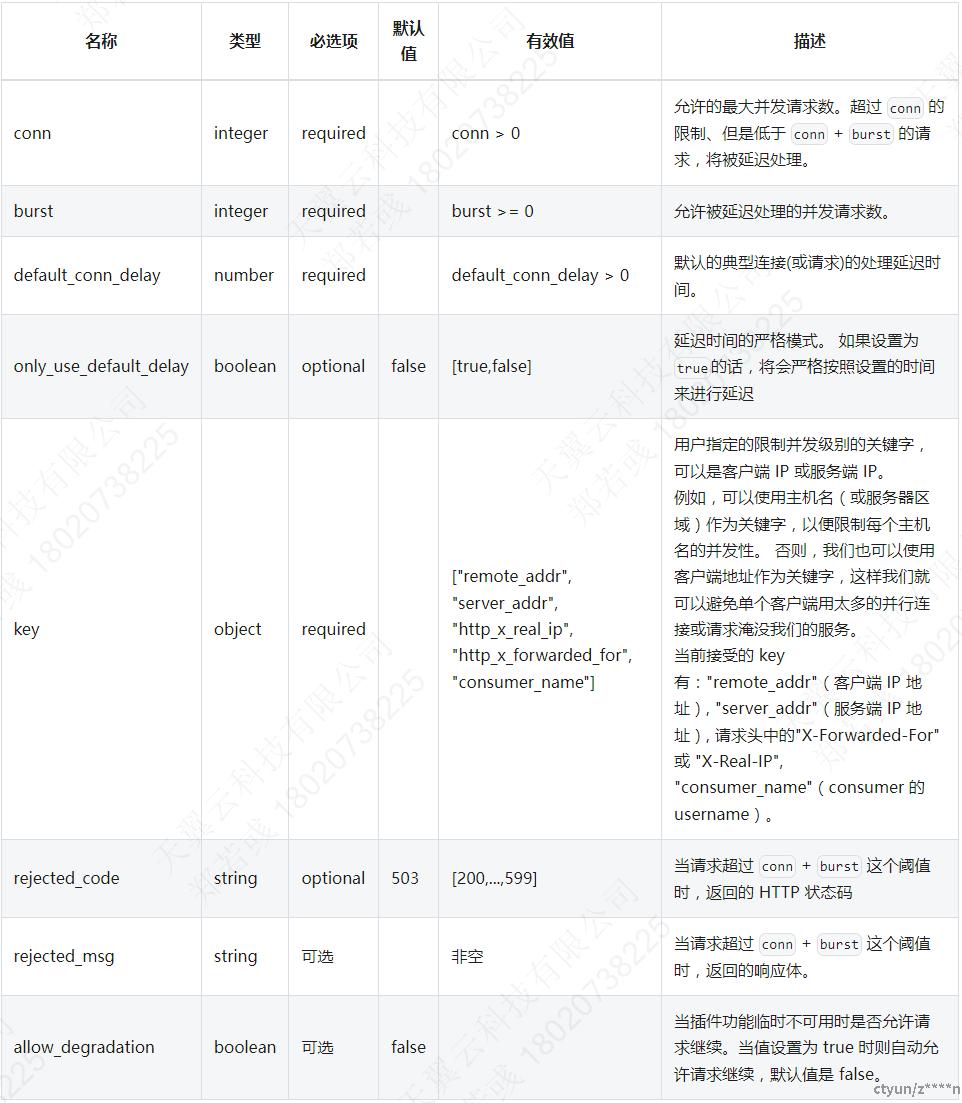

2、limit-conn并发数限流

限制并发请求不超过conn个,如果超过conn个但是小于conn+burst个的并发请求将会被延迟执行,延迟时间为default_conn_delay,而超过conn+burst的并发请求,将会直接被拒绝,返回rejected_code。

{

"methods": ["GET"],

"uri": "/index.html",

"id": 1,

"plugins": {

"limit-conn": {

"conn": 2,

"burst": 1,

"default_conn_delay": 0.1,

"rejected_code": 503,

"key": "remote_addr"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'上述示例表示,APISIX 将客户端的 IP 地址作为限制请求速率的条件,当并发请求小于2个(conn)时,请求正常;当并发请求大于2个(conn),小于3个(conn+ burst)时,将会对超出部分的请求进行延迟处理,延迟时间0.1秒(default_conn_delay);当请求速率大于 5 次每秒(rate + burst)时,超出规定数量的请求将返回 HTTP 状态码 503。

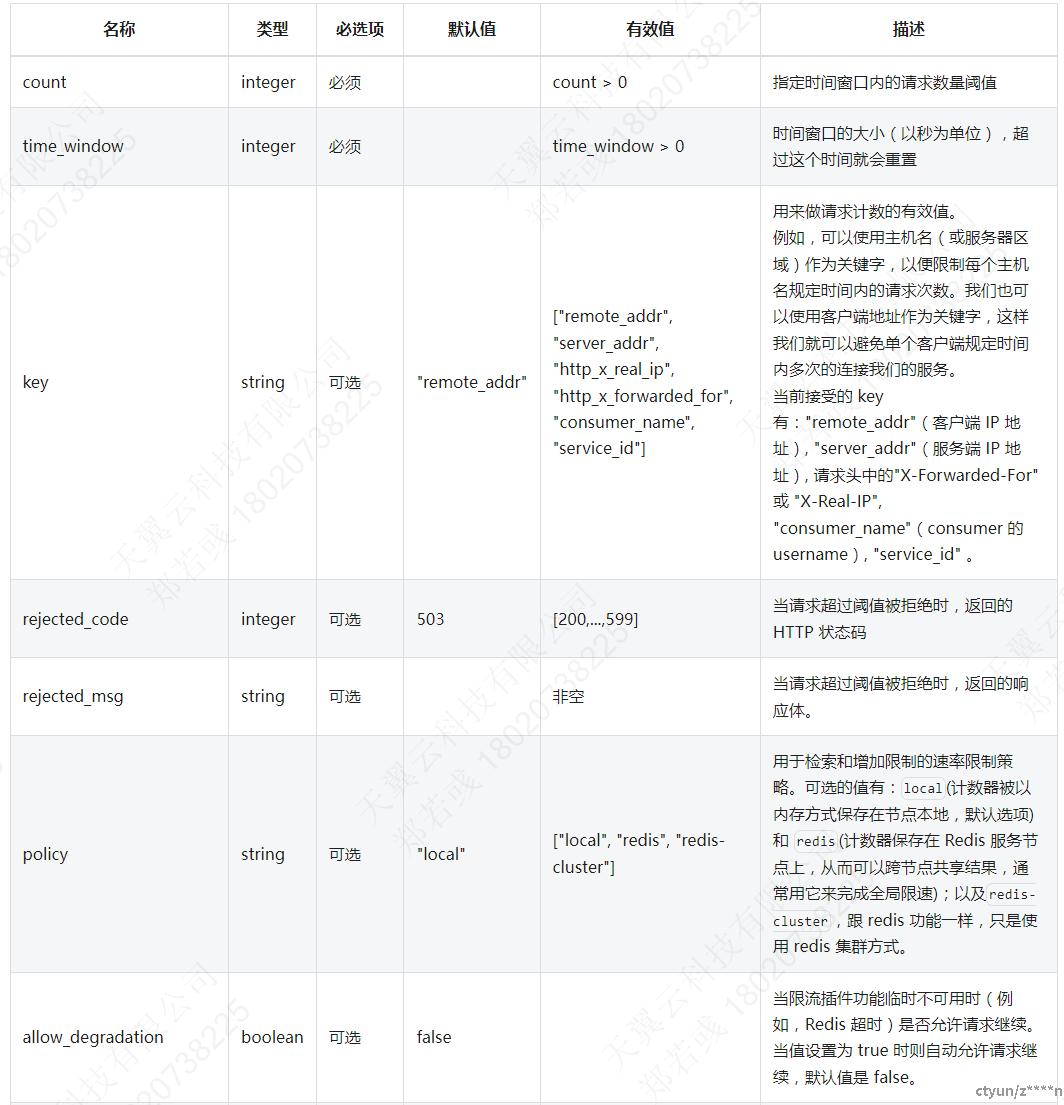

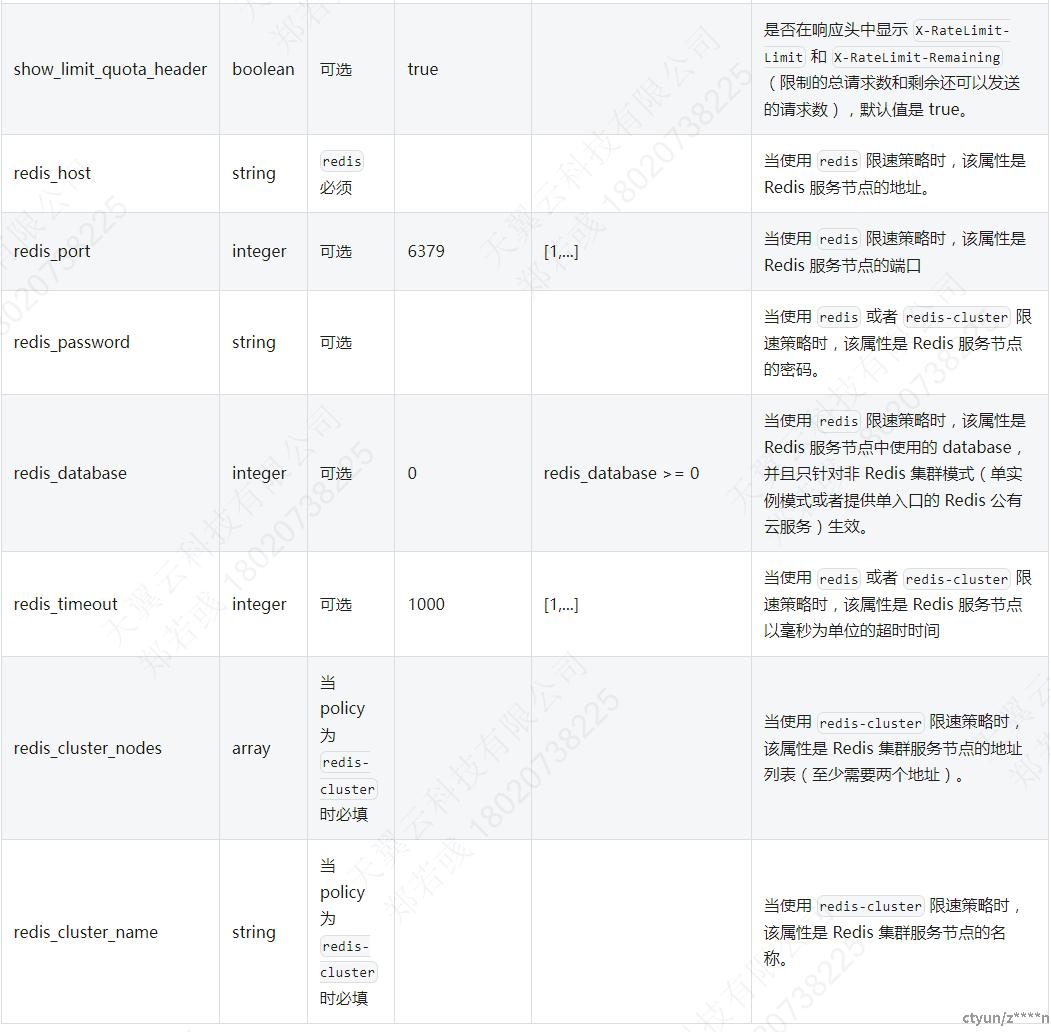

3、limit-count固定串口限速

限制time_window秒请求不超过count次数,而超过count的请求,将会直接被拒绝,返回rejected_code。这个插件集成了redis,可以直接通过redis的eval命令,在redis上进行单点或者集群级的限流。

{

"uri": "/index.html",

"plugins": {

"limit-count": {

"count": 2,

"time_window": 60,

"rejected_code": 503,

"key": "remote_addr"

}

},

"upstream": {

"type": "roundrobin",

"nodes": {

"39.97.63.215:80": 1

}

}

}'上述示例表示,APISIX 将客户端的 IP 地址作为限制请求速率的条件,在60秒内(time_window),请求次数少于2次(count)的请求将会正常执行,超出规定数量的请求将返回 HTTP 状态码 503。