最近有个需求需要屏蔽托盘图标的右下角菜单项:

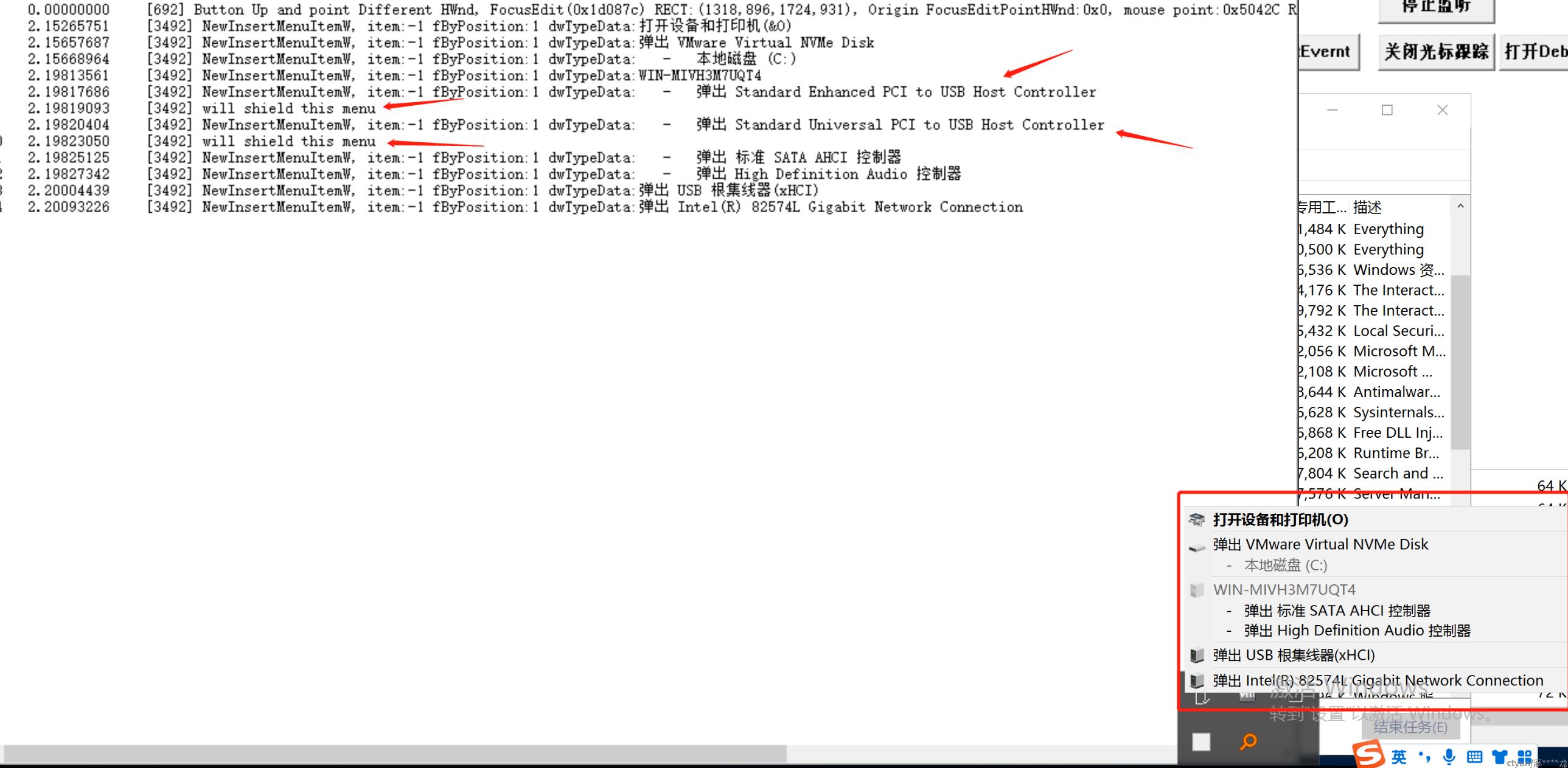

经过Apimonitor进行hook Explorer进程,发现弹出菜单是通过explorer调用“InserMenuItem”函数来实现的。通过注入explorer并挂钩“InserMenuItemW”函数,并屏蔽自己想要屏蔽的菜单项:

(上图将“弹出Standard Enhanced PCI to USb Host Controller”以及“弹出Standard Universal PCI to USb Host Controller”两个Menu项屏蔽了)

hook代码大概如下:

static BOOL(WINAPI* OrgInsertMenuItemW)(

HMENU hmenu,

UINT item,

BOOL fByPosition,

LPCMENUITEMINFOW lpmi

) = InsertMenuItemW;

BOOL WINAPI NewInsertMenuItemW(

HMENU hmenu,

UINT item,

BOOL fByPosition,

LPCMENUITEMINFOW lpmi

)

{

wchar_t szBuf[200] = { 0 };

wsprintf(szBuf, L"NewInsertMenuItemW, item:%d fByPosition:%d dwTypeData:%s ", item, fByPosition, lpmi->dwTypeData);

OutputDebugStringW(szBuf);

if (lpmi->dwTypeData && wcsstr(lpmi->dwTypeData, L"USB Host Controller"))

{

OutputDebugStringW(L"will shield this menu");

return TRUE;

}

return OrgInsertMenuItemW(hmenu, item, fByPosition, lpmi);

}

bool HookMenu()

{

// 相关的初始化信息

DetourTransactionBegin();

// 更新线程信息

DetourUpdateThread(GetCurrentThread());

DetourAttach(&(PVOID&)OrgInsertMenuItemW, NewInsertMenuItemW);

return NO_ERROR == DetourTransactionCommit();

}

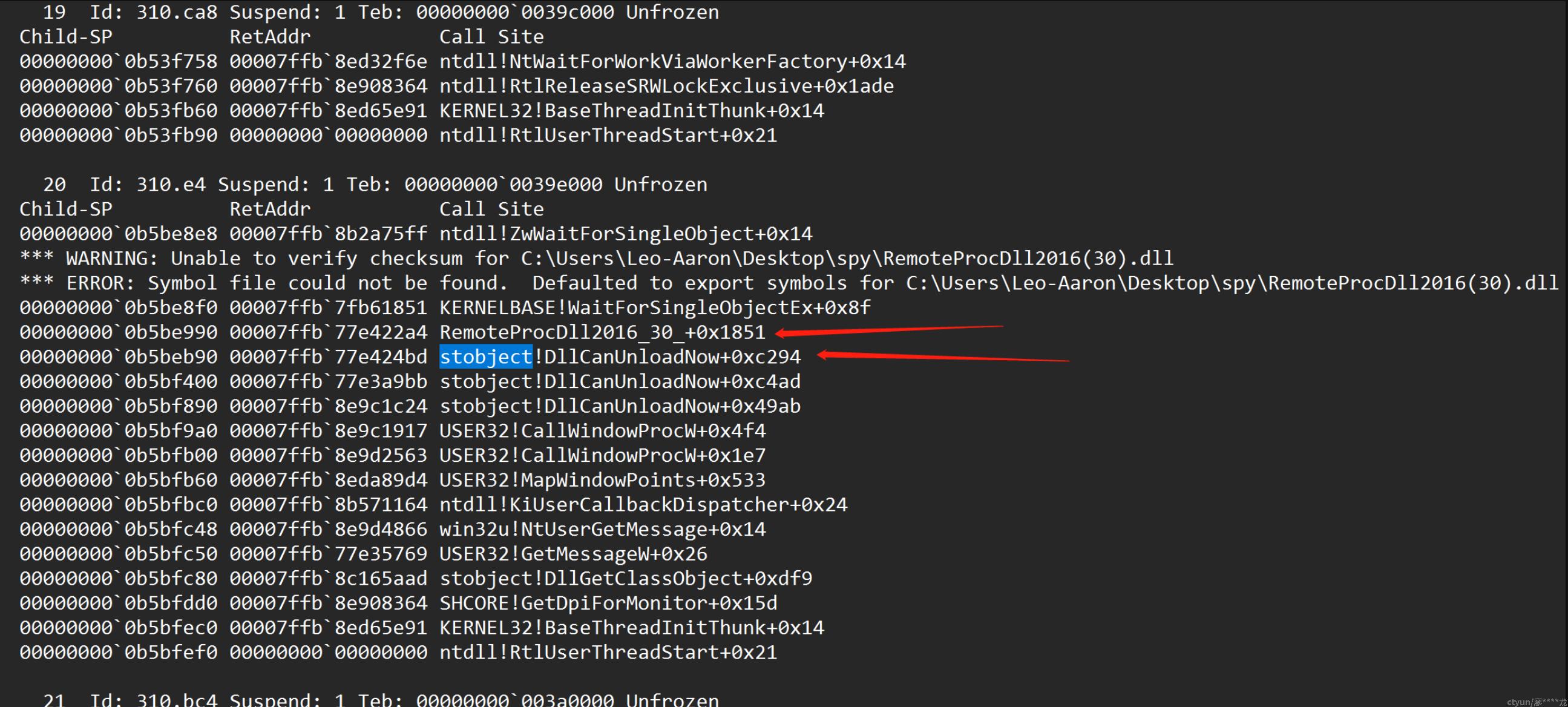

但这个Item是从哪里来的呢,在自己的代码里面打上断点,用ida Attach到Explorer进程,并打印所有堆栈,然后找到自己的那个线程堆栈:

跳转转到stobject!DllCanUnloadNow+0xc294:

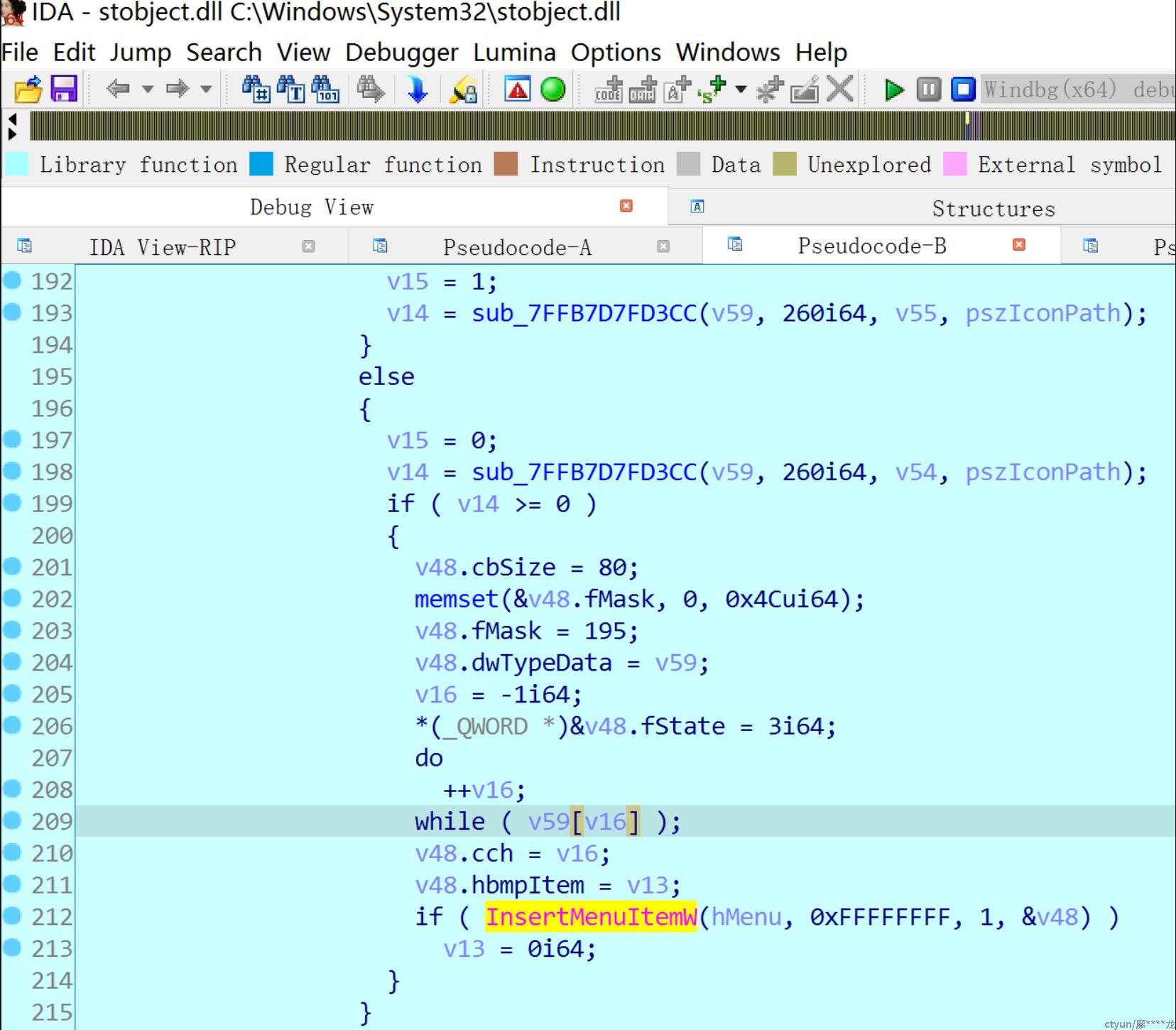

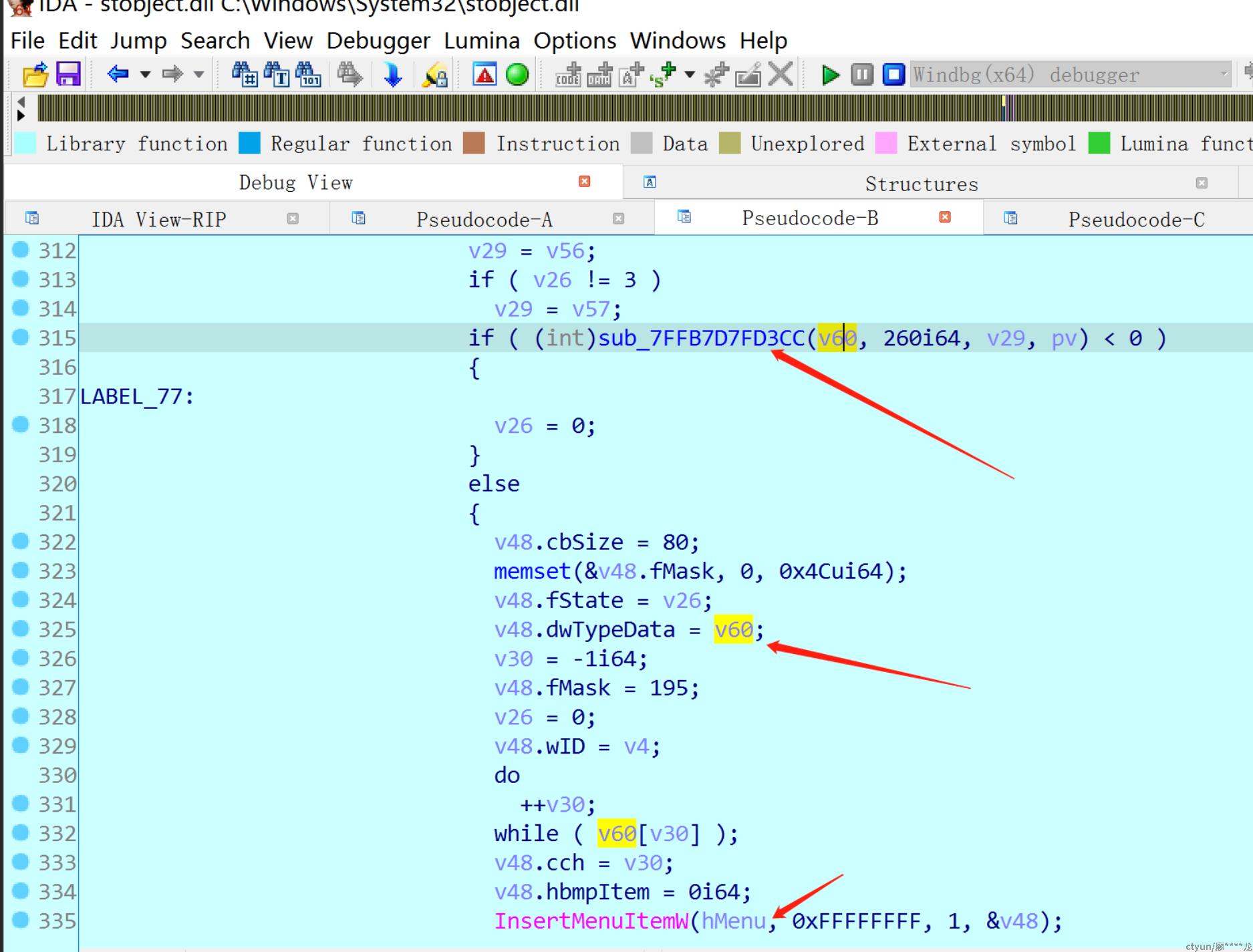

InsertMenuItem的字符串变量dwTypeData来自v59:v48.dwTypeData = v59; 而v59来自:sub_7FFB7D7FD3CC(v59, 260i64, v54, pszIconPath);

这里就需要后续进一步分析了。

![]()