一、DDoS攻击的工作原理

1.1 DDoS的定义

DDos的前身 DoS (DenialofService)攻击,含义是拒绝服务攻击,这种攻击使得被攻击的网站服务器面临海量需要处理的消息,通过消耗网络带宽或系统资源,导致网络或服务器系统负载过重最终提供正常服务。DDoS(Distributed Denial of Service)分布式拒绝服务攻击指处于不同位置的多个攻击者同时向一个或数个目标发动攻击,或者一个攻击者控制了位于不同位置的多台机器并利用这些机器对受害者同时实施攻击。由于攻击的发出点是分布在不同地方的,这类攻击称为分布式拒绝服务攻击,其中的攻击者可以有多个。DDOS的通俗叫法为泛洪攻击。

1.2 DDoS的攻击原理

一个完整的DDOS攻击体系由攻击者,主控端,代理端,和攻击目标四部分组成。主控端和代理端分别用于控制和实际发起攻击,其中主控端只发布而不参与实际的空寂,代理端发出DDOS的实际攻击包。对于主控端和代理端的计算机,攻击者有控制权或者部分控制权。它在攻击过程中会利用各种手段隐藏自己不被发现。真正的攻击者一旦将攻击的命令传送到主控端,攻击者就可以关闭或者离开网络。而由主控端将命令发布到各个代理主机上。这样攻击者可以逃避追踪。每一个攻击代理主机都会向目标主机发送大量的服务请求数据包,这些数据包经过伪装,无法识别它的来源,而且这些数据包所请求的服务往往要消耗打量的系统资源,造成目标主机无法为用户童工正常服务。甚至导致系统崩溃。

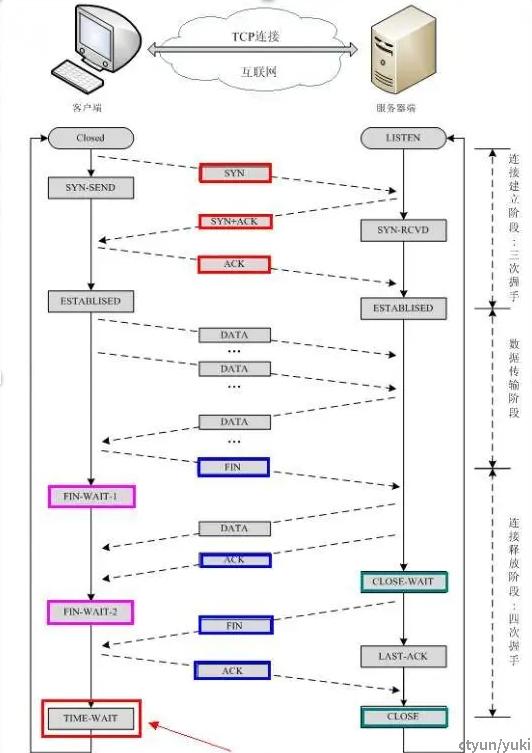

往简单说,其实就是利用 tcp/udp 协议规律,通过占用协议栈资源或者发起大流量拥塞,达到消耗目标机器性能或者网络的目的。下面我们先简单回顾 TCP “三次握手” 与 “四次挥手” 以及 UDP 通信流程。

TCP 建立连接:三次握手

1.client: syn

2.server: syn+ack

3.client: ack

TCP 断开连接:四次挥手

1.client: fin

2.server: ack

3.server: fin

4.client: ack

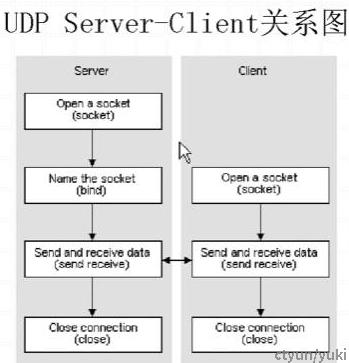

udp通信原理

udp 通信是无连接、不可靠的,数据是直接传输的,并没有协商的过程。

二、DDOS的表现与识别

2.1 DDoS表现形式

DDoS的表现形式主要有两种,一种为流量攻击,主要是针对网络带宽的攻击,即大量攻击包导致网络带宽被阻塞,合法网络包被虚假的攻击包淹没而无法到达主机;另一种为资源耗尽攻击,主要是针对服务器主机的政击,即通过大量攻击包导致主机的内存被耗尽或CPU内核及应用程序占完而造成无法提供网络服务。

2.2 攻击识别

流量攻击识别主要有以下2种方法:

1) Ping测试:若发现客户端Ping服务器主机超时或丢包严重,则可能遭受攻击,若发现相同交换机上的服务器也无法访问,基本可以确定为流量攻击。测试前提是受害主机到服务器间的ICMP协议没有被路由器和防火墙及安全组策略等屏蔽;

2) Telnet测试:其显著特征是远程终端连接服务器失败,相对流量攻击,资源耗尽攻击易判断,若网站访问突然非常缓慢或无法访问,但可Ping通,则很可能遭受攻击,若在服务器上用Netstat-na命令观察到大量 SYN_RECEIVED、 TIME_WAIT, FIN_ WAIT_1等状态,而EASTBLISHED很少,可判定为资源耗尽攻击,特征是受害主机Ping不通或丢包严重而Ping相同交换机上的服务器正常,则原因是攻击导致系统内核或应用程序CPU利用率达100%无法回应Ping命令,但因仍有带宽,可ping通相同交换机上主机。

三、DDoS攻击方式

DDoS攻击方式及其变种繁多,就其攻击方式面言,有三种最为流行的DDoS攻击方式。

3.1 容量耗尽攻击

容量耗尽攻击通过最初似乎是合法的流量来使网络层不堪重负。这种类型的攻击是最常见的 DDoS 攻击形式。DNS(域名服务器)放大就是一种容量耗尽攻击,它使用开放的 DNS 服务器向目标发送海量 DNS 响应流量。

3.2 协议层攻击

协议层攻击通过利用第 3 层和第 4 层协议堆栈中的弱点导致服务中断。SYN Flood、ACK Flood、UDP Flood攻击也是此类型的攻击示例之一,此攻击会占用所有可用的服务器资源。

3.3 资源(应用程序)层攻击

资源(应用程序)层攻击针对 Web 应用程序数据包并破坏主机之间的数据传输。此类攻击的示例包括 HTTP 协议违规、SQL 注入、跨站脚本和其他第 7 层攻击如HTTP Flood、HTTPS Flood。

网络攻击者可能对一个网络使用一种或多种类型的攻击。例如,攻击可能从一类攻击开始,然后演变为另一种威胁或与其相结合,进而对系统造成严重破坏。

此外,每个类别中都包含多种网络攻击。随着网络犯罪分子的技术越来越复杂,新网络威胁的数量正在增加,并且预计还会攀升。

如果怀疑网络受到攻击,那么必须快速采取行动,因为除了导致故障外,DDoS 攻击还会使组织容易受到其他黑客、恶意软件或网络威胁的攻击。

参考:https://zhuanlan.zhihu.com/p/215462660