一、蜜罐的产生与发展

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。——百度百科

1990年小说《The Cuckoo’s egg》Cliff Stoll,首次提出蜜罐概念,1998年DTK(Deception ToolKit)第一款欺骗技术防御开源工具发布,2003年The Honeynet Project 引入分布式蜜罐(distributed honeypot)与分布式蜜网(distributed honeynet)的技术概念,2011年以后新兴安全公司逐步推出基于欺骗伪装技术的商业化“蜜罐”产品。

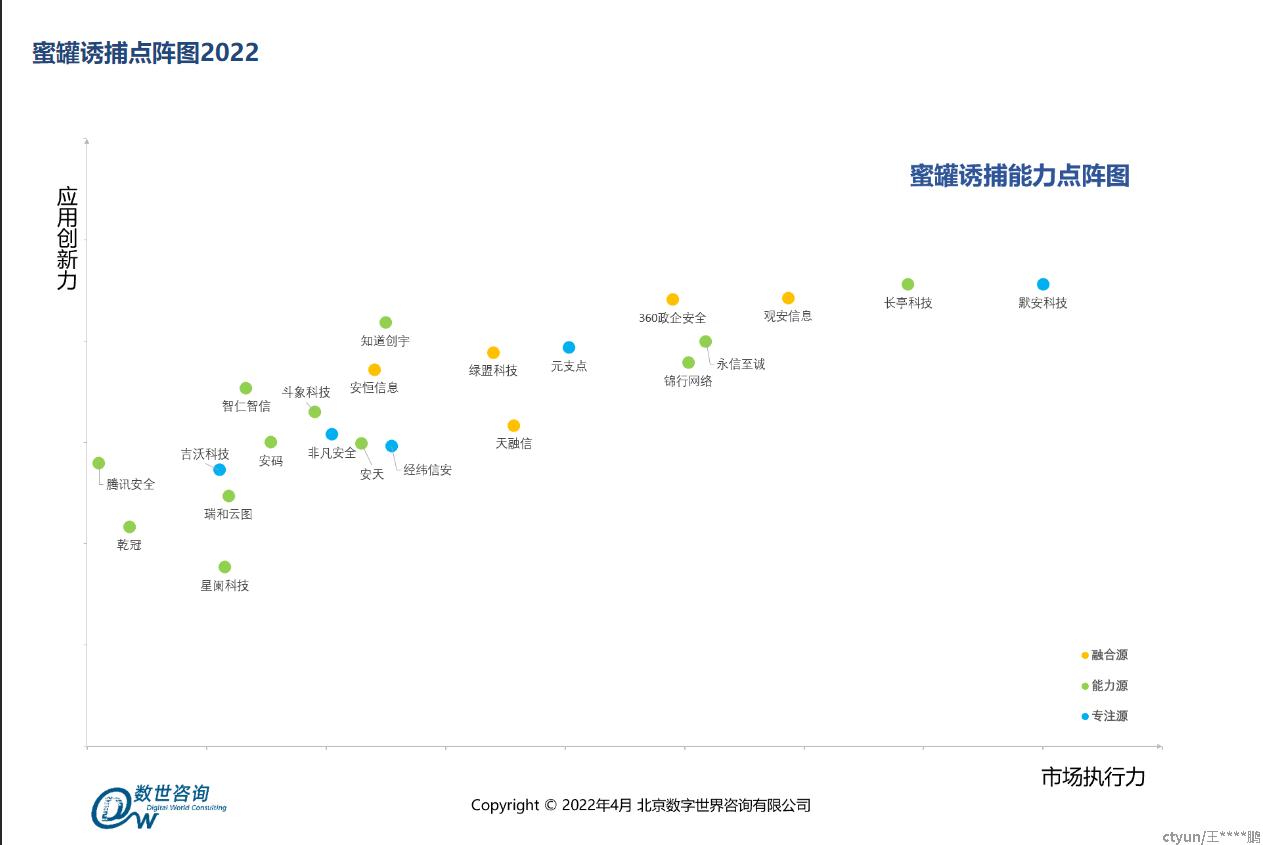

业内厂商 ,数世咨询《蜜罐诱捕市场指南2022》发布,点阵图将蜜罐诱捕厂商分为三种类型:

融合源:拥有较多不同安全产品能力,并且能通过多种产品联动使蜜罐诱捕能力进一步提升的厂商。

能力源:在某一技术特点上较为突出,或者从某一相关赛道切入蜜罐诱捕领域的厂商。

专注源:以蜜罐诱捕为主要安全能力的厂商。

本次最终参与并进入蜜罐诱捕点阵图的厂商共有22家,分别为:360政企安全、安恒信息、安码、安天、长亭科技、斗象科技、非凡安全、观安信息、吉沃科技、锦行网络、经纬信安、绿盟科技、默安科技、乾冠、瑞和云图、腾讯安全、天融信、星阑科技、永信至诚、元支点、知道创宇、智仁智信。

二、名称解释

探针:用于监听网络行为、绑定和转发攻击流量的程序,通常部署在业务服务器、PC终端和专用硬件上,通过加密通道和蜜罐通信

蜜罐:基于虚拟化技术构建的伪装服务,包括系统服务、数据库服务、Web服务等类型,和管理平台部署在服务器或专用硬件上,通过加密通道和探针通信,并将蜜罐服务映射到部署探针的节点上;

蜜网:由1个或多个蜜罐组成的网络;

管理平台:B/S架构的管理应用,管理员可通过该应用对探针、蜜罐进行管理,查看和处理告警信息,支持通过API、Syslog和邮件等方式与其他系统联动;

节点:部署软件的服务器、终端或专用设备;

诱饵:用于迷惑攻击者的数据,包括文件、数据库、旗标、代码等信息。

三、长亭蜜罐介绍

- 通过在用户内部网络中部署与真实资产相似的“诱惑陷阱”——智能算法联结多个高交互蜜罐节 点组成蜜网,诱骗非法渗透内网的攻击者进入由蜜网组成的虚拟环境并进行告警。

- 蜜罐:一种对入侵方进行伪装欺骗的技术实现。使用时,蜜罐会伪装成真实服务或具备可入侵漏洞,诱使攻击方对其实施攻击,从而对攻击行为进行捕 捉。提供多种类型的高交互蜜罐,针对网络环境进行部署后,能有效误导入侵者,保护内网环境。

- 探针:探针是系统用作感知内网的工具,探针数量和分布决定谛听在内网中的感知范围; 探针绑定服务的类型决定呈现给入侵者的诱饵的类型。

- 蜜网:由多个蜜罐组成的模拟网络成为蜜网。蜜罐归属于蜜网,多个蜜网之间无任何联系,蜜网可决定其内所有蜜罐是否可与外网进行通信。

- 蜜罐模板:蜜罐模版,可以自定义蜜罐中的用户名及密码,数据库数据等 信息作为模版。在创建蜜罐时通过添加模版,将企业数据嵌入相应蜜罐中,增 强此蜜罐的迷惑性和真实性,有利于保护企业内网安全,增加捕获入侵行为的概率。

- 入侵事件:将同一入侵者对某一主机进行的同一类操作定义为入侵事件。

四、最佳实践

蜜罐需要提前准备环境,比如:软硬件资源、网络、域名等,蜜罐设计需要贴合真实业务场景,结合近期火爆的高危漏洞选择特点蜜罐,由专业人员运营,蜜罐流量增加威胁情报识别等实现联动防御。

五、蜜罐存在的风险点及解决方案

- 如果蜜罐是基于Docker的,如果攻击者发现Docker漏洞并逃逸,可能会控制管理节点。历史的dokcer 逃逸漏洞,如下所列:

-

Docker Remote API未授权访问逃逸

-

privileged特权模式启动容器逃逸

-

危险挂载导致Docker逃逸

-

挂载Docker Socket逃逸

-

挂载宿主机procfs逃逸

-

脏牛漏洞实现Docker逃逸

-

runC容器逃逸漏洞

-

CVE-2020-15257逃逸等

- 解决方案:为了避免因内核漏洞造成Docker的逃逸,安装的内核版本要求最新并持续更新;持续更新Docker版本,保证不会存在runc等漏洞;持续关注linux内核和Docker的0day漏洞,确保产品安全性。避免由配置不当造成的Docker逃逸,在制作蜜罐时,会限制蜜罐获得过多权限。

六、Docker和KVM哪个安全性更高

两者没有比可性,比如windows和linux都存在漏洞,厂商选择KVM或者docker都是考虑各自多方面的因素。

参考链接: