近年来,零信任得到广泛关注。咨询机构持续倡导,安全产业业界也有相关的产品和方案推向市场。有些企业,成功构

建零信任安全架构的技术和管理运营体系,为行业提供了典型的零信任实践案例。

数字化转型中,“云大物移”等技术的业务应用加速落地。新技术元素的导入,提升业务效率,同时模糊企业网络边界。

新技术本身,以及难以避免的 Shadow IT 问题,带来新的安全风险。在这种新范式下,企业必须不断地分析和评估其内部

资产和业务功能的风险,然后制定防护措施来缓解这些风险,这些控制措施既要确保可信访问的通达,同时提供对网络攻击

的有效防御,这是零信任出现并且赢得高度关注的背景。

企业数字化转型加快、新技术新应用又带来了全新的安全挑战,传统边界安全理念先天能力存在不足,在这样的背景下,零信任的最早雏形源于2004年成立的耶利哥论坛(Jericho Forum ),其成立的使命正是为了定义无边界趋势下的网络安全问题并寻求解决方案。零信任代表了新一代网络安全理念,并非指某种单一的安全技术或产品,其目标是为了降低资源访问过程中的安全风险,防止在未经授权情况下的资源访问,其关键是打破信任和网络位置的默认绑定关系。

在零信任安全理念下:

- 网络位置不再决定访问权限,在访问被允许之前,所有访问主体都需要经过身份认证和授权;

- 身份认证不再仅仅针对用户,还将对终端设备、应用软件等多种身份进行多维度、关联性的识别和认证,并且在访问过程中可以根据需要多次发生身份认证;

- 授权决策不再仅仅基于网络位置、用户角色或属性等传统静态访问控制模型,而是通过持续的安全监测和信任评估,进行动态、细粒度的授权。安全监测和信任评估结论是基于尽可能多的数据源计算出来的。

基本概念

Forrester是最早提出零信任(Zero Trust, ZT)概念的组织。其定义是:零信任是专注于数据保护的网络安全范式。面对边界安全的局限性,它提供了一组相对折中的安全思想:在信息系统和服务中对每个访问请求执行精确的且最小的访问权限,来最小化数据访问风险的不确定性。默认不授予任何访问信任,而是基于对访问程序的不断评估动态授予执行任务所需的最小特权,从而将资源限制为那些仅需要访问的资源。

来源:NIST 800-207 Zero Trust Architecture

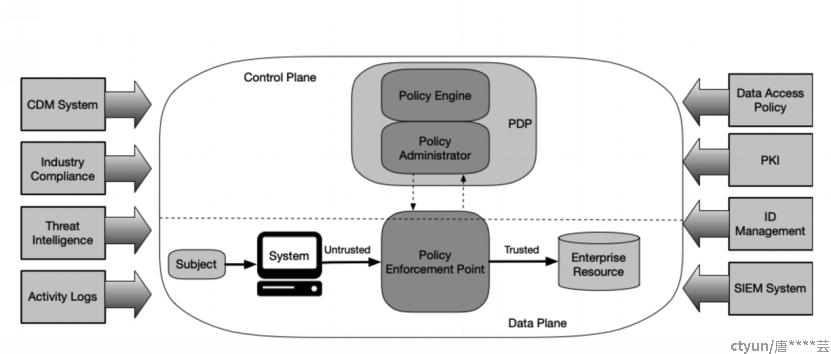

NIST定义了零信任架构(Zero Trust Architecture, ZTA)。认为零信任架构是基于零信任原则建立的企业网络安全架构,包含了组件、流程和访问策略。旨在防止数据泄露和限制内部横向移动,是企业实现数据端到端安全访问的方法。

图 NIST 零信任安全核心逻辑组件

内容来源:NIST 800-207 Zero Trust Architecture

Gartner进一步发布了零信任网络访问(Zero Trust Network Access,ZTNA)建设指南。将零信任网络访问定义为是一种围绕应用程序或一组应用程序创建基于身份和上下文的逻辑访问边界的产品或服务。在零信任的网络访问中应用程序是隐藏的,不会被发现,并且通过信任代理对访问的客户资源进行限制。代理在允许访问或禁止网络中其他位置的横向移动之前,验证指定参与者的身份、上下文和策略的遵从性。这在公网可见性中隐藏应用程序资产,可显著减少攻击面。

在2020年的ZTNA的市场指南中,增加了用于应用程序访问的传统VPN技术,消除了以往允许员工和合作伙伴连接和协作所需要的过度信任。建议安全和风险管理领导人使用ZTNA快速扩大远程访问,或作为安全访问服务边缘(Secure Access Service Edge, SASE)战略的一部分。

内容来源:2020 Gartner Market Guide for Zero Trust Network Access

综上,网络安全范畴里的“信任”等于“权限”,零信任的实质是通过在网络中消除未经验证的隐含信任构建安全的网络访问环境。

假设和原则

零信任安全理念的基本假设

- 内部威胁和外部威胁不可避免;

- 从空间上,资源访问的过程中涉及到的所有对象(用户、终端设备、应用、网络、资源等)默认都不信任,其安全不再由网络位置决定;

- 从时间上,每个对象的安全性是动态变化的(非全时段不变的)。

零信任安全理念的基本原则

- 任何访问主体(人/设备/应用等),在访问被允许之前,都必须要经过身份认证和授权,避免过度的信任;

- 访问主体对资源的访问权限是动态的(非静止不变的);

- 分配访问权限时应遵循最小权限原则;

- 尽可能减少资源非必要的网络暴露,以减少攻击面;

- 尽可能确保所有的访问主体、资源、通信链路处于最安全状态;

- 尽可能多的和及时的获取可能影响授权的所有信息,并根据这些信息进行持续的信任评估和安全响应。

演进过程

零信任的理念源于美国国防信息系统局(DISA)和国防部的一个称为“黑核”(BCORE)的企业安全战略,其目标是从边界安全转移向单个事务的安全。

国际演进过程

2004年,Jericho 论坛基于网络位置和单一信任局限性正式提出“消除边界”的思想;

2010年,Forrester升华了“消除边界”的理念,正式提出zero trust;

2014年,Google在《;login:》杂志上陆续发布了BeyondCorp论文,全面介绍BeyondCorp的架构和谷歌从2011年至今的实施情况;

2017年7月O′Reilly出版了Zero Trust Networks;

2018 年,Forrester发布零信任拓展生态系统 Zero Trust eXtended (ZTX) 研究报告;

2019年9月NIST SP800-207 (Draft);

2020年7月Gartner 发布了Market Guide for Zero Trust Network Access;

2020年8月 NIST SP800-207正式第二版的零信任架构;

2020年,C/SA发布了Software Defined Perimeter(SDP) and Zero Trust;

2020年10月美国国防信息系统局发声全军向零信任架构演进。

国内演进过程

2018年9月,在第六届ISC互联网安全大会,中国安全厂家首次提出“安全从0开始”的主题,其第一层含义是“零信任”架构;

2019年7月,《零信任安全技术-参考框架》作为行业标准在CC/SA TC8立项;

2019年8月,《Zero Trust Networks》一书,首次由奇安信身份安全实验室翻译为中文版本;

2019年9月,工信部公开发布指导意见《关于促进网络安全产业发展的指导意见(征求意见稿)》中,将“零信任安全”列入需要“着力突破的网络安全关键技术”;

2019年9月,中国信通信院发布《中国网络安全产业白皮书(2019年)》中,首次将零信任安全技术和5G、云安全等并列列为我国网络安全重点细分领域技术;

2020年6月,在中国产业互联网发展联盟标准专委会指导下,成立了“零信任产业标准工作组”,并于8月正式对外发布国内首个基于攻防实践总结的零信任安全白皮书——《零信任实战白皮书》;

2020年8月,中国信通院,在网络安全新技术和应用发展系列发布了《零信任技术》报告;

2020年8月,《信息安全技术零信任参考体系架构》作为国家标准在WG4立项。