密钥管理技术

一、密钥管理技术概述

密钥管理就是管理密钥从产生到销毁的过程,包括密钥的产生、存储、分配、保护、更新、吊销和销毁等。在这一系列的过程中,都存在安全隐患威胁系统的密钥安全。

保证密钥的安全基础:限制一个密钥的使用时间、密钥长度

二、密钥的分类

为了在网络应用中保证密钥的安全,需要有不同种类的密钥在一个保密系统中分别起不同作用。例如,用会话密钥对通信的数据信息进行加密,而用密钥加密密钥对会话密钥进行加密保护。

从密钥体制的不同上进行分类,密钥包括对称加密和非对称密钥。

从作用上分类:

会话密钥(是指在通信或数据交换中,用来对用户数据进行加密操作的密钥。会话密钥往往是仅对当前一次会话有效或在一个短时期内有效)

密钥加密密钥(是指用于对密钥(会话密钥)进行加密操作的密钥,即用于加密用户数据的会话密钥)

主密钥(是在一对用户之间的长期共享的秘密密钥,它往往作为生成会话密钥和密钥加密密钥的种子,实现这些密钥的分发和安全保护)

层次化密钥的优点:密码系统的安全性 密钥的生成和管理

三、密钥的协商与分发技术

典型的密钥分发方案有两种集中式分配方案、分布式分配方案。所谓集中式分配方案是指利用网络中的“密钥管理中心”来集中管理系统中的密钥,“密钥管理中心”接收系统中用户的请求,为用户提供安全分配密钥的服务。分布式分配方案则是由通信方自己协商完成会话密钥的共享工程,不受任何其他方面的限制。

1.双方密钥协商与Diffie-Hellman密钥交换协议

所谓密钥协商是指需要保密通信的双方通过公开信道的通信来达成一个共享的秘密密钥的过程。

交换协议的安全:离散对数攻击、中间人攻击

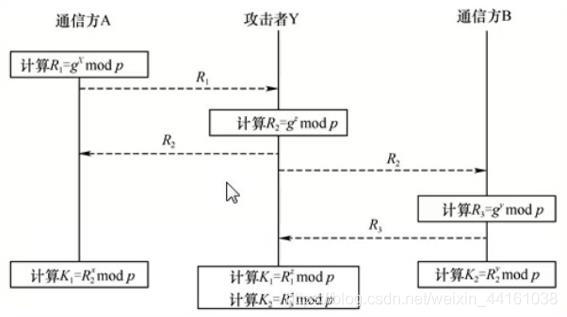

Diffie-Hellman协议的中间人攻击示意图:

中间人攻击之所以能够奏效,究其原因在于协议设计中并没有对于来自另一方的消息进行认证,即通信方A和B之间没有确认消息确实来自于对方。

对于Diffie-Hellman协议的改进,使其具有认证性(增加数字签名技术)

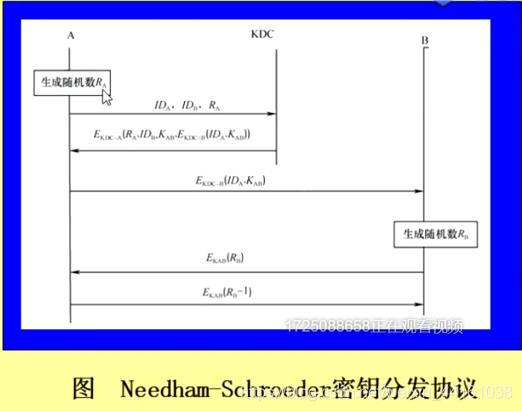

2.基于KDC(密钥分发中心)的密钥生成和分发方法

方式一:通信发起方生成会话密钥

方式二:由KDC为A、B生成通信的会话密钥

四、公钥基础设施PKI

在公钥密码系统中,由于私钥是用户秘密持有,故不存在私钥的分发问题;而必须解决的一个问题是公钥的权威性公开问题。公钥基础设施PKI即是用于公钥权威发布的一系列组件。

1.PKI概述

PKI是由认证机构(CA)、公钥证书库、密钥备份及恢复系统、公钥证书撤销系统、PKI应用接口等部分组成。他是一个用公钥概念和技术来实现并提供安全服务的具有、、、

2.公钥证书

常用证书类型:

- X.509公钥证书:X.509 标准规定了证书可以包含什么信息,并说明了记录信息的方法(数据格式),X.509结构中包括版本号(integer)、序列号(integer)、签名算法(object)、颁布者(set)、有效期(utc_time)、主体(set)、主体公钥(bit_string)、主体公钥算法(object)、签名值(bit_string)。X509的编码方法为TLV结构,使用T记录当前数据的类型(type),使用L记录当前数据的长度(length),使用V记录当前数据的取值(value),其中,不同的type值对应不同的数据类型。

- 简单PKI证书

- PGP证书:PGP(英语:Pretty Good Privacy,中文翻译“优良保密协议”)是一套用于消息加密、验证的应用程序,采用IDEA的散列算法作为加密与验证之用。PGP加密由一系列散列、数据压缩、对称密钥加密,以及公钥加密的算法组合而成。每个步骤支持几种算法,可以选择一个使用。每个公钥均绑定唯一的用户名和/或者E-mail地址。

3.公钥证书管理

证书的管理就是要提供证书的创建、分配和撤销等一系列证书管理工作,主要由CA负责完成

证书的管理包括以下几个方面:

证书的检索:当网络用户需要通过公钥密码体制给另一个用户发送加密消息时,需要证书来获取该用户的公钥,以完成加密运算;或者需要验证另一个用户的数字签名时,也需要通过查询公钥证书而获取该用户的公钥,以进行数字签名的验证。

证书的验证:如果网络用户A向网络用户B提供了自己的公钥证书,网络用户B可以向CA请求,验证该证书的有效性。

证书的吊销:在超出证书的有效期时,CA可以吊销证书;在由于私钥的泄露而需要更换公私钥对时,用户也可以向CA提出请求吊销证书。

4.PKI的信任模型

(1)层次结构信任模型

在这种模式中,认证机构(CA)是严格按照层次结构组织的,整个CA体系可以描绘成一个倒转的树,如图所示。

例:用户3把一系列证书CA<<CA1>>和CA1<<User3>>发给用户1.用户1验证证书并提取用户3的公钥的步骤如下。

①用户1用CA的公钥确认CA<<CA1>>。

②用户1从CA<<CA1>>中提取CA1的公钥。

③用户1用CA1的公钥确认CA1<<User3>>。

④用户1从CA1<<User3>>中提取用户3的公钥。

(2)网状信任模型

网状信任模型也称为分布式信任模型,这种信任模型把信任分散到两个或多个CA上,用于将若干个具有严格层次结构的PKI系统之间互联起来,即在一个组织或一个小的团体中使用层次结构的PKI,而在需要将几个小团体结合成一个大的信任域时,将其互联起来,建立互相之间的信任关系。网状信任模型如图所示。

网状配置:即在所有根CA之间建立交叉认证,形成信任网格。这种方式是以网络结构把根连接起来,每个根都有一个自身的分级结构。

中心辐射配置:建立一个中心地位的CA,并实现其与其他每个CA之间的交叉双向认证,这样,就建立起不同信任域的用户之间信任验证路径。

Web信任模型:这是一种技术密切相关的信任模型,它依赖于浏览器。

以用户为中心的信任:在这种信任模型中,每个用户都自主地决定信赖哪个证书和拒绝哪个证书。

五、密钥管理技术应用

IKE是IPSec的一个重要构成要件,它提供密钥协商与管理机制。当使用IPSec时,必须提供一种方法与对方协商加密算法以及在数据交换中使用的密钥。IKE不是一个单一的协议,而是两个协议的组合,它将Internet安全关联、密钥管理协议和Oakley密钥交换协议集成在一起。

IKE的交换模式有三种:

主模式 :IKE的主模式为建立第一个阶段的IKE SA提供了一个三阶段机制,用于协商以后的通信参数。

野蛮模式:在该模式中,发起者在交换开始生成一个Diffe-Hellman对,并建议一个SA,以及携带用于对方签名的一次性随机数。

快速模式:在两个通信实体使用主模式或者野蛮模式建立了一个IKE SA之后,它们就可以使用快速模式协商通用的IPSec服务或者生成新的密钥信息。

六、密码管理技术发展趋势

密码管理方案往往和具体的应用环境及安全要求相关,例如,基于门限的密钥管理方案可以提供n个成员共同持有秘密份额,t个成员可以恢复出秘密,而t-1个成员无法恢复出秘密,这种基于秘密共享的思想而设计的方案可以提供安全性更强的密钥管理服务,可能会在未来的多方安全计算中发挥作用。

————————————————

版权声明:本文为CSDN博主「Zero. J」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_44161038/article/details/105130098