背景

天翼云平台缺少自研主机安全类产品,依赖第三方厂商oem的产品成本高,服务售后链条变长,与我们自身的业务融合度不高,没有很好满足云环境的安全需求。服务主机面临着巨大的安全风险,急需一款云原生产品为天翼云提供云上主机的安全防护能力,ECHA的控制台支持统一的资产管理、零信任授权、主机合规检查、历史行为数据的溯源分析,通过安全云脑大数据安全分析,推送威胁情报数据给EDR,EDR能根据IOC情报快速定位威胁、发现并响应安全事件。翼察EDR产品的防护体系以安全准入为核心,以预防、防御、检测与响应这四个维度的能力来提供事前事中事后的服务。

授权能力:为用户业务提供零信任授权服务,安全准入能力,重新定义安全边界,提供更精准更全面的权限管理能力。

预防能力:为用户提供对资产盘点、等级保护2.0审查等预防能力;

防御能力:为用户提供对勒索病毒、暴力破解等攻击的实时防御能力;

检测能力:为用户提供漏洞检测、弱密码扫描的检测能力;

响应能力:支持威胁定位、威胁情报联动响应能力。

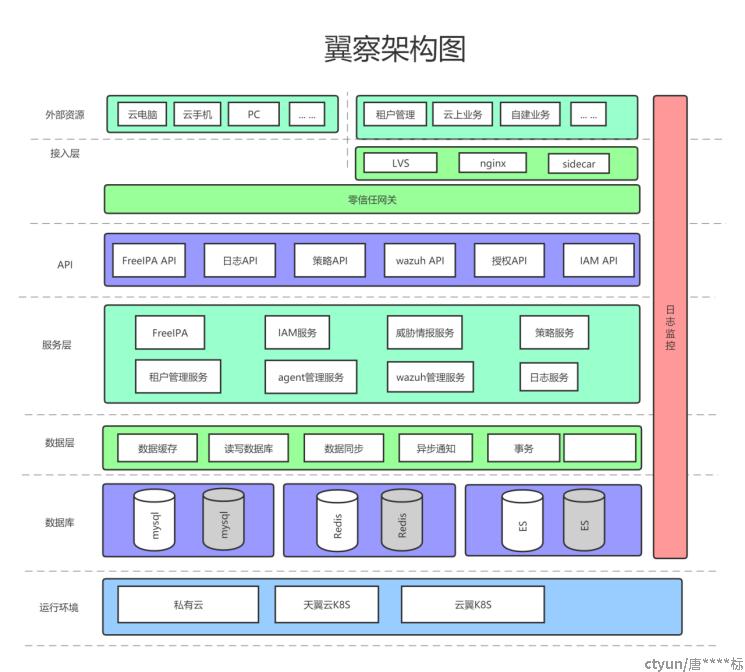

产品架构

- 外部资源包括用户的所有IT资产,云终端、pc、用户自建业务、云服务等等,在终端上安装翼察的EDR agent,负责授权,杀毒,日志上报,策略执行等操作。

- 接入层是基于pomerium的零信任分布式网关,终端与业务服务之间的所有请求均需经过零信任网关,只放行获得授权的请求。

- API层、服务层与数据库层组成翼察的后台核心服务。

- 翼察后台服务可部署在公有云与私有云上,公有云上尽量依托K8S的服务治理能力,减少运维的压力。私有云上部署则可以满足大型用户更高级别的安全需求。

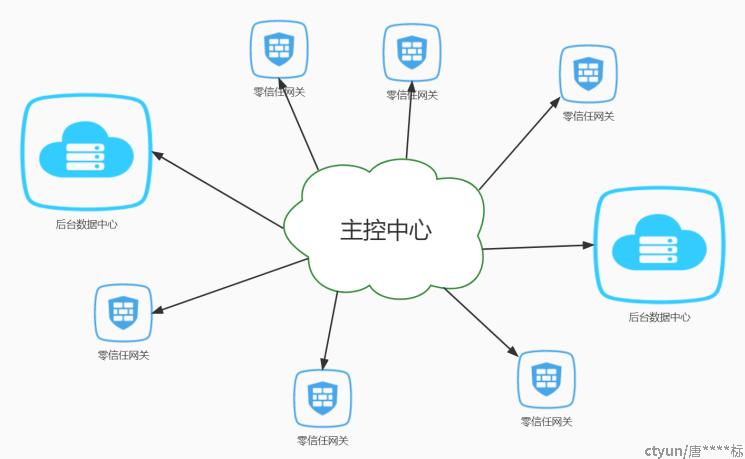

翼察后台系统分为三个主要的逻辑组件:主控中心、后台数据中心和零信任网关

- 主控中心只部署在全国区,负责管控所有的后台数据中心和零信任网关;

- 后台数据中心灵活部署,从1个到N个,可视用户规模而定,尽量选择骨干网上的较大资源池创建;

- 零信任网关无状态设计,轻量部署,可在多地布点,提高用户的访问质量和容灾能力;

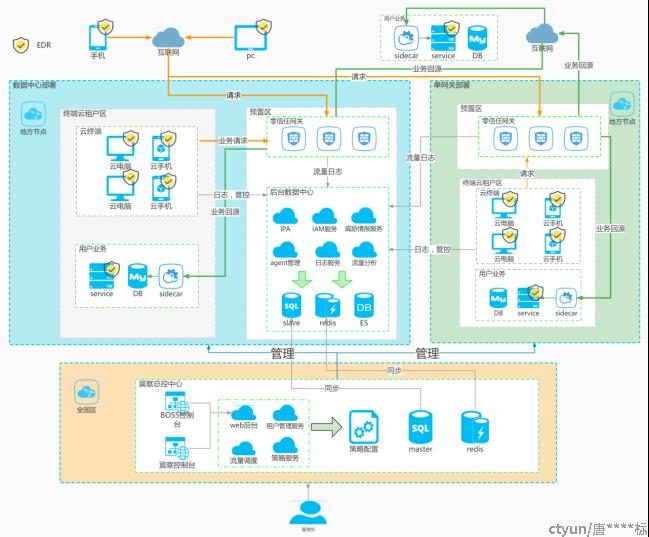

以下是整个系统的详细设计图,包括主控中心,后台数据中心、零信任网关、用户agent和用户业务系统的数据流设计:

- 基于天翼云的网络架构(全国区+若干地区节点),云翼察系统的主控中心部署在全国区,主要包括web管理端、管理后台主控节点和策略数据库等。在重要资源池的预置区可部署云翼察的后台数据中心,Ipa、IAM服务、SOC服务等等。在任意资源池可部署零信任网关,灵活扩展,调度方便,最大限度保证用户的业务可用性。

- 终端Agent主要分成两大类,一类为天翼云上的终端,另外一类为云外终端,都可通过翼察的安全EDR Agent接入翼察系统。

- 用户业务系统也是分成终端云业务与非终端云业务,可接入翼察的零信任系统,获得统一、安全、可靠的业务准入服务。

- 终端云用户,业务流量可直接代理到零信任网关,准入鉴权过滤后通过内网回源到用户业务服务器上,几乎不影响用户业务的网络速度。

- 非终端云用户,业务流量可根据就近原则和网络情况配置低延时的零信任网关,提供高质量的准入接入服务,零信任网关的多点部署可应对复杂的公网环境。

- 流量加密,接入零信任网管的流量,首先会经过agent进行加密,发送到零信任网关再转发到sidecar(部署到用户业务侧的一个透明代理),解密流量后再转发回用户业务服务。流量加密保证了链路安全性的同时,用户又感知不到加密过程,极大降低了用户的接入成本。