终端安全风险

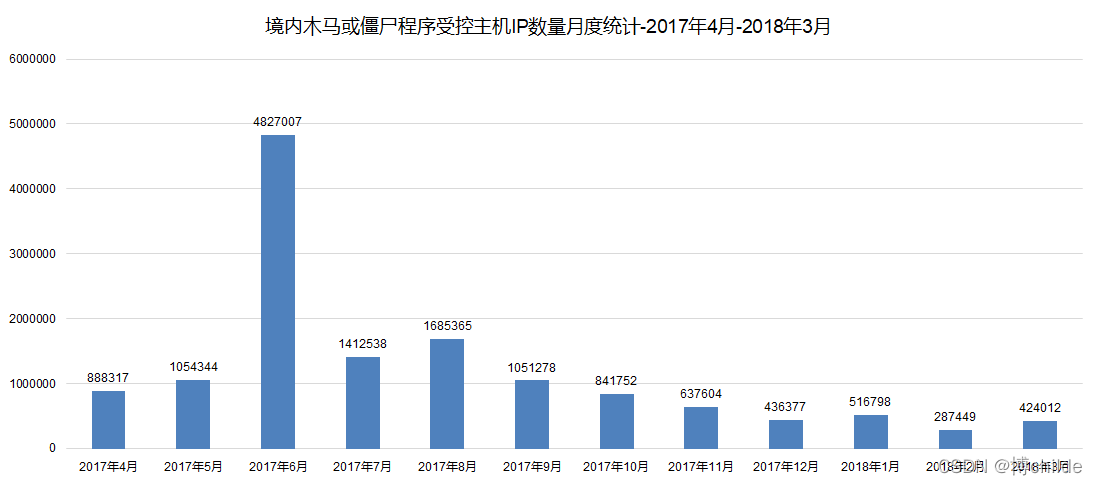

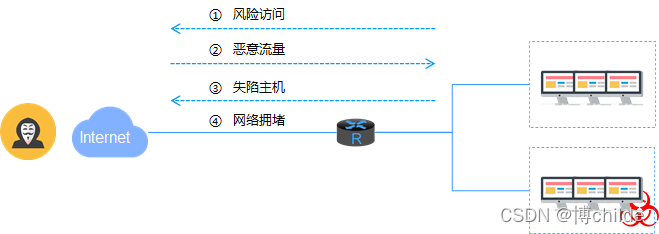

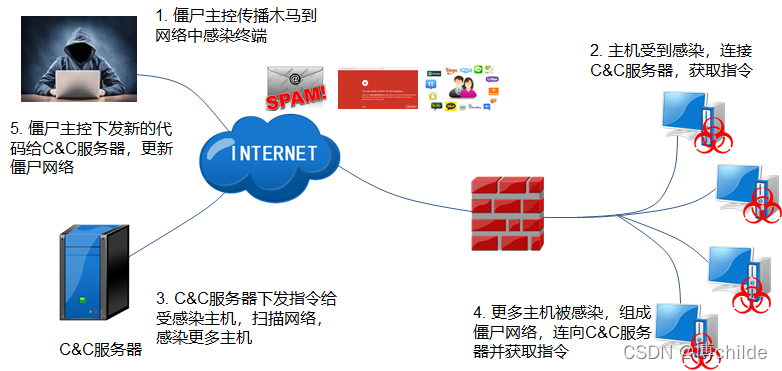

互联网出口实现了组织内部网络与互联网的逻辑隔离。对于内部网络接入用户来说,僵尸网络是最为严重的安全问题,黑客利用病毒木马蠕虫等等多种入侵手段控制终端,形成僵尸网络,进一步实现终端存储的信息被窃取、终端被引导访问钓鱼网站、终端被利用作为攻击跳板危害其他的各类资源等问题。

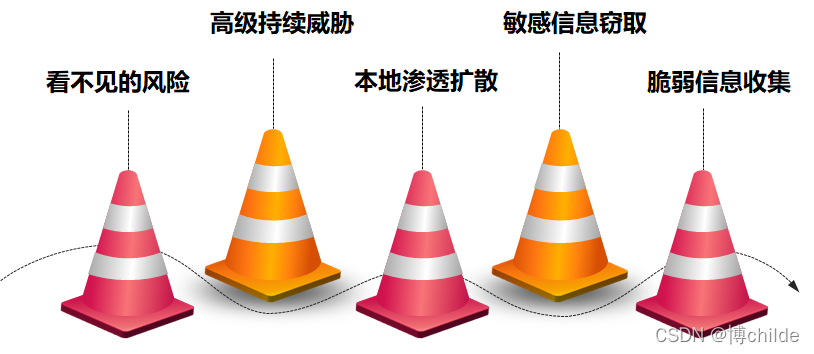

黑客可以利用僵尸网络展开更多的危害行为,如APT攻击最常采用的跳板就是僵尸网络。黑客利用僵尸网络来实现渗透、监视、窃取敏感数据等目的,危害非常大。

僵尸网络的主要危害有:

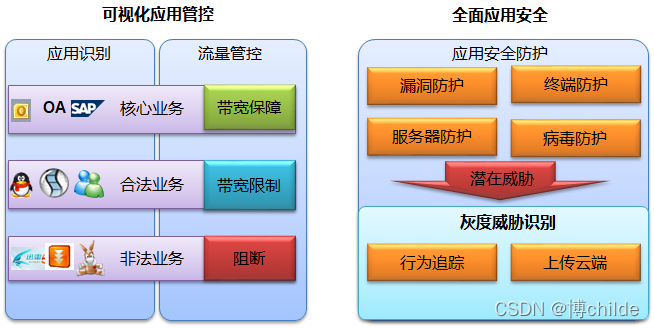

终端上网安全可视可控技术

基于7层应用的深度数据包检测可实现终端安全可控

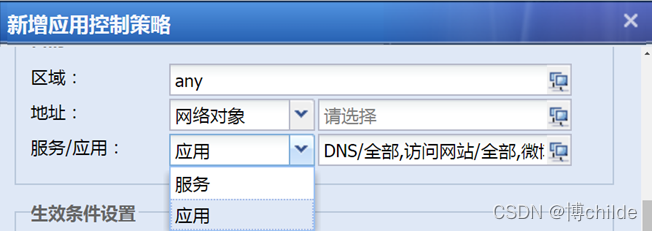

应用控制策略可对应用/服务的访问做双向控制,AF存在一条默认拒绝所有服务/应用的控制策略。

基于应用的控制策略:通过匹配数据包特征来进行过滤动作,需要一定数量的包通行后才能判断应用类型,然后进行拦截动作的判断。

基于服务的控制策略:通过匹配数据包的五元组(源地址、目的地址、源端口、目的端口、协议号)来进行过滤动作,对于任何包可以立即进行拦截动作判断。

WEB过滤是指针对符合设定条件的访问网页数据进行过滤。

包括URL过滤、文件过滤。

根据HTTP不同动作进行区分。

可以针对HTTPS URL进行过滤。

网关杀毒技术

1994年2月18日颁布实施的《中华人民共和国计算机信息系统安全保护条例》中明确指出:“计算机病毒,是编制或者在计算机程序中能插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序代码。”

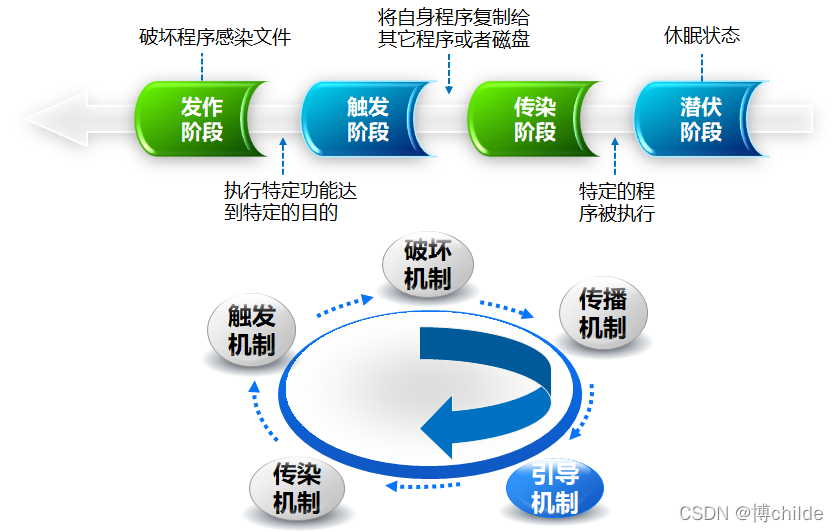

计算机病毒工作步骤

杀毒防御产品

网关杀毒功能优势

防病毒网关

基于应用层过滤病毒

过滤出入网关的数据

网关阻断病毒传输,主动防御病毒于网络之外

部署简单,方便管理,维护成本低

与杀毒软件联动,建立多层防护

网关杀毒实现方式

代理扫描方式

将所有经过网关的需要进行病毒检测的数据报文透明的转交给网关自身的协议栈,通过网关自身的协议栈将文件全部缓存下来后,再送入病毒检测引擎进行病毒检测。

流扫描方式

依赖于状态检测技术以及协议解析技术,简单的提取文件的特征与本地签名库进行匹配。

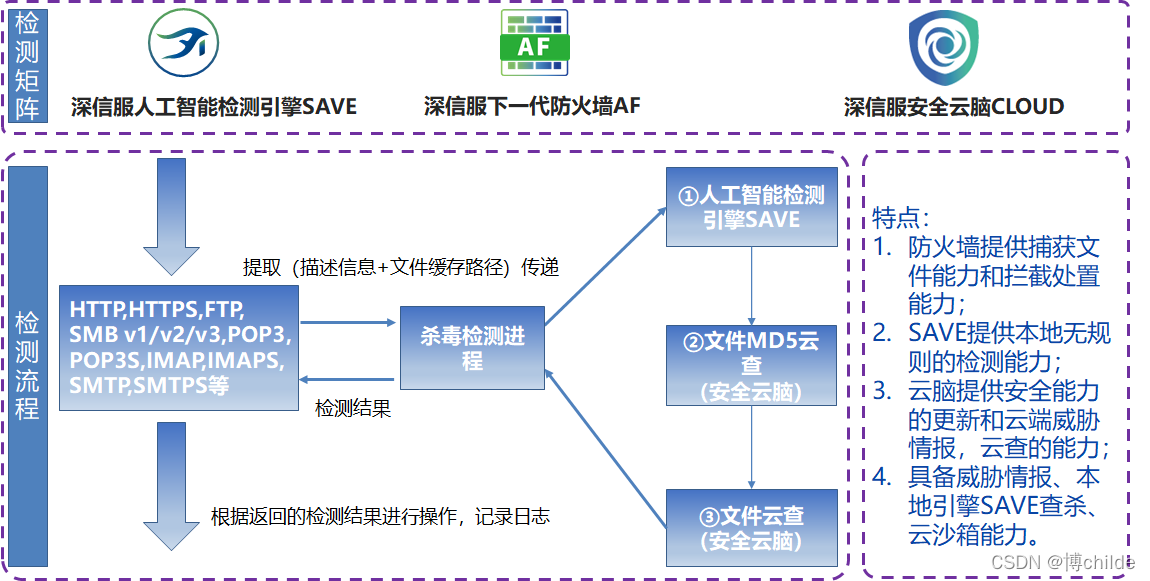

AF网关杀毒实现方式

AF网关杀毒优势

支持各类主流协议文件传播杀毒,包括SMB v1/v2/v3协议,通过采用SAVE智能文件检测引擎(杀毒),大幅提高恶意文件识别率

支持对邮件正文中的恶意域名、URL进行检测

提供覆盖更广的杀毒能力,支持文档类、脚本类的非PE文件检查、office宏病毒的杀毒功能

杀毒文件的大小限制可以灵活调整,界面可调整的大小限制为1-20M

支持对压缩文件的检测,且可设置层级,界面可调整的层级最多16层

SAVE引擎优势

基于AI技术提取稳定可靠的高层次特征,拥有强大的泛化能力,能够识别未知病毒或者已知病毒的新变种;

对勒索病毒检测效果达到业界领先,影响广泛的如WannaCry、BadRabbit、Globelmposter等勒索病毒,save均有检出新变种的案例。同时,对非勒索病毒也有较好的检出效果;

轻量级,资源占用少,隔离网环境检测能力业界领先;

云+边界设备+端联动,依托于深信服安全云脑海量的安全数据,SAVE能够持续进化,不断更新模型并提升检测能力,未知威胁能够在云端分钟级返回检测结果并全网同步,构成了深信服的安全云脑+安全网关AF/SIP/AC+终端安全EDR的整体解决方案。

僵尸网络检测和防御技术

僵尸网络

僵尸网络(Botnet,亦译为丧尸网络、机器人网络)是指骇客利用自己编写的分布式拒绝服务攻击程序将数万个沦陷的机器,即黑客常说的僵尸电脑或肉鸡组织成一个个控制节点用来发送伪造包或者是垃圾数据包,使预定攻击目标瘫痪并“拒绝服务”。通常蠕虫病毒也可以被利用组成僵尸网络。

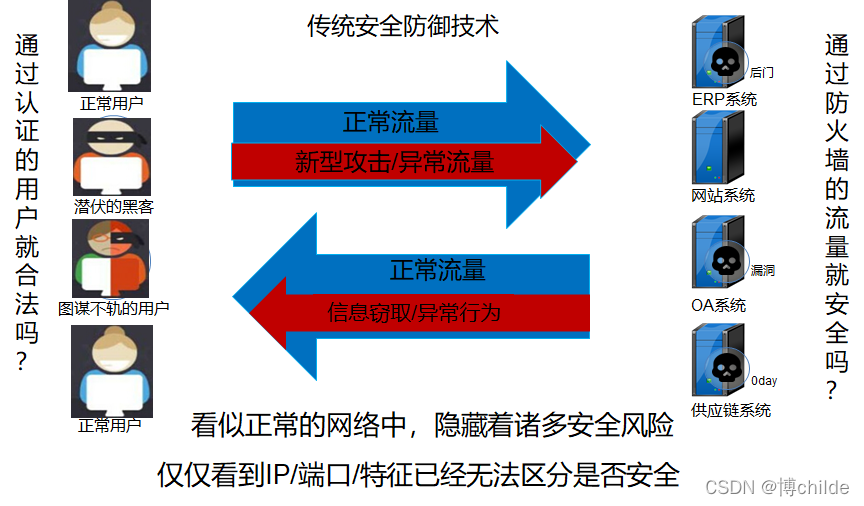

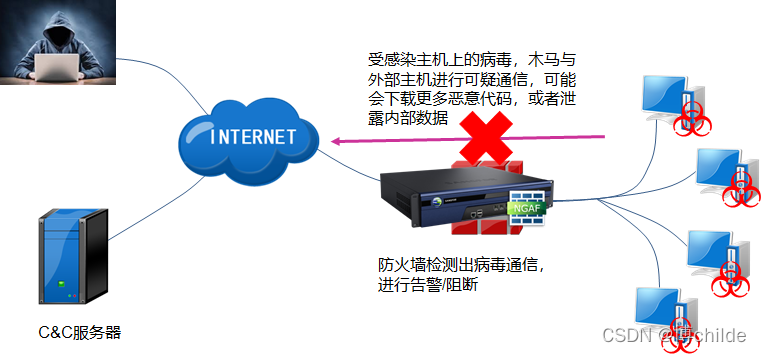

传统防毒墙和杀毒软件查杀病毒木马的效果有限,在APT(高级持续性威胁)场景下,传统防毒墙和杀毒软件更是形同虚设。

需要一种事后检测机制用于发现和定位客户端受感染的机器,以降低客户端安全风险。同时,记录的日志要求有较高的可追溯性。

感染了病毒、木马的机器,其病毒、木马试图与外部网络通信时,AF识别出该流量,并根据用户策略进行阻断和记录日志。

注意事项:原僵尸网络中的恶意链接功能从8017版本已经合入到内容安全功能中,通过配置内容安全策略进行防护,恶意链接合入到URL库

异常流量检测

通过对当前的网络层及应用层行为与安全模型进行偏离度分析,能够发现隐藏的网络异常行为,并根据行为特征确定攻击类型,发现特征匹配无法发现的攻击。

外发流量异常功能是一种启发式的dos攻击检测手段,能够检测源IP不变的syn flood、icmp flood、dns flood与udp flood攻击。

外发流量异常功能的原理为:当特定协议的外发包pps超过配置的阈值时,基于5分钟左右的抓包样本检测数据包是否为单向流量、是否有正常响应内容,得出分析结论,并将发现的攻击提交日志显示。

其他检测方式

与僵尸网络连接是最基础的判定方式,信息来源包括:上万台在线设备收集、与google等机构合作共享

对于未知的僵尸网络(存在大量DGA生成的C&C域名),通过模拟DGA算法总结特征/总结一般正常域名的构成方式来判定未知的僵尸网络

危险的外联方式检测,如使用已知的(IRC、HFS)与僵尸网络进行通讯

使用标准端口传输非标准协议(如:在80端口中传输RDP协议)

对外发起CC攻击

对外传播恶意文件

对外发送shellcode

检测出下载恶意文件、恶意PDF等行为

检测出下载文件与后缀名不符

上下行流量不符

误判排除

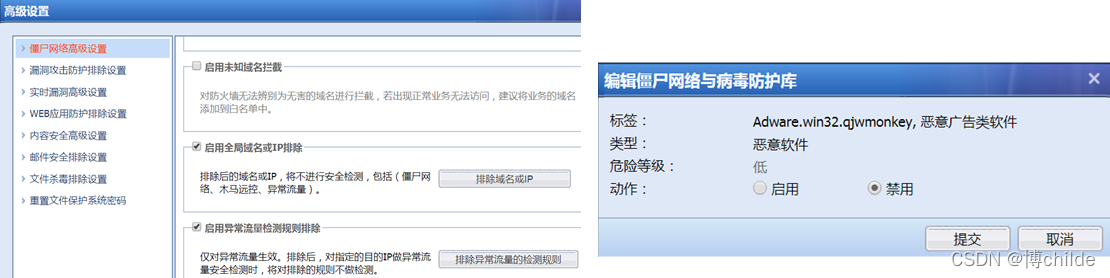

AF僵尸网络防护排除方式有三种:

1.发现某个终端的流量被AF僵尸网络规则误判,可以在僵尸网络功能模块下的排除指定IP,那么此IP将不受僵尸网络策略的拦截。

2.发现某个规则引起的误判拦截所有内网终端流量,可以在【安全防护对象】-【僵尸网络规则库】找到指定规则禁用后,所有僵尸网络策略都不会对此规则做任何拦截动作。

3.也可以直接在内置数据中心中,查询僵尸网络日志后使用“添加例外”排除。

DNS场景误判排除

通过蜜罐技术解决内网存在DNS服务器时,用于定位内网感染僵尸网络主机的真实IP地址。

防止配置过程中忽略蜜罐设置,导致后续无法溯源的问题,策略配置界面新增DNS服务器服务界面。

————————————————

版权声明:本文为CSDN博主「博childe」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/zhao__b/article/details/122268724